Siber suçlular, kullanıcıları kimlik avı sayfalarına yönlendirmek için sahte YouTube bağlantılarından yararlanıyor, URI manipülasyonu ve katmanlı gizleme teknikleri yoluyla oturum açma bilgilerini çalıyor.

ANY.RUN’daki siber güvenlik analistlerinin yakın zamanda yaptığı bir keşfe göre, siber suçlular, şüphelenmeyen kullanıcıları kimlik avı sayfalarına yönlendirmek için sahte YouTube bağlantılarından yararlanıyor ve bu süreçte oturum açma bilgilerini çalıyor. Bu saldırı, orijinallik görünümünü korurken kötü niyetli niyeti gizlemek için Tekdüzen Kaynak Tanımlayıcısı (URI) manipülasyonunu kullanır.

Bu saldırının ayrıntılarına ve bu teknikleri anlamanın şirketinizin benzer tehditlere karşı korumasını güçlendirmesine nasıl olanak sağlayabileceğine daha yakından bakalım.

Bu Saldırıda Sahte YouTube Bağlantıları Nasıl Çalışıyor?

Bu kampanyanın arkasındaki siber suçlular, kullanıcıları kandırmak için Tekdüzen Kaynak Tanımlayıcıyı (URI) akıllıca bir şekilde manipüle etti. İlk bakışta, kötü amaçlı URL’ler güvenilir görünüyor ve genellikle http://youtube gibi yasal görünen dizelerle başlıyor. Bu yaklaşım, bağlantının gerçek hedefini gizlerken insanın tanıdık alanlara güvenme eğilimine dayanır.

Bunun nasıl çalıştığını görmek için ANY.RUN’un etkileşimli sanal alanını kullanan bir analiz oturumuna bakalım. Kötü amaçlı YouTube URL’sinin bir örneğinin güvenli bir ortamda güvenli bir şekilde çalıştırılmasıyla, saldırının tam resmi ortaya çıkar.

Bir saldırının farklı aşamalarını analiz etmek için birden fazla araçla hokkabazlık yapmayı gerektirebilecek geleneksel yöntemlerin aksine, bu sanal alan, zincirin her adımını tek bir yerde ortaya çıkarmayı kolaylaştırır.

Analiz oturumunu görüntüle

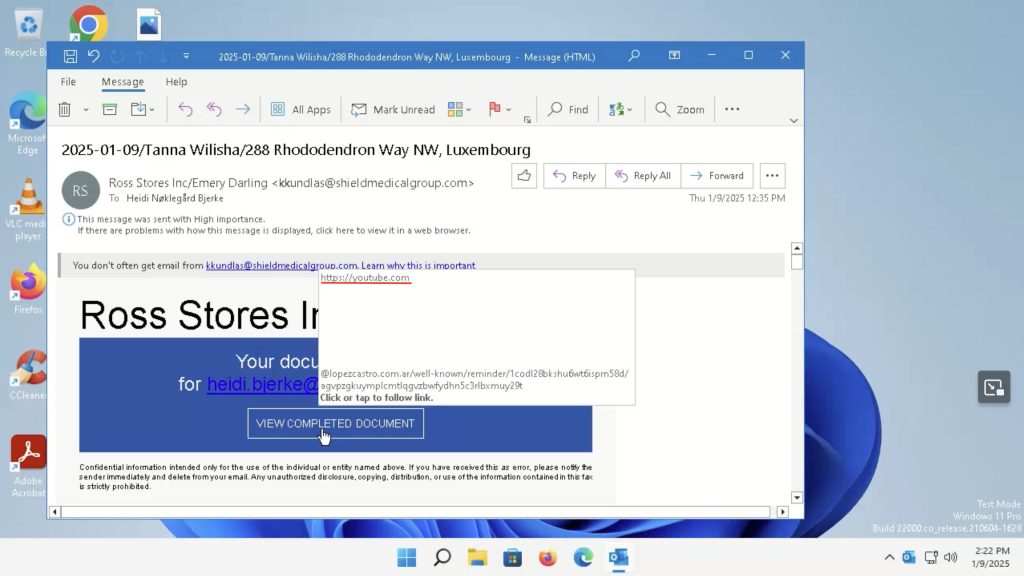

Bir sonraki analiz oturumunda kötü amaçlı bağlantı e-posta yoluyla dağıtılır. Kurban, meşru bir eylem gibi görünen “Tamamlanmış Belgeyi Görüntüle” seçeneğini isteyen bir e-posta alır. Ancak, e-postaya yerleştirilmiş olan bağlantı, güvenilir görünmesi için akıllıca tanınabilir alan adlarıyla değiştirildi.

URL ilk bakışta orijinal görünse de, üzerine tıklandığında kurban, giriş bilgilerini toplamak üzere tasarlanmış bir kimlik avı sayfasına yönlendiriliyor. Bu incelikli manipülasyon son derece etkilidir; kullanıcıların tanıdık görünen bağlantılara güvenme yönündeki doğal eğiliminden yararlanarak onu daha da tehlikeli hale getirir.

Kötü amaçlı içeriği şirketinize zarar vermeden önce tespit ederek zamandan ve emekten tasarruf edin. ANY.RUN, güvenlik ekiplerinin gelişmiş kötü amaçlı yazılım analizini denemeleri için 14 günlük ücretsiz deneme süresi sağlar.

Katmanlı Gizleme Teknikleri

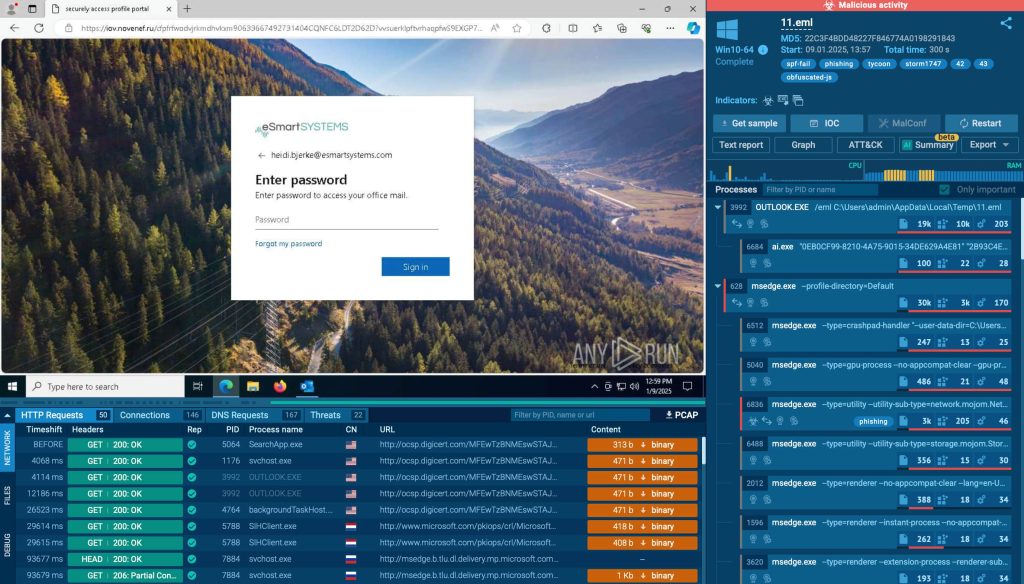

Saldırganlar, URI manipülasyonuna ek olarak, otomatik araçlar ve benzer kullanıcılar tarafından tespit edilmekten kaçınmak için katmanlı yönlendirmeler kullanır.

Bu yönlendirmeler genellikle birden fazla ara alanı içerir ve son kimlik avı sayfasını daha da gizler. Bir kullanıcı asıl siteye ulaştığında genellikle korumaları azalır ve kimlik avı sayfası meşru olandan neredeyse ayırt edilemez hale gelir.

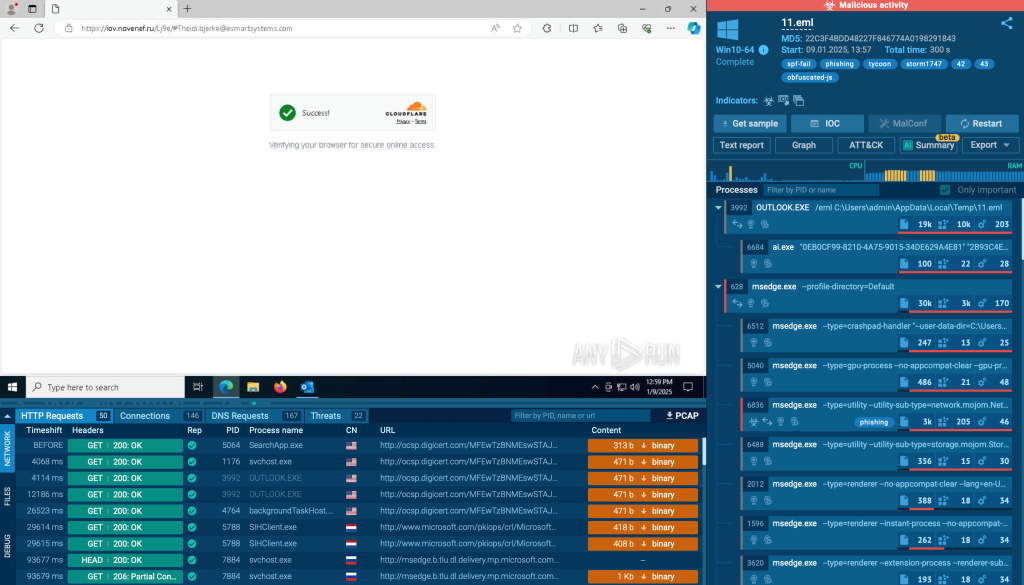

Örneğin, yukarıda bahsedilen saldırı, güvenilirliğini artırmak için akıllıca sahte bir Cloudflare doğrulama sayfası içerir. Kurban bağlantıya tıkladığında, meşru tarayıcı güvenlik süreçlerini taklit eden yükleme animasyonları ve istemlerle tamamlanan, rutin bir Cloudflare kontrolü gibi görünen bir işlemle karşılanır.

Bu ilave aldatma katmanı, şüpheyi ortadan kaldırmak ve mağdurun güvenli ve güvenilir bir ortamda gezindiğine inanmasını sağlamak için tasarlanmıştır. Kullanıcı kimlik avı sayfasına ulaştığında, orijinalliğini sorgulamadan oturum açma kimlik bilgilerini girme olasılıkları daha yüksektir.

Kimlik Avı Kitleri ve Altyapısı

Bu kampanya, saldırılarını gerçekleştirmek için iyi organize edilmiş bir alan adı altyapısına dayanan Storm1747 grubuna bağlı. Kurulumları, tümü Tycoon 2FA kimlik avı kitindeki standartlaştırılmış şablonlar kullanılarak oluşturulmuş denetleyicileri, yeniden yönlendiricileri ve ana kimlik avı sayfalarını içerir.

Bu kullanıma hazır bileşenler, saldırganların büyük ölçekli kimlik avı kampanyalarını hızlı ve verimli bir şekilde dağıtmasını kolaylaştırır.

En önemli hilelerinden biri, kötü amaçlı bağlantıların meşru görünmesini sağlayan akıllı bir taktik olan URL’lerdeki kullanıcı bilgi alanını değiştirmektir. Bu teknik Storm1747’ye özel değildir; aynı zamanda ikna edici sahte giriş sayfaları oluşturmak için tasarlanmış Mamba 2FA ve EvilProxy gibi diğer kimlik avı kitlerinde de kullanılıyor.

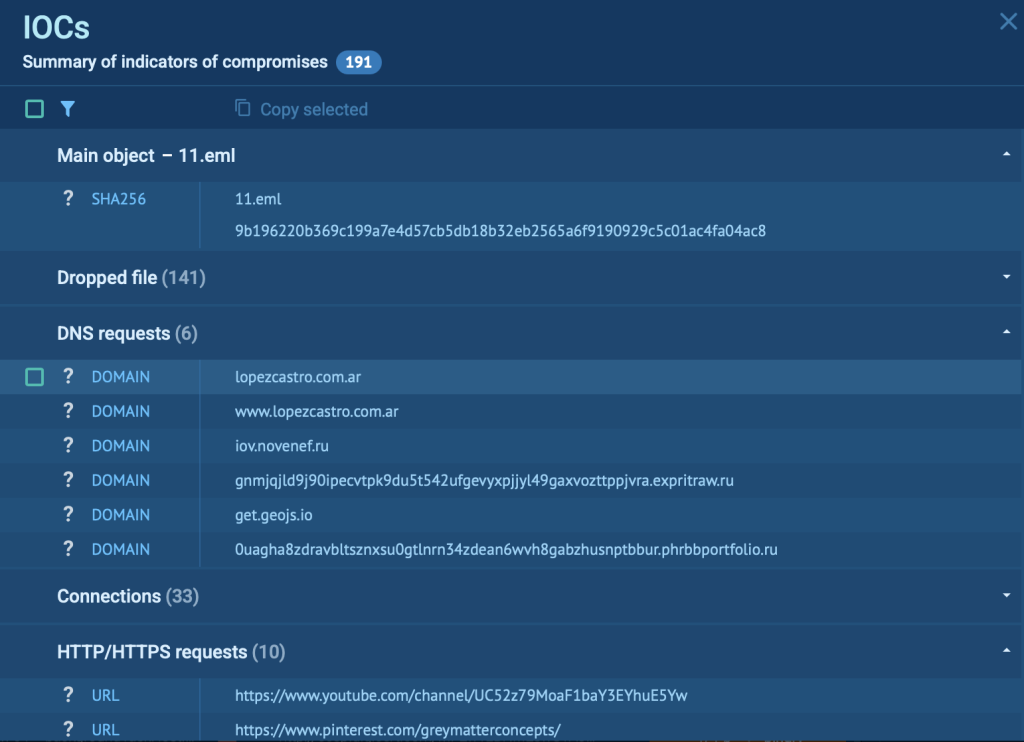

Saldırıyla İlgili IOC’lerin Toplanması

ANY.RUN’un sanal alanı gibi araçlarda ve kötü amaçlı URL’ler, dosya karmaları ve IP adresleri gibi Tehlike Göstergeleri (IOC’ler) arayüzün sağ üst köşesinde düzgün bir şekilde düzenlenmiştir. Bu düzenleme, saldırıyla ilgili önemli ayrıntıların analiz edilmesini ve anlaşılmasını kolaylaştırır.

Her şeyi tek bir yerde toplayıp inceleyebilir, işletmelerin saldırının nasıl çalıştığını ve gelecekte benzer tehditlere nasıl daha iyi hazırlanabileceklerini bir araya getirmelerine yardımcı olabilirsiniz.

ANY.RUN Sandbox ile Kötü Amaçlı Yazılımların En Hızlı Algılanmasını Sağlayın

Bunun gibi saldırılar, bir saldırının her katmanını ortaya çıkarmak için temel tespitin ötesine geçen gelişmiş araçlara olan ihtiyacı göstermektedir. ANY.RUN’un etkileşimli sanal alanıyla, birden fazla araçla hokkabazlık yaparak veya karmaşık kurulumlar oluşturarak zaman kaybetmezsiniz. Bunun yerine, tehditleri doğrudan tarayıcınızdan tespit etmenize ve analiz etmenize olanak tanıyan güçlü, bulut tabanlı bir platforma sahip olursunuz.

Her şey rahatlık düşünülerek tasarlandı; altyapı bakımı yok, ekstra yazılım yok. Dosyalara, bağlantılara ve tam saldırı zincirlerine ilişkin gerçek zamanlı bilgiler, ihtiyaç duyduğunuz anda kullanıma sunulur.

İLGİLİ KONULAR

- Tehdit Avcılığının Nasıl İşlediğine İlişkin Adım Adım Kılavuz

- Saldırganlar Güvenliği Geçmek İçin Bozuk Dosyaları Nasıl Kullanıyor?

- Sahte İş Tekliflerindeki Kötü Amaçlı Yazılımlar YouTube İçerik Oluşturucularını Etkiliyor

- Rockstar 2FA Hizmet Olarak Kimlik Avı Kiti MS365 Hesaplarını Hedefliyor

- Lumma’yı Crackli Yazılımla Yaymak İçin YouTube Kanalları Hacklendi