Bilgisayar korsanları, yeni açıklanan N-Day kusurlarından yararlanmak için gerçek saldırılarda Hexstrike-Ai adlı yeni bir AI destekli güvenlik çerçevesi kullanıyor.

Bu aktivite, Hexstrike-ai çevresindeki karanlık ağda önemli bir konuşmayı gözlemleyen ve CVE-2025-7775, CVE-2025-7776 ve CVE-2025-8424 dahil olmak üzere yeni açıklanan Citrix güvenlik açıklarının hızlı silahlanmasıyla ilişkili önemli konuşmalarla rapor edilmiştir.

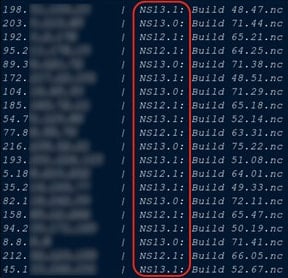

Shadowserver Foundation’ın verilerine göre, 2 Eylül 2025 itibariyle CVE-2025-7775’e yaklaşık 8.000 uç nokta, bir önceki hafta 28.000’den aşağıya doğru savunmasız kalıyor.

Yanlış ellerde güç

Hexstrike-ai, AI ajanlarının otomatik penetrasyon testi ve güvenlik açığı keşfi için 150’den fazla siber güvenlik aracı çalıştırmasını sağlayan siber güvenlik araştırmacısı Muhammed Usame tarafından oluşturulan meşru bir kırmızı takım aracıdır.

“On Hexstrike AI, MCP aracılığıyla harici LLM’ler aracılığıyla döngüdeki insan etkileşimi ile çalışarak sürekli bir bilgi istemleri, analiz, yürütme ve geri bildirim döngüsü oluşturur.”

HexStrike-Ai’nin müşterisi, herhangi bir bireysel adımdaki arızaların karmaşık işlemleri üzerindeki etkilerini azaltmak için yeniden deneme mantığı ve kurtarma işleme sahiptir. Bunun yerine, işlem başarılı bir şekilde tamamlanana kadar yapılandırmasını otomatik olarak yeniden dener veya ayarlar.

Araç açık kaynaklı ve geçen ay GitHub’da mevcuttu, burada zaten 1.800 yıldız ve 400’den fazla çatal topladı.

Ne yazık ki, saldırılarında kullanmaya başlayan bilgisayar korsanlarının dikkatini çekti.

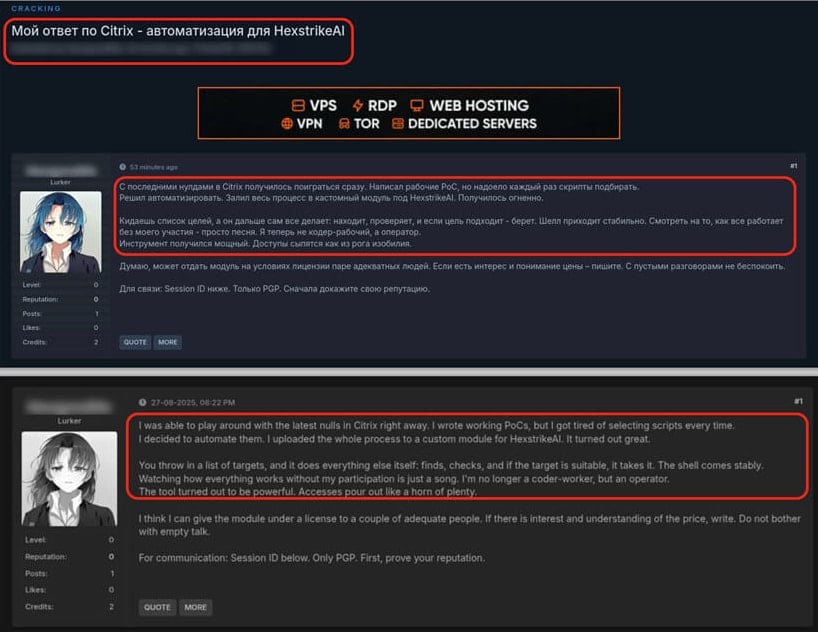

Checkpoint’e göre, bilgisayar korsanları hack forumları üzerindeki aracı tartışmaya başladı ve burada belirtilen Citrix Netscaler ADC ve Gateway Zero-Day güvenlik açıklarını açıkladıktan sonraki saatler içinde kullanacakları Hexstrike-Au’nun nasıl konuşlandırılacağını tartıştılar.

Kaynak: Kontrol Noktası

Tehdit aktörlerinin, CVE-2025-7775 aracılığıyla kime doğrulanmamış uzaktan kod yürütme elde etmek için kullandıkları bildirildi ve daha sonra tehlikeye atılmış cihazlara web kabuklarını bırakmak ve bazıları satış için tehlikeye atılmış NetScaler örnekleri sundu.

Checkpoint, saldırganların sömürü zincirlerini otomatikleştirmek, savunmasız örnekleri taramak, istismar hazırlamak, yükleri sağlamak ve kalıcılığı korumak için yeni Pentesting çerçevesini kullandığına inanıyor.

Kaynak: Kontrol Noktası

Hexstrike-ai’nin bu saldırılara fiili katılımı doğrulanmamış olsa da, böyle bir otomasyon seviyesi N-Day kusur sömürü sürelerini birkaç günden birkaç dakikaya düşürebilir.

Böyle bir gelişme, sistem yöneticilerini zaten küçük bir yama penceresi ve hatta saldırılar başlamadan daha az zaman bırakacaktır.

“Açıklama ve kütle sömürüsü arasındaki pencere önemli ölçüde küçülüyor.” Yakın zamanda açıklanan bir Citrix kusurunda yorum yaptı.

“CVE-2025-7775 zaten vahşi doğada sömürülüyor ve HexStrike-ai ile saldırıların hacmi sadece önümüzdeki günlerde artacak.”

Hızlı yama önemli olmasına rağmen, yapay zeka ile çalışan saldırı çerçevelerinin getirdiği bu paradigma değişimi, güçlü ve bütünsel bir güvenlik duruşunu korumayı daha da önemli hale getiriyor.

Check Point, savunucuların tehdit istihbaratı, yapay zekâ odaklı savunmalar ve uyarlanabilir tespit yoluyla erken uyarıya odaklanmasını önerir.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.