Saldırı cephaneliği, güvenliği aşılan sistemlerde kötü amaçlı yükler dağıtmak ve yürütmek için Microsoft Visual Studio Code yapılandırma dosyalarını kapsamlı bir şekilde kötüye kullanıyor.

Bulaşıcı Röportaj kampanyasındaki bu evrim, meşru geliştirici araçlarının silah haline getirilmesine yönelik sofistike bir değişimi temsil ediyor.

Enfeksiyon zinciri, kurbanların GitHub veya GitLab’da barındırılan kötü amaçlı Git depolarını genellikle işe alım süreçleri veya teknik görevler kisvesi altında klonlayıp açmasıyla başlıyor.

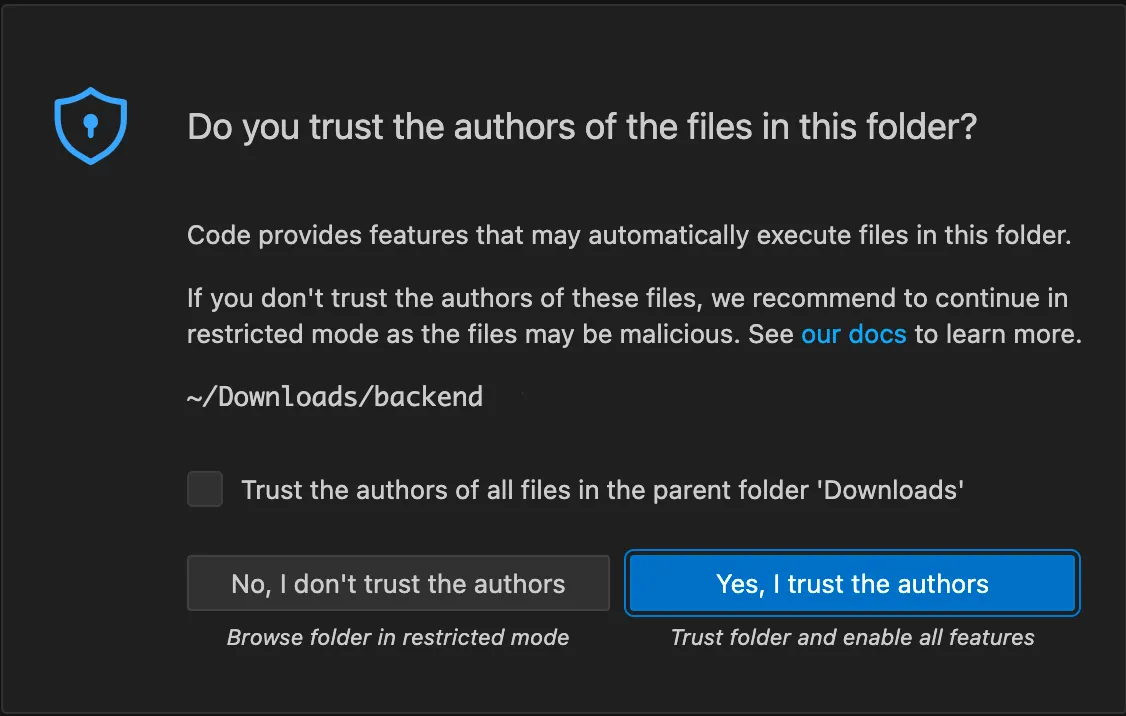

Proje Visual Studio Code’da açıldığında uygulama, kullanıcılardan depo yazarına güvenmelerini ister. Onaylandıktan sonra VS Code, deponun, sistemde yürütülen gömülü rastgele komutları içerebilen Tasks.json yapılandırma dosyasını otomatik olarak işler.

MacOS sistemlerinde bu, uzak bir sunucudan bir JavaScript verisi almak ve bunu doğrudan Node.js çalışma zamanına yönlendirmek için nohup bash -c ile curl -s kombinasyonunu kullanarak bir arka plan kabuk komutunu çalıştırır.

Bu yaklaşım, tüm komut çıktılarını bastırırken VS Code sonlandırıldığında yürütmenin bağımsız olarak devam etmesini sağlar.

Kötü amaçlı JavaScript yükleri, diğer altyapılardan uzaklaştıktan sonra Kuzey Kore bağlantılı tehdit aktörleri tarafından giderek daha fazla tercih edilen bir platform olan vercel.app’te barındırılıyor.

Jamf Threat Labs, tehdit aktörlerinin, özellikle Vercel’in önceden tanımlanmış yük barındırma altyapısını devre dışı bırakmasının ardından, veri havuzlarında başvurulan URL’leri birçok kez değiştirdiğini gözlemledi.

Arka Kapı İşlevselliği ve Yetenekleri

JavaScript verisi, üç temel işlevle çekirdek arka kapı mantığını uygular: uzaktan kod yürütme, sistem parmak izi alma ve kalıcı komut ve kontrol (C2) iletişimi.

Uzaktan kod yürütme özelliği, saldırganların require işlevini yürütme bağlamına geçirerek dinamik olarak rastgele JavaScript kodu yürütmesine olanak tanır ve genişletilmiş işlevsellik için ek Node.js modüllerinin içe aktarılmasına olanak tanır.

Sistem profili oluşturmak için arka kapı, ana bilgisayar adı, ağ arayüzlerinden MAC adresleri ve işletim sistemi ayrıntıları dahil olmak üzere ana bilgisayar tanımlayıcılarını toplar.

Ayrıca kurbanın halka açık IP adresini belirlemek için ipify.org’u da sorguluyor; bu teknik daha önce Kuzey Kore bağlantılı diğer kampanyalarda da gözlemlenmişti.

Kalıcı C2 iletişimi, uzak sunucuya her beş saniyede bir işaret veren bir yoklama rutini aracılığıyla çalışır. İşaret, sistem parmak izi verilerini gönderir ve görevlendirme talimatlarını içeren sunucu yanıtlarını bekler.

Sunucu yanıtı belirli durum değerleri içeriyorsa, mesaj içerikleri doğrudan uzaktan kod yürütme rutinine aktarılarak saldırganların dinamik olarak yeni komutlar vermesine olanak sağlanır.

Güvenliği ihlal edilen sistemlerin izlenmesi sırasında Jamf Threat Labs, ilk enfeksiyondan yaklaşık sekiz dakika sonra ek JavaScript talimatlarının yürütüldüğünü gözlemledi ve bu da aynı C2 altyapısına işaret eden benzer yükleri oluşturdu.

Gelişen Gizleme Teknikleri

Aralık ayında Jamf, kurbanlar kötü amaçlı depoları açtığında çalıştırılan, oldukça karmaşık JavaScript içeren sözlük dosyalarının tanıtıldığını tespit etti.

Bu veriler, davranışı etkilemeden dosya boyutunu ve karmaşıklığını artıran önemli ölçüde kullanılmayan işlevler, yedek mantık ve gereksiz kod içerir; bu teknik, statik analiz ve imza tabanlı algılamayı atlatmak için tasarlanmıştır.

Kuruluşlar, Tehdit Önleme ve Gelişmiş Tehdit Kontrollerinin engelleme moduna ayarlanmasını etkinleştirmelidir. Geliştiricilerin üçüncü taraf veri havuzlarıyla, özellikle de tanıdık olmayan kaynaklardan gelenlerle etkileşimde bulunurken dikkatli olmaları gerekir.

VS Code’daki depolara güvenmeden önce kullanıcılar, yürütülmeden önce depo içeriğini iyice incelemeli, package.json dosyalarını incelemeli, komut dosyalarını yüklemeli ve görev yapılandırma dosyalarını kullanmalıdır.

Bu kampanya, gelişmiş tehdit aktörlerinin dağıtım mekanizmalarını yasal geliştirici iş akışlarıyla entegre olacak şekilde nasıl sürekli olarak uyarladığının altını çiziyor ve geliştiricinin güvenlik farkındalığını kurumsal savunma açısından kritik hale getiriyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.