Evilnum olarak izlenen gelişmiş kalıcı tehdit (APT) aktörü, bir kez daha Avrupa finans ve yatırım kuruluşlarına yönelik yenilenen faaliyet belirtileri gösteriyor.

Kurumsal güvenlik firması Proofpoint, The Hacker News ile paylaşılan bir raporda, “Evilnum, veri hırsızlığı veya ek yükler yüklemek için kullanılabilecek bir arka kapıdır” dedi. “Kötü amaçlı yazılım, tespit edilmekten kaçınmak ve belirlenen virüsten koruma yazılımına dayalı olarak bulaşma yollarını değiştirmek için birden fazla ilginç bileşen içeriyor.”

Hedefler arasında döviz, kripto para birimi ve merkezi olmayan finansı (DeFi) destekleyen operasyonları olan kuruluşlar yer alıyor. En son saldırıların 2021’in sonlarında başladığı söyleniyor.

Bulgular ayrıca, geçen ay Zscaler’in Avrupa ve Birleşik Krallık’taki şirketlere karşı başlatılan düşük hacimli hedefli saldırı kampanyalarını ayrıntılı olarak açıklayan bir raporuyla da örtüşüyor.

2018’den beri aktif olan Evilnum, TA4563 ve DeathStalker adlarını kullanan daha geniş siber güvenlik topluluğu tarafından izleniyor ve bulaşma zincirleri, keşif, veri hırsızlığı veya ek yükler getirme yeteneğine sahip isimsiz arka kapının devreye alınmasıyla doruğa çıkıyor.

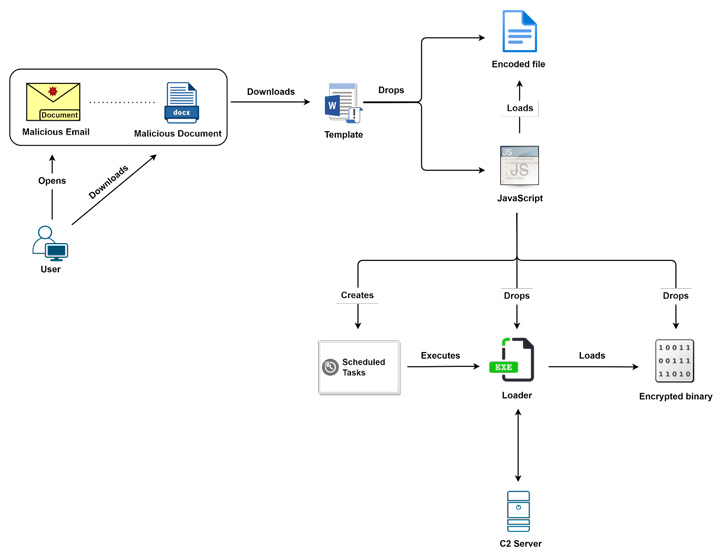

Proofpoint tarafından işaretlenen en son etkinlik grubu, kurbanlara hedeflenen kimlik avı e-postalarında e-posta eki olarak gönderilen Microsoft Word, ISO ve Windows Kısayol (LNK) dosyalarının bir karışımına dayanan güncellenmiş taktikleri, teknikleri ve prosedürleri (TTP’ler) içerir.

2022’nin başlarında tespit edilen kampanyanın diğer varyantları, alıcıları kötü niyetli ZIP arşiv ekleri içindeki .LNK dosyalarını açmaya veya bir ISO veya LNK dosyası içeren OneDrive URL’lerine tıklamaya ikna etmek için finansal cazibelerden yararlandı.

Yine başka bir örnekte, oyuncu, arka kapı ikili programını başlatmak için tasarlanmış karışık JavaScript kodunu bırakan makro yüklü Microsoft Word belgeleri sunmak için çalışma şeklini değiştirdi.

Bu metodoloji, 2022’nin ortalarında, uzak bir şablon almaya ve saldırgan tarafından kontrol edilen bir alana bağlanmaya çalışan Word belgelerini dağıtmak için bir kez daha değiştirildi. Kullanılan dağıtım vektöründen bağımsız olarak, saldırılar Evilnum arka kapısının yürütülmesine yol açar.

Herhangi bir sonraki aşama kötü amaçlı yazılım yürütülebilir dosyası belirlenmemiş olsa da, arka kapının hizmet olarak kötü amaçlı yazılım (MaaS) sağlayıcısı Golden Chickens’tan yükleri iletmek için bir kanal görevi gördüğü biliniyor.

Proofpoint Tehdit Araştırma ve Tespit Başkan Yardımcısı Sherrod DeGrippo yaptığı açıklamada, “Özellikle Avrupa’da faaliyet gösteren ve kripto para birimi çıkarları olan finans kuruluşları TA4563 faaliyetinin farkında olmalıdır.” Dedi. “Grubun Evilnum olarak bilinen kötü amaçlı yazılımı aktif olarak geliştiriliyor.”