%20(1)%20(1).webp)

Palo Alto Networks’ün bir bölümü olan Unit 42’deki siber güvenlik araştırmacıları, kötü amaçlı web sayfaları göndermek için HTTP yanıt başlıklarındaki yenileme girişini kullanan yeni ve gelişmiş bir kimlik avı tekniğini ortaya çıkardı.

Ekip, Mayıs-Temmuz 2024 arasında bu kampanyalarla ilişkili günde yaklaşık 2.000 kötü amaçlı URL tespit etti.

HTML gövdesindeki kötü amaçlı içeriğe dayanan geleneksel kimlik avı saldırılarının aksine, bu kampanyalar HTML içeriğini işlemeden önce sunucunun gönderdiği yanıt başlığından yararlanır.

HTTP yanıt başlığına bir yenileme girişi ekleyerek saldırganlar, herhangi bir kullanıcı etkileşimi gerektirmeden kurbanları otomatik olarak bir kimlik avı sayfasına yönlendirebilir.

Genellikle e-posta yoluyla dağıtılan kötü amaçlı bağlantılar, HTTP yanıt başlığının yenileme alanına gömülü hedeflenen kullanıcının e-posta adresini içerir. Bu taktik, saldırganların kişiselleştirilmiş içeriği dinamik olarak oluşturmasına olanak tanır ve kimlik avı girişiminin güvenilirliğini ve başarı oranını artırır.

Uyumluluğun Kodunu Çözme: CISO’ların Bilmesi Gerekenler – Ücretsiz Web Seminerine Katılın

Tespit edilmekten kaçınmak için saldırganlar orijinal ve açılış URL’lerini meşru veya tehlikeye atılmış etki alanlarında barındırırlar ve bu da URL dizesindeki kötü amaçlı göstergelerin belirlenmesini zorlaştırır. Ayrıca kötü amaçlı niyetlerini daha da gizlemek için URL kısaltma, izleme ve kampanya pazarlama hizmetlerini kullanırlar.

“Saldırganlar, meşru alan adlarını dikkatlice taklit ederek ve kurbanları resmi sitelere yönlendirerek gerçek amaçlarını etkili bir şekilde gizleyebilir ve kimlik bilgisi hırsızlığının başarılı olma olasılığını artırabilir.

Araştırmacılar, “Bu taktikler, saldırganların tespit edilmekten kaçınmak ve şüphesiz hedefleri istismar etmek için kullandıkları karmaşık stratejileri ortaya koyuyor” diye ekledi.

Bir Kimlik Avı URL Zinciri Örneği:

- Orijinal URL:

hxxp://impactchd[.]in/content/bing/ghjkj/1kdeyl61ahaub/[Base64 string for recipient's email address] - Son URL:

hxxps://hk6.8ik8rq[.]ru/hk6/#[recipient's email address]

Unit 42 araştırmacıları, bu kimlik avı kampanyalarının ağırlıklı olarak Kore’deki büyük şirketleri, ABD’deki devlet kurumlarını ve okulları hedef aldığını gözlemledi. En çok etkilenen sektörler şunlardır:

- İş ve Ekonomi (%36,2)

- Finansal Hizmetler (%12,9)

- Hükümet (%6,9)

- Sağlık ve Tıp (%5,7)

- Bilgisayar ve İnternet (%5,4)

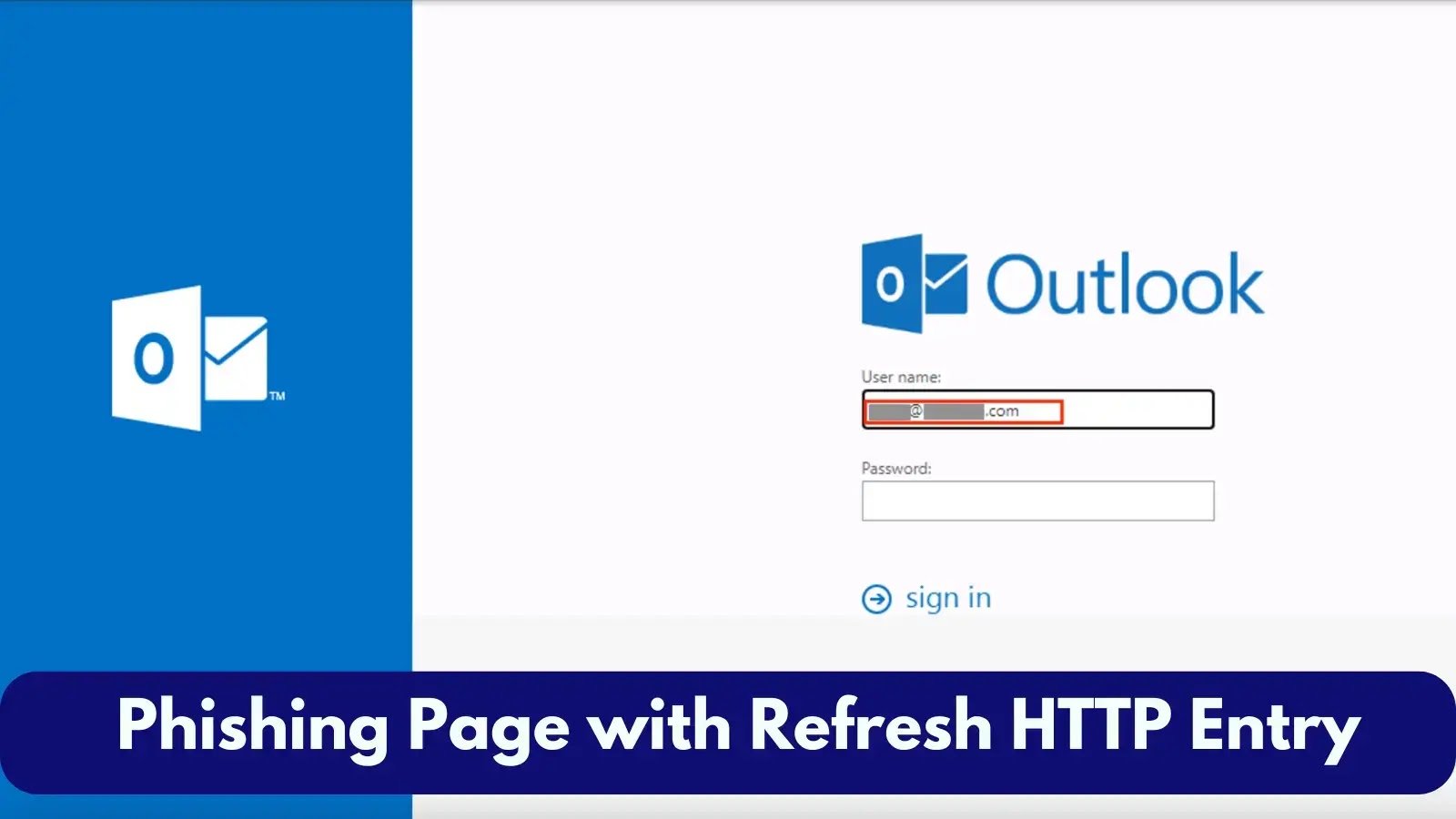

Saldırganlar sıklıkla Microsoft Outlook webmail oturum açma sayfalarını taklit ediyordu, çünkü birçok şirket Microsoft’un e-posta hizmetlerini kullanıyordu. Kimlik avı sayfaları kurbanın e-posta adresiyle önceden doldurulmuştu ve parolalarını ele geçirmek için tasarlanmıştı.

Bu tür karmaşık kimlik avı saldırılarına karşı korunmak için Palo Alto Networks şunları öneriyor:

- Kimlik avı URL’lerini belirlemek ve şüpheli URL’lerden desenler çıkarmak için Gelişmiş URL Filtreleme’yi (AURL) dağıtma

- Kullanıcıları, özellikle oturum açma kimlik bilgilerini isteyen e-postalardaki bağlantılara tıklamanın riskleri konusunda eğitmek

- Kimlik bilgileriniz tehlikeye girse bile yetkisiz erişimi önlemek için çok faktörlü kimlik doğrulamayı uygulama

Ağustos 2024 itibarıyla, HTTP yanıt başlıklarındaki yenileme girişlerini kullanan saldırıları özel olarak ele alan hiçbir literatür bulunmamaktadır. Bu makale, bu tekniğin kimlik avı saldırılarında sık kullanımını belgelemek ve bu ortaya çıkan tehdit hakkında farkındalık yaratmak için hizmet vermektedir.

Hepsi Bir Arada Siber Güvenlik Platformuyla Siber Saldırı Senaryolarını Simüle Etme – Ücretsiz Web Seminerini İzleyin