CRON#TRAP, güvenliği atlamak ve kalıcı arka kapılar oluşturmak için benzetilmiş Linux ortamlarını kullanan yeni bir kimlik avı saldırısıdır. Bilgisayar korsanları, QEMU ve Chisel’den yararlanarak verileri ve kontrol sistemlerini çalmak için gizli erişim elde ediyor.

Securonix Tehdit Araştırması, sistemlere sızmak ve kalıcı arka kapılar oluşturmak için benzersiz bir yaklaşımdan yararlanan “CRON#TRAP” adlı karmaşık bir kimlik avı kampanyası keşfetti. Bu yaratıcı saldırı yöntemi, taklit edilmiş Linux ortamlarının güvenliği ihlal edilmiş uç noktalara, özellikle de Tiny Core Linux’a dağıtılmasını içerir.

CRON#TRAP’ın Çok Aşamalı Saldırı Süreci

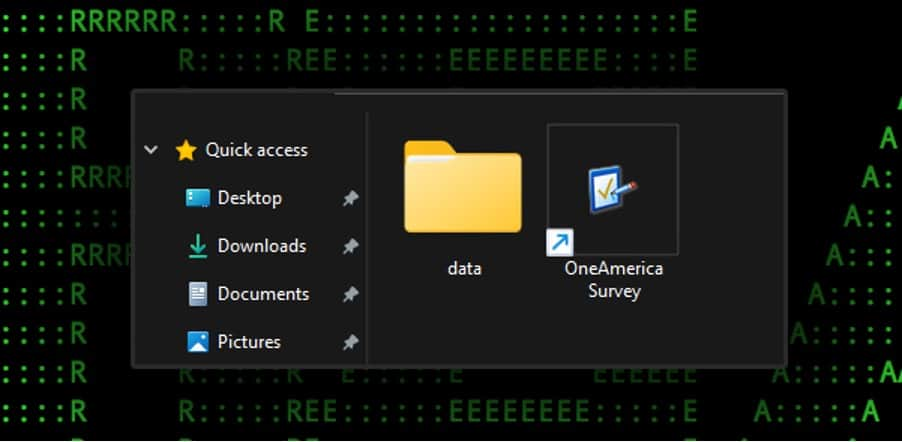

CRON#TRAP kampanyasında bir çok aşamalı saldırı Hedef sistemleri tehlikeye atma ve kalıcı arka kapılar oluşturma yöntemi. İlk bulaşma vektörü genellikle kötü amaçlı bir ZIP ve bir kısayol dosyası (OneAmerica Survey.zip ve OneAmerica Survey.lnk olarak adlandırılır) içeren bir kimlik avı e-postasını içerir.

Kötü amaçlı ek, kullanıcıları kandırarak bunu yürütmeleri için genellikle anket veya yazılım güncellemesi gibi yasal bir belge olarak gizlenir. Bu kısayol dosyası çalıştırıldığında, benzetilmiş Linux ortamı için gerekli bileşenleri içeren büyük ZIP arşivini indirir.

Benzetilmiş Linux Ortamı Dağıtımı

İndirilen arşiv, Tiny Core Linux gibi özel bir Linux dağıtımını ve QEMU sanallaştırma aracını içerir. Toplu iş dosyası ‘start.bat’, sunucu tarafı anket bağlantısı sorununu belirten bir sunucu hata mesajı görüntüler. Komut dosyası, taklit edilmiş bir Linux ortamı başlatmak için QEMU sürecini ve komut satırını çalıştırarak saldırganın faaliyetleri için gizli bir ortam oluşturur.

Explorer.exe işlemi, kullanıcının varsayılan tarayıcısının görüntülediği, HTTPS tarafından barındırılan bir görüntüyü yürütür. Bu, saldırganın, tespit edilmekten kaçınarak etkinliği yasal sistem davranışı olarak daha fazla maskelemesine olanak tanır.

Keski Tünel Açma Aletinin Kurulumu

Saldırgan, öykünülmüş Linux ortamında, uzaktan kumanda ve kontrol (C&C) sunucusuyla gizli bir iletişim kanalı kuran bir tünel aracı olan önceden yapılandırılmış bir Chisel istemcisi yükler. Saldırganlar, Chisel tünel açma aracı aracılığıyla HTTP ve SSH protokolleri üzerinden güvenli tüneller kurar.

Araç, hedef C&C sunucu adresi, port numarası ve şifreleme parametreleri gibi belirli ayarlarla yapılandırılarak saldırganın altyapısına otomatik olarak bağlanmasına olanak tanır.

Chisel istemcisi, öykünülmüş Linux ortamında yürütülür ve sistem her başlatıldığında veya başlatıldığında arka kapıyı etkinleştirir. Bu güvenli, şifreli bağlantı, saldırganların ele geçirilen sistem ile saldırganın altyapısı arasında veri ve komutlar iletmesine olanak tanır.

Bu güvenli bağlantı, saldırganların rastgele komutlar yürütmesine, kötü amaçlı yazılım indirmesine, hassas verileri çalmasına, sistem ayarlarını değiştirmesine, hassas verileri sızdırmasına, kalıcılık mekanizmalarını dağıtmasına, kayıt defteri ayarlarını değiştirmesine, zamanlanmış görevler oluşturmasına, rootkit’ler yüklemesine ve diğer ağ sistemlerine yayılmasına olanak tanır.

Meşru Araçlar Kullanarak Kaçınma Teknikleri

Saldırganlar, meşru bir sanallaştırma aracı olan QEMU’daki kötü amaçlı etkinlikleri gizleyerek, geleneksel güvenlik önlemlerini atlayabilir ve gizli bir dayanak oluşturabilir. Ek olarak, Chisel tünel açma aracının kullanılması, saldırganların kalıcı erişimi sürdürmesine ve daha fazla kötü amaçlı eylem gerçekleştirmesine olanak tanır.

“Saldırganın QEMU ve Chisel gibi meşru yazılımlara güvenmesi, bu araçların birçok ortamda uyarı tetiklemesi pek mümkün olmadığından, ek bir kaçırma katmanı ekliyor.” rapor Okumak.

CRON#TRAP kampanyası, siber suçluların ortamları taklit etmek de dahil olmak üzere gelişen taktiklerini vurguluyor ve meşru yazılım kötüye kullanımı. Bu yöntem, saldırganların güvenliği ihlal edilmiş sistemlere kalıcı erişim elde etmesine olanak tanıyarak şüpheli e-postalara karşı dikkatli olmanın önemini vurguluyor.

İLGİLİ KONULAR

- Telegram Kontrollü TgRat Truva Atı Linux Sunucularını Hedefliyor

- Bilgisayar korsanları, ATM’lerdeki Para Çekme İşlemleri için Linux FASTCash Kötü Amaçlı Yazılımını Kullanıyor

- Linux ESXi Ortamlarını Hedefleyen Fidye Yazılımı Varyantını Oynayın

- AsitRain Linux Kötü Amaçlı Yazılım Varyantı “AcidPour” Ukrayna’yı Hedefliyor

- Linux Kötü Amaçlı Yazılımı ‘Perfctl’ Sistem Dosyalarını Taklit Ederek Milyonlara Ulaştı