Lazarus olarak takip edilen Kuzey Kore devlet destekli hacker grubu, bir internet omurga altyapı sağlayıcısını ve sağlık kuruluşlarını tehlikeye atmak için Zoho’nun ManageEngine ServiceDesk’indeki kritik bir güvenlik açığından (CVE-2022-47966) yararlanıyor.

Kampanyalar bu yılın başlarında başladı ve ABD ve İngiltere’deki kuruluşların ihlal edilerek QuietRAT kötü amaçlı yazılımını ve araştırmacıların CollectionRAT adını verdiği yeni keşfedilen bir uzaktan erişim truva atını (RAT) dağıtmayı amaçlıyordu.

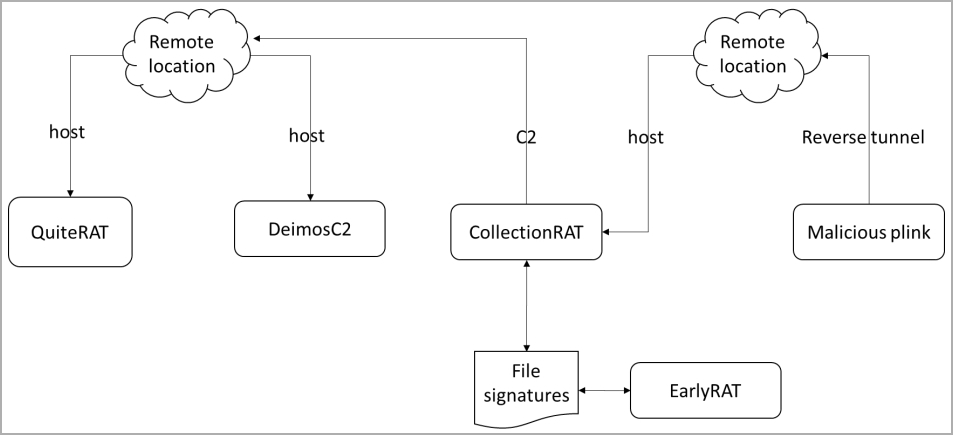

CollectionRAT, araştırmacıların, tehdit aktörünün diğer saldırılar için de kullandığı kampanyalar için kullanılan altyapıyı analiz etmesiyle ortaya çıktı.

İnternet şirketlerine saldırı

Cisco Talos araştırmacıları, Lazarus’un birden fazla Zoho ManageEngine ürününü etkileyen bir ön kimlik doğrulama uzaktan kod yürütme kusuru olan CVE-2022-47966’ya yönelik bir istismardan yararlandığı 2023’ün başlarında Birleşik Krallık internet firmalarına yönelik saldırıları gözlemledi.

Cisco Talos, “2023’ün başlarında, Lazarus Group’un, QuietRAT’ı başarılı bir şekilde dağıtmak için Birleşik Krallık’taki bir internet omurga altyapı sağlayıcısının güvenliğini ihlal ettiğini gözlemledik. Aktörler, ilk erişimi elde etmek için savunmasız bir ManageEngine ServiceDesk örneğinden yararlandı.”

Analistler, Lazarus’un bu açığın halka açık hale gelmesinden yalnızca beş gün sonra kullanmaya başladığını bildirdi. Rapid7, Shadowserver ve GreyNoise tarafından gözlemlendiği üzere birden fazla bilgisayar korsanı saldırılarda bu açıktan yararlandı ve CISA’nın kuruluşlara bir uyarı yayınlamasına yol açtı.

Bir hedefi ihlal etmek için güvenlik açığından yararlanan Lazarus bilgisayar korsanları, QuietRAT kötü amaçlı yazılımını harici bir URL’den bir kıvırmak emretmek.

Şubat 2023’te keşfedilen QuietRAT, basit ama güçlü bir uzaktan erişim truva atı olarak tanımlanıyor ve Lazarus’un 2022’nin ikinci yarısında ABD, Kanada ve Japonya’daki enerji sağlayıcılarını hedeflemek için kullandığı daha iyi bilinen MagicRAT’tan bir adım daha ileri gibi görünüyor. .

Araştırmacılar, QuietRAT’ın kodunun MagicRAT’ınkinden daha ince olduğunu ve Qt kitaplıklarının dikkatli seçilmesiyle aynı işlevler kümesini korurken boyutunun 18 MB’tan 4 MB’a düşürüldüğünü söylüyor.

Yeni Lazarus kötü amaçlı yazılımı

Bugün yayınlanan ayrı bir raporda Cisco Talos, Lazarus bilgisayar korsanlarının CollectionRAT adında yeni bir kötü amaçlı yazılıma sahip olduklarını söyledi. Yeni tehdit, araştırmacıların aktörün diğer saldırılarda kullandığı altyapıyı incelemesinin ardından bulundu.

Araştırmacılar CollectionRAT’ın “EarlyRAT” ailesiyle ilişkili göründüğünü söylüyor.

Bu yılın başlarında Kaspersky, EarlyRAT’ı Lazarus ekibinin bir alt grubu olduğuna inanılan Andariel (“Stonefly) ile ilişkilendirdi.

CollectionRAT’ın yetenekleri arasında isteğe bağlı komut yürütme, dosya yönetimi, sistem bilgisi toplama, ters kabuk oluşturma, yeni süreç oluşturma, yeni yükleri getirme ve başlatma ve kendi kendini silme yer alır.

CollectionRAT’ın bir başka ilginç unsuru da, anında kodunun şifresini çözüp yürütmesine, tespitten kaçmasına ve analizi engellemesine olanak tanıyan Microsoft Foundation Class (MFC) çerçevesinin dahil edilmesidir.

Cisco Talos’un tespit ettiği Lazarus’un taktikleri, teknikleri ve prosedürlerindeki diğer evrim işaretleri arasında, kimlik bilgilerinin çalınması için Mimikatz, uzaktan tünel açma için PuTTY Link (Plink) ve komuta ve iletişim için DeimosC2 gibi açık kaynaklı araçların ve çerçevelerin kapsamlı kullanımı yer alıyor. iletişimi kontrol edin.

Bu yaklaşım, Lazarus’un geride daha az belirgin iz bırakmasına yardımcı oluyor ve dolayısıyla ilişkilendirmeyi, izlemeyi ve etkili koruyucu önlemlerin geliştirilmesini zorlaştırıyor.