Yeni bir rapor, tehdit aktörlerinin yeni bir CVE’nin kamuya açıklanmasından sonraki 15 dakika içinde savunmasız uç noktaları taradığını gösterdiğinden, sistem yöneticilerinin açıklanan güvenlik açıklarını düzeltmek için önceden düşünülenden daha az zamanları var.

Palo Alto’nun 2022 Birim 42 Olay Müdahale Raporuna göre, bilgisayar korsanları, bir şirket ağına ilk erişim veya uzaktan kod yürütme gerçekleştirmek için yararlanabilecekleri yeni güvenlik açığı duyuruları için yazılım satıcılarının bülten panolarını sürekli olarak izliyorlar.

Bununla birlikte, tehdit aktörlerinin güvenlik açıklarını taramaya başlama hızı, sistem yöneticilerini, açıklardan yararlanılmadan önce hataları düzeltmek için yarışırken artı işaretine sokar.

Tamamlayıcı bir blog gönderisi, “2022 Saldırı Yüzeyi Yönetimi Tehdit Raporu, saldırganların genellikle bir CVE duyurulduktan sonra 15 dakika içinde güvenlik açıklarını taramaya başladığını buldu.”

Tarama özellikle zorlayıcı olmadığından, düşük vasıflı saldırganlar bile interneti savunmasız uç noktalar için tarayabilir ve bulgularını daha yetenekli bilgisayar korsanlarının onları nasıl kullanacaklarını bildiği karanlık web pazarlarında satabilir.

Ardından, saatler içinde, genellikle hiçbir zaman yama yapma şansı olmayan sistemlere isabet eden ilk aktif istismar girişimleri gözlemlenir.

Unit 42, F5 BIG-IP ürünlerini etkileyen kritik bir kimliği doğrulanmamış uzaktan komut yürütme güvenlik açığı olan CVE-2022-1388’i örnek olarak sunar.

Kusur 4 Mayıs 2022’de açıklandı ve Unit 42’ye göre, CVE’nin açıklanmasından bu yana on saat geçtiğinde, 2.552 tarama ve istismar girişimi kaydettiler.

Bu, savunucular ve kötü niyetli aktörler arasındaki bir yarış ve her iki taraftaki gecikme marjları geçen her yıl azalıyor.

2022’de en çok yararlanılan kusurlar

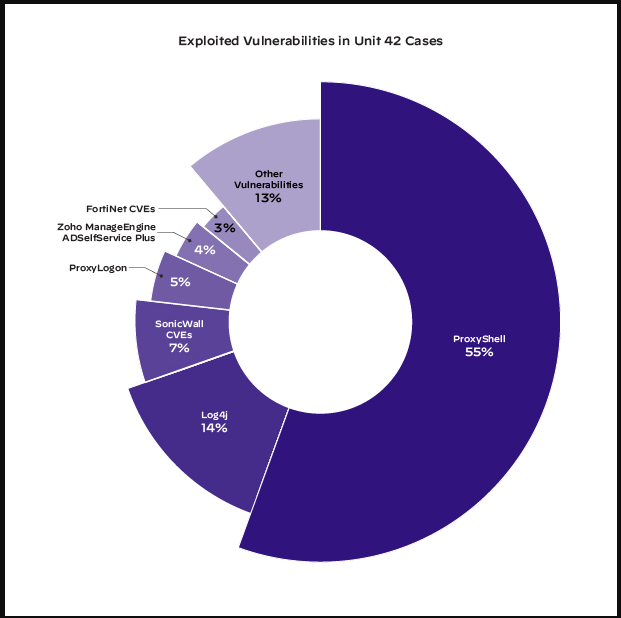

Palo Alto tarafından toplanan verilere dayanarak, 2022 yılının ilk yarısında ağ erişimi için en çok istismar edilen güvenlik açıkları, kaydedilen toplam istismar olaylarının %55’ini oluşturan “ProxyShell” istismar zinciridir. ProxyShell, CVE-2021-34473, CVE-2021-34523 ve CVE-2021-31207 olarak izlenen üç güvenlik açığının zincirlenmesiyle yararlanılan bir saldırıdır.

Log4Shell %14 ile ikinci sırada, çeşitli SonicWall CVE’ler %7, ProxyLogon %5 ve Zoho ManageEngine ADSelfService Plus’taki RCE vakaların %3’ünde kullanıldı.

Bu istatistiklerden de anlaşılacağı gibi, sömürü hacmindeki aslan payı, en yeni olanlar değil, yarı eski kusurlar tarafından yakalanmaktadır.

Bu, saldırı yüzeyi boyutu, sömürü karmaşıklığı ve pratik etki dahil olmak üzere çeşitli nedenlerle gerçekleşir.

Yöneticileri güvenlik güncellemelerini hızla uygulayan daha değerli ve daha iyi korunan sistemler, kusurların açıklanmasından hemen sonra ortaya çıkan sıfır gün veya saldırılarla hedeflenir.

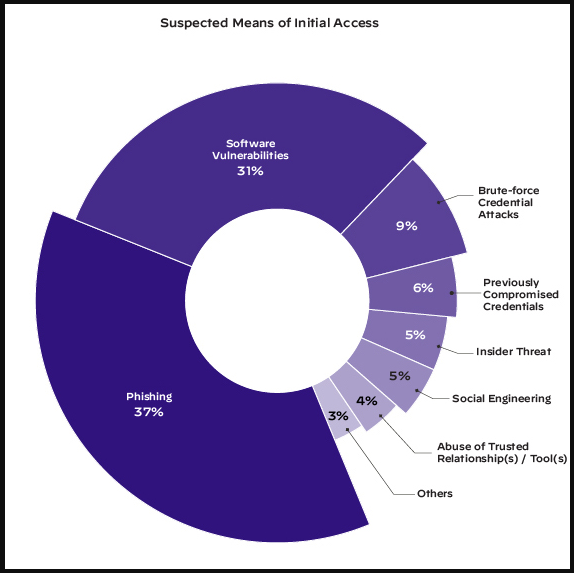

Ayrıca Unit 42’ye göre, ilk ağ ihlalleri için yazılım güvenlik açıklarından yararlanmanın, kullanılan yöntemin kabaca üçte birini oluşturduğunu belirtmekte fayda var.

Vakaların %37’sinde, ilk erişime ulaşmak için kimlik avı tercih edilen yoldu. Kaba zorlama veya güvenliği ihlal edilmiş kimlik bilgilerinin kullanılması, bilgisayar korsanlarının vakaların %15’inde ağlara nasıl sızdığını gösterir.

Son olarak, ayrıcalıklı çalışanlara karşı sosyal mühendislik hileleri kullanmak veya ağ erişimine yardımcı olması için içeriden sahtekar birine rüşvet vermek, olayların %10’una tekabül ediyor.

zamana karşı bir yarış

Sistem yöneticileri, ağ yöneticileri ve güvenlik uzmanları, en son güvenlik tehditlerine ve işletim sistemi sorunlarına ayak uydurmaya çalışırken zaten önemli bir stres altındayken, tehdit aktörlerinin cihazlarını hedef alma hızı yalnızca ek baskı yaratır.

Bu nedenle, mümkünse cihazları İnternet’ten uzak tutmak ve bunları yalnızca VPN’ler veya diğer güvenlik ağ geçitleri aracılığıyla açığa çıkarmak son derece önemlidir. Yöneticiler, sunuculara erişimi kısıtlayarak yalnızca istismar riskini azaltmakla kalmaz, aynı zamanda güvenlik açıklarının dahili olarak hedeflenmesinden önce güvenlik güncellemelerini uygulamak için ek süre sağlar.

Ne yazık ki, bazı sunucuların herkese açık olması gerekiyor, bu da yöneticilerin erişim listeleri aracılığıyla güvenliği mümkün olduğunca sıkılaştırmasını, yalnızca gerekli bağlantı noktalarını ve hizmetleri açığa çıkarmasını ve güncellemeleri olabildiğince çabuk uygulamasını gerektiriyor.

Kritik bir güncellemeyi hızlı bir şekilde uygulamak, aksama süresine neden olabilir, ancak bu, tam gelişmiş bir siber saldırının sonuçlarından çok daha iyidir.