Kuzey Koreli bir tehdit grubu, Windows’u düşük ayrıcalıklı bir hesabı yönetici izinlerine sahip bir hesap gibi işlemesi için kandıran RID ele geçirme adı verilen bir teknik kullanıyor.

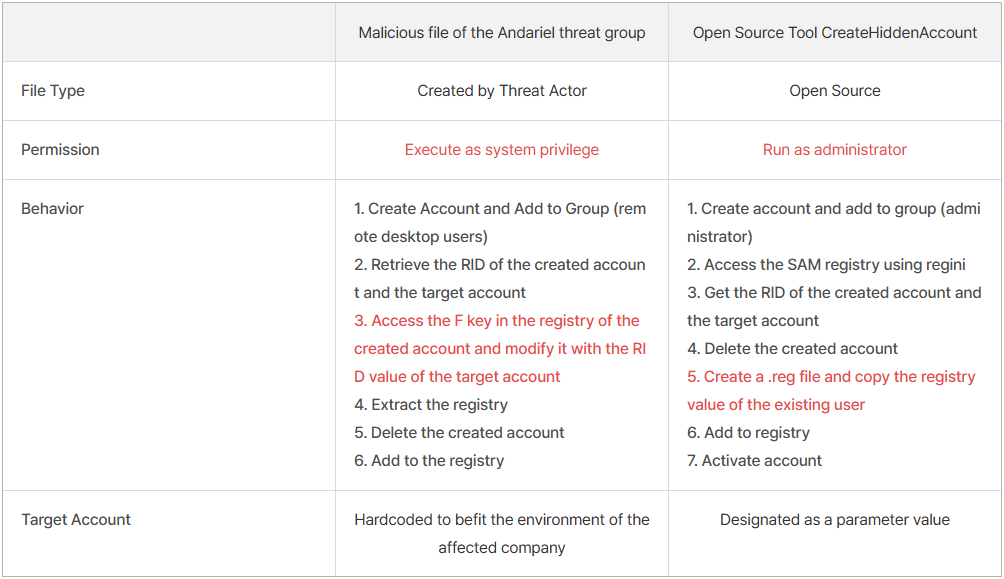

Bilgisayar korsanları, ele geçirme saldırısı için özel bir kötü amaçlı dosya ve açık kaynaklı bir araç kullandı. Her iki hizmet de saldırıyı gerçekleştirebilir ancak Güney Koreli siber güvenlik şirketi AhnLab’daki araştırmacılar farklılıklar olduğunu söylüyor.

RID ele geçirme nasıl çalışır?

Windows’taki Göreli Tanımlayıcı (RID), her kullanıcı hesabına, onları birbirinden ayırmak için atanan benzersiz bir etiket olan Güvenlik Tanımlayıcısının (SID) bir parçasıdır.

RID, yöneticiler için “500”, misafir hesapları için “501”, normal kullanıcılar için “1000” ve etki alanı yöneticileri grubu için “512” gibi hesabın erişim düzeyini gösteren değerleri alabilir.

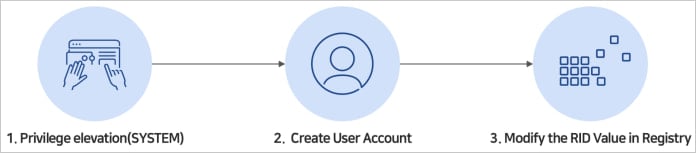

RID ele geçirme, saldırganların düşük ayrıcalıklı bir hesabın RID’sini yönetici hesabının değeriyle eşleşecek şekilde değiştirmesi ve Windows’un bu hesaba yükseltilmiş erişim izni vermesi durumunda meydana gelir.

Ancak saldırının gerçekleştirilmesi SAM kayıt defterine erişim gerektirdiğinden, bilgisayar korsanlarının öncelikle sistemi ihlal etmesi ve SİSTEM erişimi elde etmesi gerekiyor.

Kaynak: ASEC

Andariel saldırıları

AhnLab’ın güvenlik istihbarat merkezi ASEC araştırmacıları, saldırıyı Kuzey Kore’nin Lazarus hacker grubuyla bağlantılı Andariel tehdit grubuna bağlıyor.

Saldırılar, Andariel’in bir güvenlik açığından yararlanarak hedefe SİSTEM erişimi sağlamasıyla başlar.

Bilgisayar korsanları, SİSTEM düzeyinde bir komut istemi başlatmak için PsExec ve JuicyPotato gibi araçları kullanarak ilk yükseltmeyi gerçekleştiriyor.

SİSTEM erişimi Windows’ta en yüksek düzey olmasına rağmen uzaktan erişime izin vermez, GUI uygulamalarıyla etkileşime giremez, çok gürültülüdür ve algılanma olasılığı yüksektir ve sistem yeniden başlatmaları arasında kalıcı olamaz.

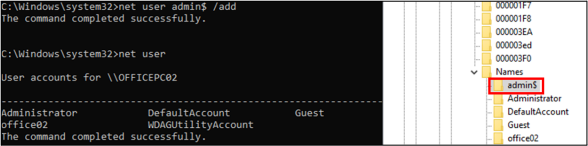

Bu sorunları çözmek için Andariel öncelikle “net user” komutunu kullanarak ve sonuna ‘$’ karakterini ekleyerek gizli, düşük ayrıcalıklı bir yerel kullanıcı oluşturdu.

Saldırgan bunu yaparken hesabın “net user” komutu aracılığıyla görünmemesini ve yalnızca SAM kayıt defterinde tanımlanabilmesini sağladı. Daha sonra yönetici izinlerini artırmak için RID ele geçirme işlemini gerçekleştirdiler.

kaynak: AhnLab

Araştırmacılara göre Andariel, hesabını Uzak Masaüstü Kullanıcıları ve Yöneticiler gruplarına ekledi.

Bunun için gereken RID ele geçirme işlemi, Güvenlik Hesabı Yöneticisi (SAM) kayıt defteri değişiklikleriyle mümkündür. Kuzey Koreliler, değişiklikleri gerçekleştirmek için özel kötü amaçlı yazılım ve açık kaynaklı bir araç kullanıyor.

SİSTEM erişimi doğrudan yönetici hesabı oluşturulmasına izin verse de güvenlik ayarlarına bağlı olarak belirli kısıtlamalar geçerli olabilir. Normal hesapların ayrıcalıklarını yükseltmek çok daha gizlidir ve tespit edilmesi ve durdurulması daha zordur.

Andariel ayrıca, değiştirilen kayıt defteri ayarlarını dışa aktararak, anahtarı ve hileli hesabı silerek ve ardından kayıtlı bir yedekten yeniden kaydederek, sistem günlüklerinde görünmeden yeniden etkinleştirmeye izin vererek izlerini kapatmaya çalışır.

RID ele geçirme saldırılarına ilişkin riskleri azaltmak için sistem yöneticileri, oturum açma girişimlerini ve parola değişikliklerini denetlemenin yanı sıra SAM kayıt defterine yetkisiz erişimi ve değişiklikleri önlemek için Yerel Güvenlik Yetkilisi (LSA) Alt Sistem Hizmetini kullanmalıdır.

Ayrıca PsExec, JuicyPotato ve benzeri araçların çalıştırılmasının kısıtlanması, Misafir hesabının devre dışı bırakılması ve düşük ayrıcalıklı olanlar da dahil olmak üzere mevcut tüm hesapların çok faktörlü kimlik doğrulamayla korunması önerilir.

RID korsanlığının, güvenlik araştırmacısı Sebastián Castro’nun DerbyCon 8’deki saldırıyı Windows sistemlerinde bir kalıcılık tekniği olarak sunduğu en az 2018’den beri bilindiğini belirtmekte fayda var.