Arka kapı oluşturmak için ortak bir ofis aracından yararlanan yeni bir siber güvenlik tehdidi keşfedildi. PDFSIDER olarak bilinen kötü amaçlı yazılım, Fortune 100 listesinde yer alan bir şirketin ağına sızma girişimini başarıyla engellemesinin ardından araştırma şirketi Resecurity tarafından yakın zamanda tespit edildi.

Hackread.com ile paylaşılan bu soruşturma, modern güvenlik sistemlerini atlatmak için tasarlanmış oldukça organize bir kampanyayı ortaya çıkarıyor.

Meşru Yazılım Nasıl Manipüle Ediliyor?

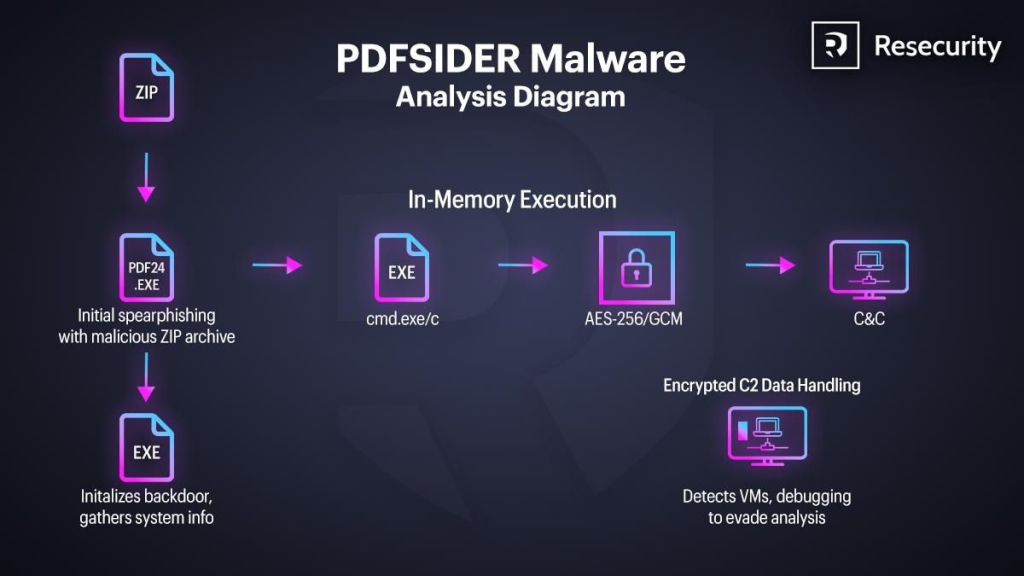

Saldırı, kurbanları bir ZIP dosyası indirmeleri için kandıran, hedef odaklı kimlik avı e-postalarıyla başlıyor. İçinde Miron Geek Software GmbH tarafından oluşturulan PDF24 Uygulaması adlı meşru bir program bulunmaktadır. Uygulamanın kendisi belgeleri yönetmek için gerçek bir araç olsa da, bilgisayar korsanları DLL yan yükleme adı verilen bir teknik kullanarak uygulamanın güvenlik açıklarından yararlanıyor.

Bu durumda bu yöntem, adlı kötü amaçlı bir dosyayı yerleştirerek çalışır. cryptbase.dll gerçekle aynı klasörde PDF24.exe. Kullanıcı programı açtığında bilgisayar, gerçek sistem dosyası yerine saldırganın kodunu yüklemesi için kandırılır. Kötü amaçlı yazılım tamamen sistemin belleğinde çalışır ve bu da geleneksel antivirüs araçlarını atlamasına olanak tanır.

Araştırmacılar, kurbanı habersiz tutmak için kötü amaçlı yazılımın etiketli gizli bir komut dizisi kullandığını belirtti. CREATE_NO_WINDOWçalışırken ekranda “hiçbir konsolun görünmemesi” sağlanıyor.

Casusluk İçin Geliştirilmiş Bir Araç

Resecurity’nin blog gönderisine göre PDFSIDER, Gelişmiş Kalıcı Tehdit (APT) olarak sınıflandırılıyor. Bu, hızlı bir darbe yerine uzun vadeli casusluk için üretildiği anlamına gelir. Kötü amaçlı yazılım da oldukça dikkatlidir; şunu kullanır GlobalMemoryStatusEx sistemin RAM’ini kontrol etme işlevi. Belleğin düşük olduğunu tespit ederse (güvenlik uzmanları tarafından test için kullanılan sanal alanın yaygın bir işareti), gizli kalmak için erken bir çıkışı tetikleyecektir.

Kötü amaçlı yazılım, etkinleştiğinde iletişimlerini güvence altına almak için Botan 3.0.0 şifreleme kitaplığını kullanır. Kullanır AES-256-GCM Çaldığı verileri kilitlemek için şifreleme yapar, bilgisayarınız için “benzersiz bir kimlik” oluşturur ve çıktıyı DNS bağlantı noktası 53 aracılığıyla özel bir VPS sunucusuna geri gönderir.

Bilinen Hacking Gruplarına Bağlantılar

Kampanya yüksek düzeyde bir devamlılık gösterdi. Yakın tarihli bir vakada, bilgisayar korsanları uzaktan erişim sağlamak için QuickAssist’i kullanarak “teknik desteği taklit etmeyi” bile denediler. Ayrıca PLA İstihbarat Bürosu’nun kurbanları cezbetmek için yazdığı gibi görünen sahte belgeler de kullandılar.

Araştırmacılar, bu tarz saldırıların, Venezuela haber temalı bir yem kullanarak ABD hükümeti hakkında casusluk yapmak için yeni LOTUSLITE arka kapısını kullanan Mustang Panda gibi gruplarla örtüştüğüne inanıyor.

Bu özel araştırma tek bir kurumsal hedefe odaklanmış olsa da Resecurity HUNTER ekibi, birçok fidye yazılımı grubunun artık kendi yüklerini teslim etmenin bir yolu olarak PDFSIDER’ı kullandığı konusunda uyardı. Bu, keşfi çevrimiçi çalışma alanlarını korumak isteyen herkes için hayati bir bilgi parçası haline getiriyor.