Siber güvenlikte en güvenilir kimlik doğrulama yöntemlerinden birini zayıflatabilecek sofistike yeni bir tehdit vektörü ortaya çıktı.

Uzun zamandır kimlik avlamaya dayanıklı kimlik doğrulama için altın standart olarak kabul edilen Fido tabanlı passeyler, kullanıcıları daha az güvenli kimlik doğrulama yöntemlerine düşürmeye zorlayan potansiyel olarak yıkıcı bir saldırı tekniğiyle karşı karşıya.

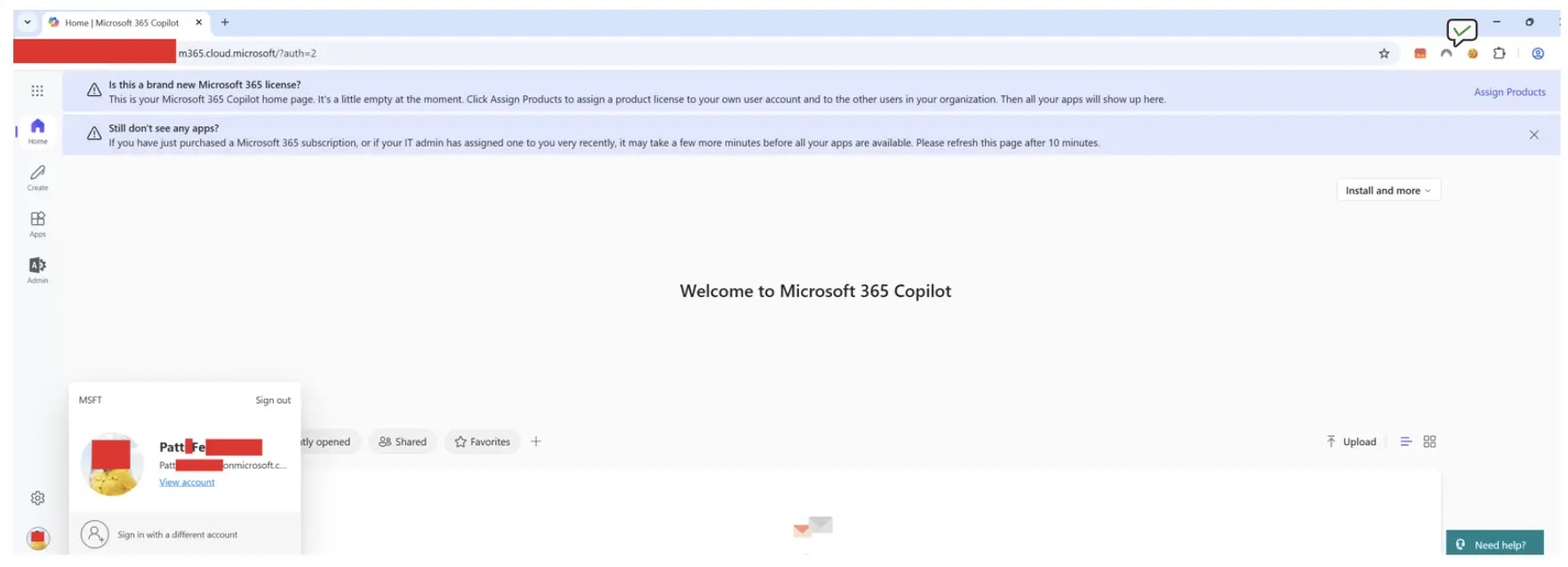

Saldırı, FIDO uygulamasında, özellikle bazı web tarayıcılarının tam passey desteğinden yoksun olduğu Microsoft Entra Kimliği’nde, büyük platformlarda kritik bir güvenlik açığından yararlanıyor.

Bu küçük görünüşte uyumluluk boşluğu, siber suçluların kimlik doğrulama sürecini manipüle etme fırsatı yaratarak kurbanları ortadaki düşman saldırılarına duyarlı geleneksel çok faktörlü kimlik doğrulama yöntemlerini kullanmaya zorlar.

.webp)

Modern kimlik avı kampanyaları, oturum kaçırmayı tehdit aktörleri için daha erişilebilir hale getiren Evilginx, EvilProxy ve Tycoon gibi sofistike AITM kimlik avı kitlerinin yükselişiyle önemli ölçüde gelişti.

.webp)

Bu platformlar, teknik engelleri düşüren sezgisel arayüzler sağlar ve saldırganların karmaşık kimlik avı işlemlerini eşi görülmemiş bir kolaylıkla yürütmelerini sağlar.

Proofpoint araştırmacıları, standart phishletlerin fido-güvenli hesaplarla karşılaşırken genellikle başarısız olduğunu keşfettikten sonra bu ortaya çıkan tehdidi belirlediler ve saldırganların özel teknikler geliştirmelerini istediler.

Saldırı, kurbanların özel bir Fido düşürme phishlet tarafından desteklenen kötü niyetli bağlantılar içeren kimlik avı mesajları aldıklarında başlar.

Tıkladıktan sonra, hedefler bir kimlik doğrulama hatası gibi görünen şeyle karşılaşır ve bunları alternatif oturum açma yöntemlerini seçmeye zorlar.

Bu aldatıcı arabirim, meşru Microsoft kimlik doğrulama sayfalarını yansıtarak ikna edici bir sistem arızası yanılsaması oluşturur.

Teknik Uygulama ve Kullanıcı Temsilcisi Sahtekarlığı

FIDO kimlik doğrulama düşürme saldırılarının arkasındaki temel mekanizma, sofistike kullanıcı aracısı sahtekarlık tekniklerine dayanmaktadır.

Saldırganlar, AITM altyapılarını, Microsoft Entra Kimliği ile FIDO2 uyumluluğundan yoksun olan Windows’ta Safari gibi desteklenmeyen bir tarayıcı ortamı olarak sunacak şekilde yapılandırırlar.

.webp)

Kimlik doğrulama sistemi bu sahte ortamı algıladığında, otomatik olarak geri dönüş seçenekleri sunar.

Saldırı dizisi dikkate değer bir teknik karmaşıklık göstermektedir. Mağdurlar, düşürülen yöntemle kimlik doğrulaması yaptıktan sonra, saldırganlar ters proxy sunucularını kullanarak kimlik bilgilerini ve oturum belirteçlerini keserler.

Çalınan oturum çerezleri daha sonra doğrudan saldırganın tarayıcısına aktarılabilir ve ek kimlik doğrulama zorlukları gerektirmeden tam hesap devralmasını sağlar.

Bu teknik, kriptografik protokollerdeki teknik güvenlik açıklarından ziyade insan unsurundan yararlanarak en sağlam FIDO uygulamalarını bile etkili bir şekilde atlar.

Boost your SOC and help your team protect your business with free top-notch threat intelligence: Request TI Lookup Premium Trial.