%20(1).webp)

Bilgisayar korsanları, başlangıçta kullanıcıları kimlik avı tehditlerinden korumak için tasarlanmış bir araç olan e-posta URL yeniden yazma özelliklerini istismar etmenin bir yolunu buldu. Bu yeni taktik, güvenlik uzmanları arasında alarma neden oldu ve koruyucu bir önlemi bir güvenlik açığına dönüştürdü.

URL yeniden yazma, e-posta güvenliği sağlayıcıları tarafından kullanıcıları e-postalara yerleştirilen kötü amaçlı bağlantılardan korumak için kullanılan bir güvenlik özelliğidir.

Bir kullanıcı bir bağlantıya tıkladığında, ilk önce tehditlere karşı tarandığı satıcının sunucusuna yönlendirilir. Güvenli kabul edilirse, kullanıcı amaçlanan web içeriğine yönlendirilir; erişim engellenir.

URL Yeniden Yazma Türleri

URL yeniden yazmanın iki ana paradigması vardır:

- Eski Güvenlik Çözümleri: Bunlar bilinen tehditlere dayalı kurallara ve imzalara dayanır. Bağlantıları daha sonra değerlendirmek için URL’leri yeniden yazarlar ve güncellenmiş tehdit istihbaratından yararlanırlar. Ancak bu genellikle ilk kurban etkilendikten sonra gerçekleşir.

- Proaktif Çözümler: Bunlar, tıklama anında bilgisayar görüşü ve makine öğrenimi gibi teknolojileri kullanarak bağlantıları tarar. Eski sistemlerin aksine, URL’nin davranışını gerçek zamanlı olarak değerlendirirler.

Kuruluşlar genellikle bu yöntemleri birleştirerek gelişmiş koruma için Güvenli E-posta Ağ Geçidi (SEG) ve Entegre Bulut E-posta Güvenliği (ICES) çözümleri gibi araçları kullanırlar.

Haziran 2024 ortasından bu yana saldırganlar, kimlik avı bağlantıları eklemek için URL yeniden yazma özelliklerini kullanıyor. Bu manipülasyon, kullanıcıların bilinen güvenlik markalarına duyduğu güvenden yararlanarak, en dikkatli çalışanların bile görünüşte güvenli bağlantılara tıklama olasılığını artırıyor.

Free Webinar on Detecting & Blocking Supply Chain Attack -> Book your Spot

Saldırganlar URL Yeniden Yazmayı Nasıl İstismar Ediyor?

Saldırganların genellikle iki seçeneği vardır:

- E-posta Hesaplarının Tehlikeye Atılması: Daha olası taktik, URL yeniden yazma özellikleriyle korunan meşru e-posta hesaplarının tehlikeye atılmasını içerir. Saldırganlar kendilerine “daha sonra kimlik avı olacak şekilde temiz” URL’si içeren bir e-posta gönderir. E-posta URL koruma hizmetinden geçtikten sonra, e-posta güvenlik satıcısının adı ve etki alanı da dahil olmak üzere bağlantı yeniden yazılır ve ona fazladan bir meşruiyet katmanı verilir.

- Beyaz Listeleme Sömürüsü: Bazı e-posta güvenlik hizmetleri, saldırganların istismar ettiği özel yeniden yazma alan adlarını beyaz listeye alır. Yeniden yazılmış bir URL beyaz listeye alındığında, saldırganlar kullanıcıları bir kimlik avı sitesine yönlendirmek için hedefi değiştirebilir ve daha fazla güvenlik kontrolünü atlatabilir.

URL Yeniden Yazma Saldırılarının Gerçek Dünya Örnekleri

Perception Point’ten güvenlik araştırmacıları, URL koruma hizmetlerini kullanan kimlik avı saldırılarında bir artış gözlemledi. İşte bazı örnekler:

Örnek 1: Çift Yeniden Yazma Saldırısı

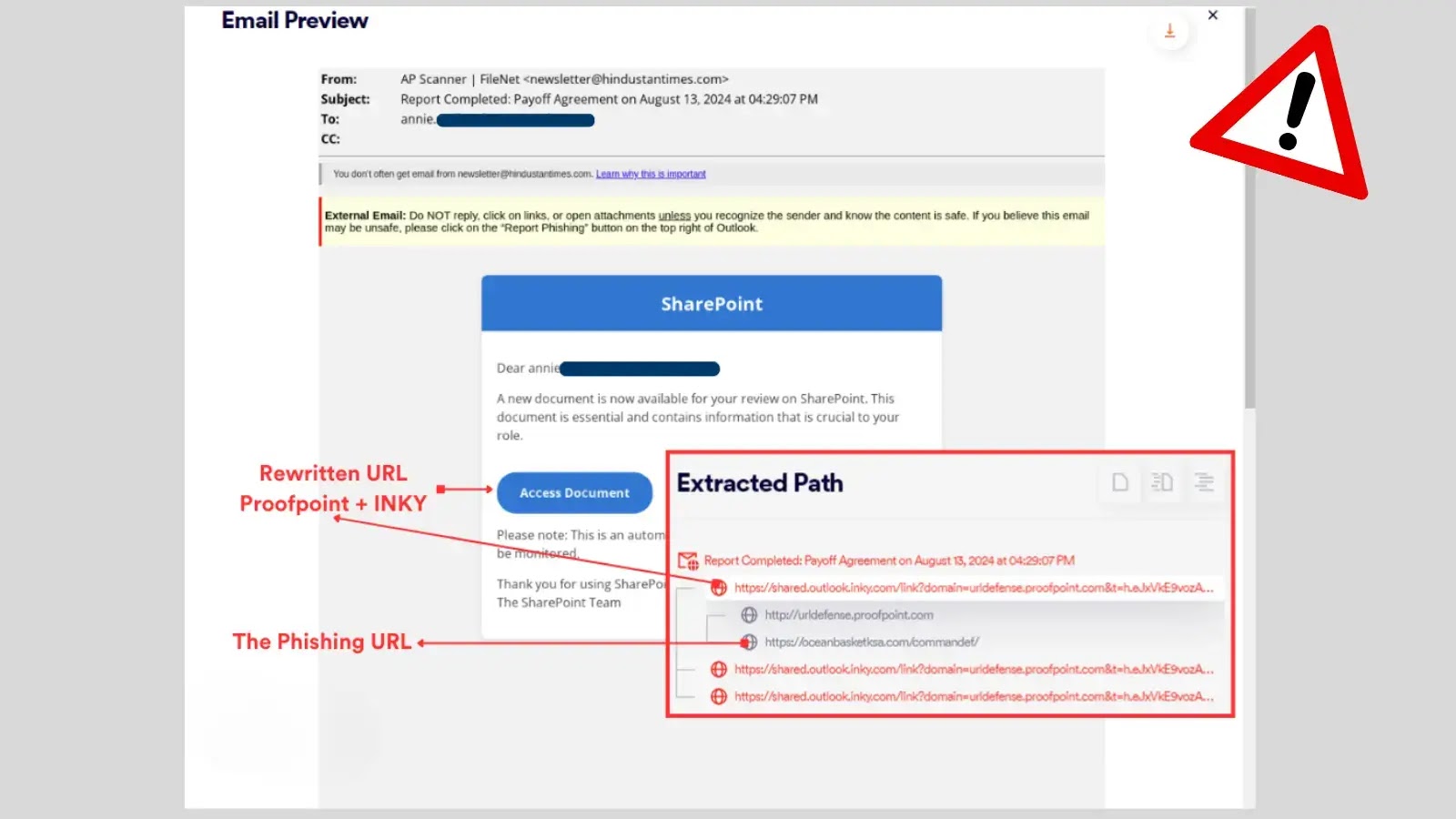

İki e-posta güvenlik sağlayıcısı, Proofpoint ve INKY, karmaşık bir kimlik avı saldırısında istismar edildi. Saldırgan, meşru bir SharePoint belge bildirimi olarak gizlenmiş yeniden yazılmış bir kimlik avı bağlantısı içeren bir e-posta gönderdi.

URL, önce Proofpoint ve ardından INKY tarafından iki kez yeniden yazıldı. Bir CAPTCHA zorluğunu çözdükten sonra, kullanıcı Microsoft 365 oturum açma sayfasını taklit eden bir kimlik avı sitesine yönlendirildi.

Örnek 2: Birden Fazla Hedefte Yeniden Yazılmış URL’leri Kullanma

Başka bir saldırıda, INKY ve Proofpoint tarafından korunan ele geçirilmiş hesaplar üzerinden oluşturulan yeniden yazılmış bir URL, birden fazla kuruluşu hedef aldı.

Saldırganlar, erişim alanlarını genişletmek için yeniden yazılan URL’yi kullandılar ve tek bir uzlaşma noktasını yaygın bir kimlik avı kampanyasına dönüştürdüler.

Örnek 3: Mimecast’ın URL Yeniden Yazma Açığı

Perception Point, Mimecast’ın URL yeniden yazma hizmetini kullanan bir kimlik avı saldırısını engelledi. Kimlik avı bağlantısı, Mimecast etki alanı nedeniyle güvenli görünüyordu ancak kullanıcıları kimlik bilgilerini çalmak için tasarlanmış bir kimlik avı sitesine yönlendirdi.

Örnek 4: Sophos URL Yeniden Yazma Yoluyla IRS Kimlik Avı Saldırısı

Bu saldırıda, Sophos’un URL yeniden yazma hizmeti kötü amaçlı bir bağlantıyı gizledi. Kimlik avı e-postası meşru bir kuruluştan gelen acil bir doğrulama isteği gibi göründü ve yeniden yazılan URL meşruiyet ekleyerek alıcıların tehdidi tanımasını zorlaştırdı.

Perception Point, bu tür karmaşık saldırılara karşı mücadele etmek için Dinamik URL Analizi sunarak, geleneksel URL yeniden yazımına göre üstün koruma sağlar.

Bu yaklaşım, e-posta teslim edilmeden önce yeni veya bilinmeyen URL’leri aktif olarak tarar ve davranışlarını analiz eder.

Dinamik URL Analizinin Temel Özellikleri

- Proaktif Tespit: URL’leri gerçek zamanlı olarak tarar ve değerlendirir, saldırıların gelen kutusuna girmesini engeller.

- Gelişmiş Kaçma Önleme: CAPTCHA ve coğrafi sınırlama gibi kaçınma taktiklerini ortadan kaldırmak için donatılmıştır.

- Teslimat Sonrası ve Meta-Analiz: Teslimattan sonra bağlantıları otonom olarak yeniden taramak ve yeniden değerlendirmek için büyük verileri kullanır.

- Gelişmiş Tarayıcı Güvenliği: Tıklandığında URL’leri tarar ve herhangi bir kötü amaçlı etkinliğin gerçek zamanlı olarak tespit edilmesini sağlar.

Bilgisayar korsanlarının URL yeniden yazma özelliklerini istismar etmesi, e-posta güvenliğinde sürekli yeniliğe duyulan ihtiyacı vurgular. Saldırganlar daha karmaşık hale geldikçe, bu tehditlerden kaçınmak için güvenlik çözümleri gelişmelidir.

Kuruluşların, bu gelişen kimlik avı taktiklerine karşı korunmak için Dinamik URL Analizi gibi gelişmiş tespit yöntemlerini benimsemeleri teşvik ediliyor.

Are you from SOC and DFIR Teams? Analyse Malware Incidents & get live Access with ANY.RUN -> Get 14 Days Free Access