Tehdit aktörleri, Amerika, Avrupa, Afrika ve Asya-Pasifik bölgesindeki hükümet kuruluşlarını, teknik ve yasal kuruluşları hedef almak için CVE-2023-4966 olarak takip edilen ‘Citrix Bleed’ güvenlik açığından yararlanıyor.

Mandiant’tan araştırmacılar, devam eden dört kampanyanın savunmasız Citrix NetScaler ADC ve Gateway cihazlarını hedef aldığını ve saldırıların Ağustos 2023’ün sonlarından bu yana devam ettiğini bildirdi.

Güvenlik şirketi, kimlik bilgisi hırsızlığı ve yanal hareketle ilgili istismar sonrası faaliyetler gördü ve bu istismarın arkasında sınırlı adli kanıt bıraktığı ve bu saldırıların özellikle gizli hale geldiği konusunda uyarıda bulundu.

Citrix Kanama

Citrix Bleed CVE-2023-4966 güvenlik açığı, 10 Ekim’de Citrix NetScaler ADC ve NetScaler Gateway’i etkileyen ve cihazlardaki hassas bilgilere erişime izin veren kritik önem derecesine sahip bir kusur olarak açıklandı.

Bir düzeltmenin kullanıma sunulmasından bir hafta sonra Mandiant, kusurun ağustos ayının sonundan bu yana aktif olarak istismar edilen sıfır gün olduğunu ve bilgisayar korsanlarının bunu mevcut kimliği doğrulanmış oturumları ele geçirmek ve çok faktörlü korumayı atlamak için kullandığını açıkladı.

Saldırganlar, cihazı kimlik doğrulama sonrasında ve MFA kontrollerinden sonra verilen geçerli bir Netscaler AAA oturum çerezi de dahil olmak üzere sistem belleği içeriğini döndürmeye zorlamak için özel hazırlanmış HTTP GET isteklerini kullandı.

Bu kimlik doğrulama çerezlerini çalan bilgisayar korsanları, daha sonra tekrar MFA doğrulaması yapmadan cihaza erişebilir.

Citrix, yöneticilere ikinci bir uyarı göndererek sistemlerini düşük karmaşıklığa sahip ve herhangi bir kullanıcı etkileşimi gerektirmeyen devam eden saldırılara karşı koruma altına almalarını istedi.

25 Ekim’de AssetNote araştırmacıları, oturum token hırsızlığı yoluyla bir NetScaler hesabının nasıl ele geçirileceğini gösteren bir kavram kanıtı (PoC) istismarı yayınladı.

Devam eden saldırılar

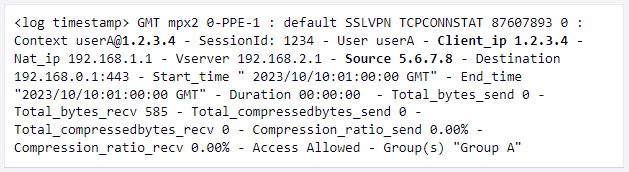

Mandiant, cihazlarda oturum açma eksikliğinin, CVE-2023-3966’nın kötüye kullanımının araştırılmasını zorlaştırdığını, web uygulaması güvenlik duvarlarının (WAF) ve diğer ağ trafiği izleme cihazlarının trafiği günlüğe kaydetmesini ve bir aygıtın kötüye kullanılıp kullanılmadığını belirlemesini gerektirdiğini açıklıyor.

Bir ağ, bir saldırı öncesinde bu tür bir izlemeyi kullanmadığı sürece, herhangi bir tarihsel analizi engeller ve araştırmacıları gerçek zamanlı gözlemlerle sınırlandırır.

Saldırganlar, istismar sonrasında bile gizli kalmayı sürdürüyor ve günlük operasyonlara uyum sağlamak için arazide yaşama tekniklerini ve net.exe ve netscan.exe gibi ortak yönetim araçlarını kullanıyor.

Mandiant, aşağıdaki yollardan birini kullanarak istismar girişimlerini ve oturum ele geçirme saldırılarını tespit edebildi:

- WAF istek analizi: Savunmasız uç noktaya yapılan istekler WAF araçları tarafından günlüğe kaydedilebilir.

- Oturum açma kalıplarının izlenmesi: İstemci ve kaynak IP adresi uyuşmazlıkları ve ns.log dosyalarında aynı IP adresinden yazılan birden fazla oturum, potansiyel yetkisiz erişime işaret eder.

- Windows Kayıt Defteri korelasyonu: Citrix VDA sistemlerindeki Windows Kayıt Defteri girişlerinin ns.log verileriyle ilişkilendirilmesi, saldırganın kaynağının izlenmesini mümkün kılar.

- Bellek dökümü incelemesi: NSPPE işlem belleği çekirdek dökümü dosyaları, kötüye kullanım girişimlerini gösterebilecek, yinelenen karakterler içeren alışılmadık derecede uzun dizeler açısından analiz edilebilir.

Saldırı hedefleri

Saldırganlar, CVE-2023-4966’yı kullandıktan sonra ağ keşfine çıktı, hesap kimlik bilgilerini çaldı ve RDP aracılığıyla yanal olarak hareket etti.

Tehdit aktörlerinin bu aşamada kullandıkları araçlar şunlardır:

- net.exe – Active Directory (AD) keşfi

- netscan.exe – dahili ağ numaralandırması.

- 7-zip – keşif verilerini sıkıştırmak için şifrelenmiş, bölümlere ayrılmış bir arşiv oluşturun

- sertifika – veri dosyalarını kodlayın (base64) ve kodunu çözün ve arka kapıları dağıtın

- e.exe Ve d.dll – LSASS işlem belleğine yükleyin ve bellek dökümü dosyaları oluşturun

- sh3.exe – kimlik bilgilerinin çıkarılması için Mimikatz LSADUMP komutunu çalıştırın

- FREEFIRE – Komuta ve kontrol için Slack’i kullanan yeni, hafif .NET arka kapısı

- Dışarı – Uzaktan izleme ve yönetim

- AnyDesk – Uzak masaüstü

- Sıçrama Üstü – Uzak masaüstü

Yukarıdakilerin çoğu kurumsal ortamlarda yaygın olarak bulunmasına rağmen, bunların bir arada uygulanması bir uzlaşma işareti olabilir ve FREEFIRE gibi araçlar bir ihlalin açık göstergeleridir.

Araştırmacılar, bir cihazdaki SERBEST YANGIN’ı tespit etmek için kullanılabilecek bir Yara kuralını yayınladılar.

Mandiant, çeşitli kampanyalarda CVE-2023-4966’yı kullanan dört tehdit aktörünün, istismar sonrası aşamada bazı örtüşmeler gösterdiğini söylüyor.

Csvde.exe, certutil.exe, local.exe ve nbtscan.exe’nin dördü de yaygın olarak kullanılırken, Mimikatz kullanılarak iki etkinlik kümesi görüldü.

Mevcut güvenlik güncellemelerinin uygulanması mevcut ihlalleri gidermez ve bu nedenle olaya tam müdahale gereklidir.

Sistemin geri yüklenmesine ilişkin tavsiyeler için Mandiant’ın düzeltme kılavuzuna bakın.