Bilgisayar korsanları, PrestaShop platformunu kullanan web sitelerini hedef alıyor, kod yürütme gerçekleştirmek ve potansiyel olarak müşterilerin ödeme bilgilerini çalmak için önceden bilinmeyen bir güvenlik açığı zincirinden yararlanıyor.

PrestaShop ekibi geçen Cuma günü acil bir uyarı yayınlayarak, platformu hedef alan siber saldırılar keşfedildikten sonra yazılımını kullanan 300.000 mağazanın yöneticilerini güvenlik duruşlarını gözden geçirmeye çağırdı.

Saldırı, Wishlist 2.0.0 ila 2.1.0 modülü gibi SQL enjeksiyonuna karşı savunmasız modüller çalıştırıyorlarsa PrestaShop’un 1.6.0.10 veya sonraki sürümlerini ve 1.7.8.2 veya sonraki sürümlerini etkiliyor gibi görünüyor.

Aktif olarak yararlanılan güvenlik açığı, CVE-2022-36408 tanımlayıcısıyla izleniyor.

Saldırı ayrıntıları

Saldırı, SQL enjeksiyon istismarlarına karşı savunmasız olan bir modülü veya daha eski bir platform sürümünü hedefleyerek başlar. PrestaShop’un ekibi şu anda bu kusurların nerede olduğunu belirlemedi ve uzlaşmanın üçüncü taraf bir bileşenden de kaynaklanabileceği konusunda uyardı.

PrestaShop güvenlik danışma belgesi, “Saldırganların eski yazılımlar veya modüller, savunmasız üçüncü taraf modüller veya henüz keşfedilmemiş bir güvenlik açığı kullanarak mağazaları hedef aldığına inanıyoruz” diye açıklıyor.

Saldırıyı gerçekleştirmek için bilgisayar korsanları, güvenlik açığı bulunan bir uç noktaya bir POST isteği ve ardından ana sayfaya kök dizinde bir “blm.php” dosyası oluşturan parametresiz bir GET isteği gönderir.

blm.php dosyası, tehdit aktörlerinin sunucuda uzaktan komutlar yürütmesine izin veren bir web kabuğu gibi görünüyor.

Gözlemlenen birçok durumda, saldırganlar bu web kabuğunu mağazanın ödeme sayfasına sahte bir ödeme formu yerleştirmek ve müşterilerin ödeme kartı bilgilerini çalmak için kullandı.

Saldırıdan sonra, uzak tehdit aktörleri, site sahibinin ihlal edildiğini anlamasını önlemek için izlerini sildi.

Güvenlik güncellemesi yayınlandı

Saldırganlar kanıtların temizlenmesi konusunda titiz davranmadıysa, güvenliği ihlal edilmiş site yöneticileri, güvenliklerinin ihlal edildiğine dair işaretler için web sunucusunun erişim günlüklerinde girdiler bulabilir.

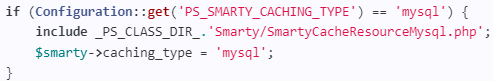

Diğer tehlike belirtileri, kötü amaçlı kod eklemek için dosya değişiklikleri ve saldırı zincirinin bir parçası olarak hizmet veren MySQL Smarty önbellek deposunun etkinleştirilmesini içerir.

Bu özellik varsayılan olarak devre dışıdır, ancak PrestaShop, bilgisayar korsanlarının bunu bağımsız olarak etkinleştirdiğine dair kanıtlar görmüştür, bu nedenle, gerekli değilse bunu kaldırmanız önerilir.

Bunu yapmak için mağazanızda “config/smarty.config.inc.php” dosyasını bulun ve aşağıdaki satırları silin:

Son olarak, kullanılan tüm modülleri mevcut en son sürüme yükseltin ve bugün yayınlanan PrestaShop güvenlik güncellemesi olan 1.7.8.7 sürümünü uygulayın.

Bu güvenlik düzeltmesi, eski özelliği kullanmaya devam etmek isteyenler için MySQL Smarty önbellek depolamasını tüm kod yerleştirme saldırılarına karşı güçlendirir.

Ancak, sitenizin güvenliği zaten ihlal edilmişse, güvenlik güncellemesini uygulamanın sorunu çözmediğini unutmamak önemlidir.