Temmuz 2024’te başlayan saldırı dalgası, Windows’taki herhangi bir Microsoft .NET uygulamasını silaha dönüştürebilen AppDomain Manager Injection adı verilen daha az yaygın bir tekniğe dayanıyor.

Bu teknik 2017’den beri var ve yıllar içinde birden fazla kavram kanıtı uygulaması yayınlandı. Ancak, genellikle kırmızı takım etkileşimlerinde kullanılır ve savunmacıların aktif olarak izlemediği kötü amaçlı saldırılarda nadiren görülür.

NTT’nin Japonya birimi, Tayvan’daki hükümet kurumlarını, Filipinler’deki orduyu ve Vietnam’daki enerji kuruluşlarını hedef alan CobaltStrike işaret fişeği konuşlandırmasıyla sonuçlanan saldırıları takip etti.

Taktikler, teknikler, prosedürler ve AhnLab’ın son raporları ve diğer kaynaklarla altyapısal örtüşmeler, saldırıların arkasında Çin devlet destekli tehdit grubu APT 41’in olduğunu düşündürüyor; ancak bu iddianın güvenilirliği düşük.

AppDomain Yöneticisi Enjeksiyonu

Standart DLL yan yüklemesine benzer şekilde, AppDomainManager Enjeksiyonu da ihlal edilen sistemlerde kötü amaçlı hedeflere ulaşmak için DLL dosyalarının kullanımını içerir.

Ancak AppDomainManager Injection, kötü amaçlı kod enjekte etmek ve yürütmek için .NET Framework’ün AppDomainManager sınıfını kullanır, bu da onu daha gizli ve daha çok yönlü hale getirir.

Saldırgan, AppDomainManager sınıfından miras alan bir sınıf ve meşru bir derlemenin yüklenmesini kötü amaçlı DLL’ye yönlendiren bir yapılandırma dosyası (exe.config) içeren kötü amaçlı bir DLL hazırlar.

Saldırganın, DLL yan yüklemesinde olduğu gibi mevcut bir DLL’nin adını eşleştirmesine gerek kalmadan, yalnızca kötü amaçlı DLL’i ve yapılandırma dosyasını hedef yürütülebilir dosyayla aynı dizine yerleştirmesi gerekir.

.NET uygulaması çalıştığında, kötü amaçlı DLL yüklenir ve kodu meşru uygulamanın bağlamında yürütülür.

Güvenlik yazılımları tarafından daha kolay tespit edilebilen DLL yan yüklemesinin aksine, AppDomainManager enjeksiyonunun tespit edilmesi daha zordur çünkü kötü amaçlı davranış meşru, imzalanmış bir yürütülebilir dosyadan geliyormuş gibi görünür.

GrimResource saldırıları

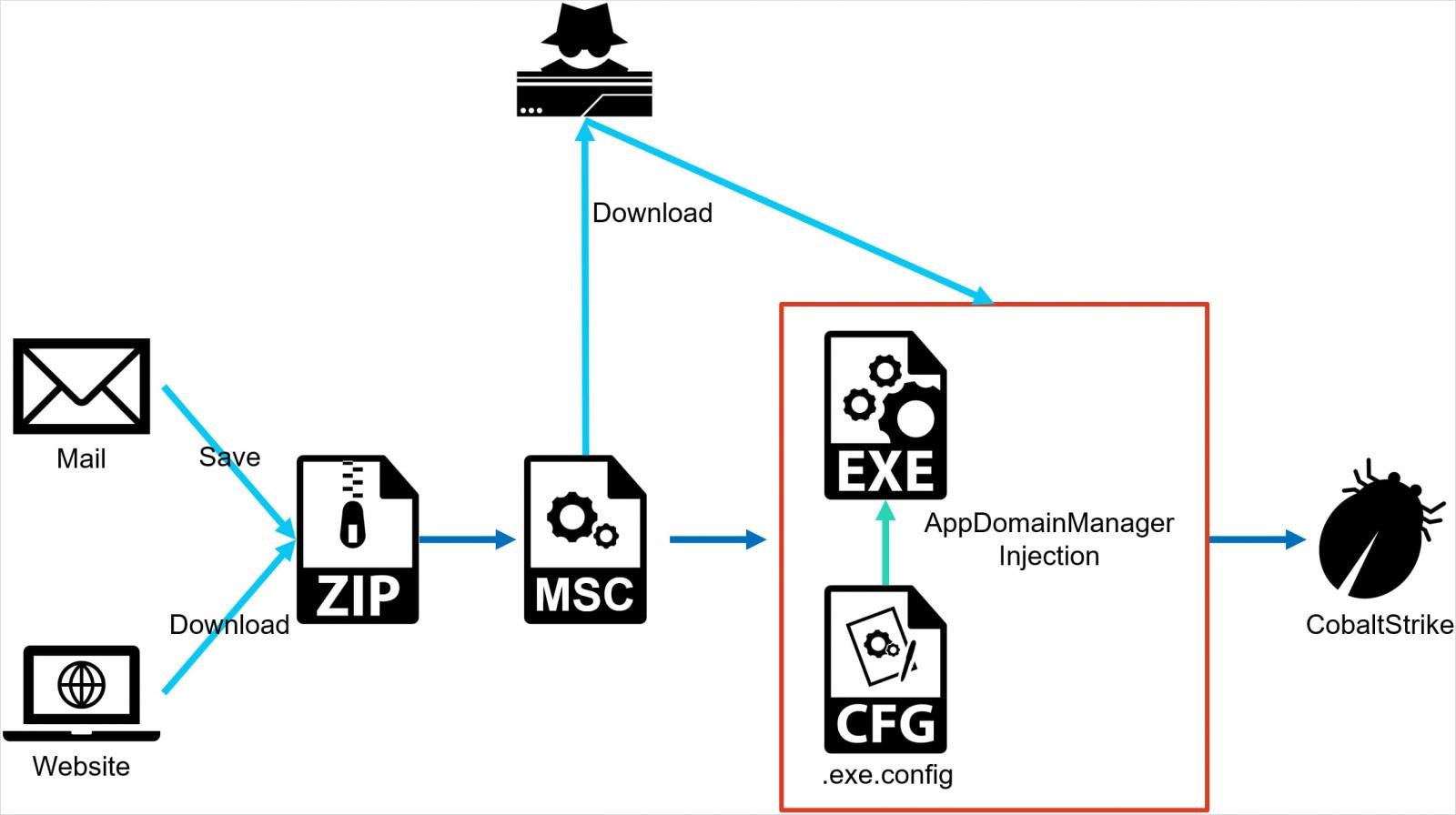

NTT’nin gözlemlediği saldırılar, hedefe kötü amaçlı bir MSC (Microsoft Script Component) dosyası içeren bir ZIP arşivinin teslim edilmesiyle başlıyor.

Hedef dosyayı açtığında, Elastic’in güvenlik ekibi tarafından Haziran ayında ayrıntılı olarak açıklanan GrimResource adlı bir teknik kullanılarak, herhangi bir kullanıcı etkileşimi veya tıklaması olmaksızın kötü amaçlı kod hemen yürütülüyor.

GrimResource, çapraz site betik çalıştırma (XSS) güvenlik açığından yararlanan yeni bir saldırı tekniğidir. apds.dll Özel olarak hazırlanmış MSC dosyalarını kullanarak Microsoft Yönetim Konsolu (MMC) üzerinden keyfi kodları çalıştırmak için Windows kütüphanesi.

Bu teknik, saldırganların kötü amaçlı JavaScript’i yürütmesine olanak tanıyor; bu da DotNetToJScript yöntemini kullanarak .NET kodunu çalıştırabiliyor.

NTT tarafından görülen son saldırılardaki MSC dosyası bir exe.config meşru, imzalı bir Microsoft yürütülebilir dosyasıyla aynı dizinde bulunan dosya (örn. oncesvc.exe).

Bu yapılandırma dosyası, belirli derlemelerin yüklenmesini, .NET Framework’ün AppDomainManager sınıfından miras alan bir sınıfı içeren ve meşru derleme yerine yüklenen kötü amaçlı bir DLL’ye yönlendirir.

Sonuç olarak bu DLL, Microsoft tarafından imzalanmış ve meşru yürütülebilir dosyanın bağlamında kötü amaçlı kodu çalıştırır, tespit edilmekten tamamen kaçınır ve güvenlik önlemlerini atlatır.

Kaynak: NTT

Saldırının son aşaması, saldırganın ek yükler ve yanal hareketler dahil olmak üzere çok çeşitli kötü amaçlı eylemler gerçekleştirmek için kullanabileceği bir CobaltStrike işaretçisinin makineye yüklenmesidir.

Saldırıların APT41’den kaynaklanıp kaynaklanmadığı kesin olmamakla birlikte, AppDomainManager Injection ve GrimResource tekniklerinin birleşimi, saldırganların pratik durumlarda yeni ve az bilinen teknikleri bir araya getirme konusunda teknik uzmanlığa sahip olduğunu gösteriyor.