Bir tehdit aktörünün kötü amaçlı yazılım dağıtmak için sahte Skype, Google Meet ve Zoom web siteleri oluşturduğu ve açıkça Android ve Windows kullanıcılarını hedef aldığı belirlendi.

Bu makalede, bu kötü amaçlı kampanyanın ayrıntıları ele alınmakta ve kullanıcıların bu tehditleri nasıl tespit edip kendilerini bu tehditlerden nasıl koruyabilecekleri açıklanmaktadır.

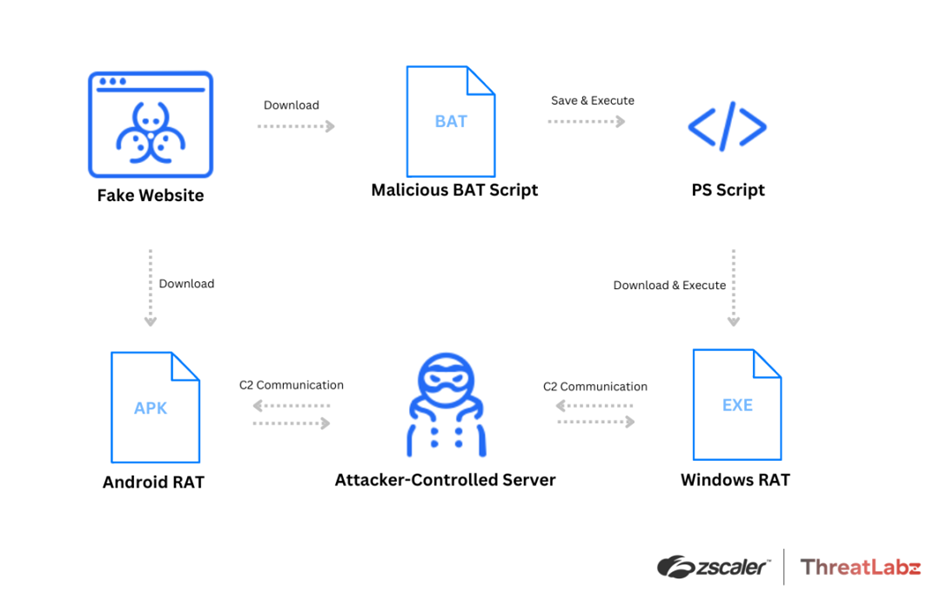

Saldırı Sırası:

Bir tehdit aktörü, sahte Skype, Zoom ve Google Meet web siteleri aracılığıyla çeşitli kötü amaçlı yazılım ailelerini dağıtıyor.

Android için SpyNote RAT, NjRAT ve Windows için DCRat gibi Uzaktan Erişim Truva Atları (RAT'lar) dağıtılmaktadır.

Kötü amaçlı yazılım analizi hızlı ve basit olabilir. Size şu yolu göstermemize izin verin:

- Kötü amaçlı yazılımlarla güvenli bir şekilde etkileşime geçin

- Linux'ta ve tüm Windows işletim sistemi sürümlerinde sanal makine kurulumu

- Bir takımda çalışın

- Maksimum veriyle ayrıntılı raporlar alın

Tüm bu özellikleri şimdi sandbox'a tamamen ücretsiz erişimle test etmek istiyorsanız: ..

ANY.RUN'da kötü amaçlı yazılımları ücretsiz analiz edin

Saldırgan, Rusya'da tek bir IP adresinde barındırılan tüm sahte sitelerle paylaşılan web barındırma özelliğini kullandı.

Kötü amaçlı URL'ler meşru web sitelerine çok benzemektedir ve bu da kullanıcıların bunları ayırt etmesini zorlaştırmaktadır.

Saldırganın çalışma şekli, kullanıcıları sahte sitelere tıklamaya teşvik etmeyi içerir; burada Android düğmesine tıklamak kötü amaçlı bir APK dosyasının indirilmesini başlatırken, Windows düğmesine tıklamak bir BAT dosyasının indirilmesini tetikleyerek RAT yükünün indirilmesine yol açar.

Zscaler'in ThreatLabz ekibinin sizi ve daha geniş topluluğu güvende tutmak için tüm potansiyel tehditleri titizlikle izlediğinden ve uzman görüşlerini paylaştığından emin olabilirsiniz.

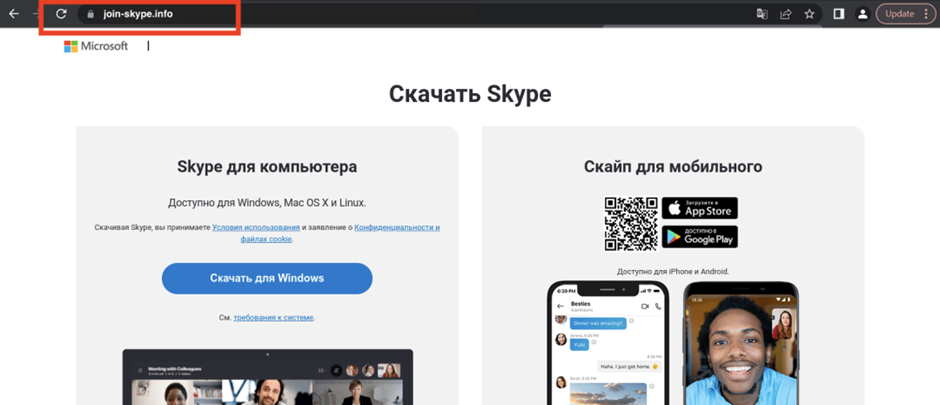

Skype:

Keşfedilen ilk sahte site join-skype'tı[.]Kullanıcıları sahte bir Skype uygulaması indirmeye yönlendirmek için tasarlanmış bilgi.

Windows düğmesi Skype8.exe'ye yönlendirilir ve Google Play düğmesi Skype.apk'ye yönlendirilir.

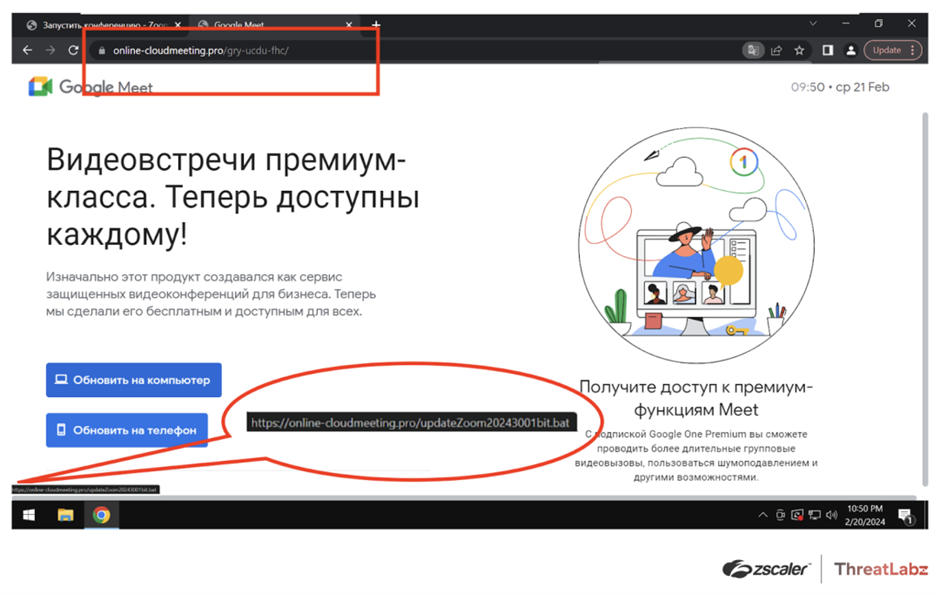

Google Tanışma:

Başka bir sahte site, çevrimiçi bulut toplantısı[.]Google Meet'i taklit eden pro tespit edildi. Site, Android ve Windows için sahte Skype uygulamalarının indirilmesine yönelik bağlantılar sağlıyordu.

Windows bağlantısı bir BAT dosyasının DCRat'ı indirmesine yol açarken, Android bağlantısı bir SpyNote RAT APK dosyasına yönlendirdi.

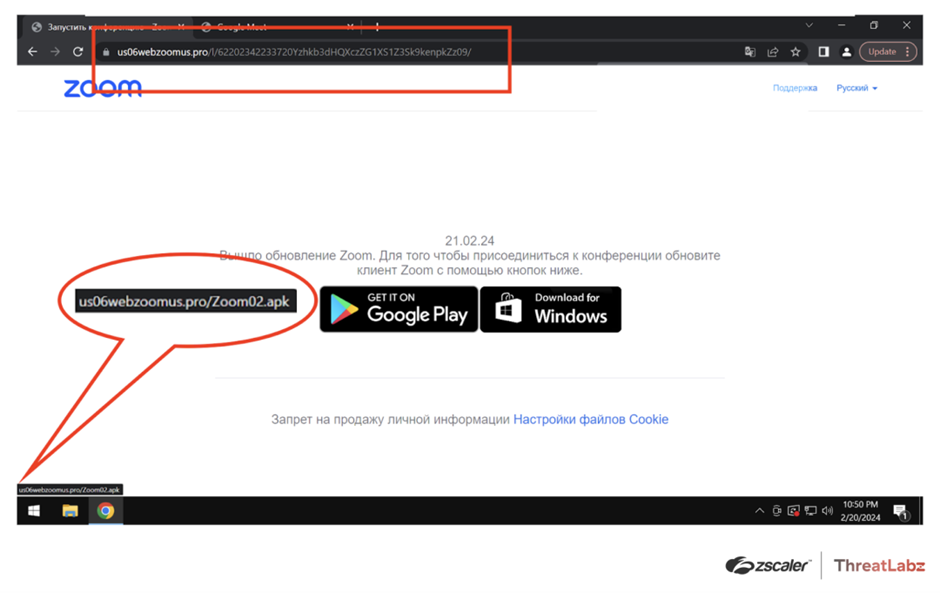

Yakınlaştır:

Daha sonra sahte bir Zoom sitesi, us06webzoomus[.]pro, Android için SpyNote RAT ve Windows için DCRat'ı indirme bağlantılarıyla ortaya çıktı.

Site, meşru bir Zoom toplantı kimliğine çok benziyordu.

Dizinleri Aç:

Sahte Google Meet ve Zoom siteleri aynı zamanda Driver.exe ve Meet.exe (NjRAT) gibi ek kötü amaçlı dosyalar da içeriyordu; bu da bu dosyaları kullanan gelecekteki potansiyel kampanyalara işaret ediyordu.

İşletmeler, çevrimiçi toplantı uygulamaları yoluyla kimliğe bürünme saldırılarına maruz kalma riskiyle karşı karşıyadır ve bu da hassas verileri tehlikeye atabilecek RAT'ların dağıtımına yol açabilir.

Dikkatli olmak, sağlam güvenlik önlemleri, düzenli güncellemeler ve yamalar, gelişen siber tehditlere karşı korunmada çok önemlidir. Siber tehditler geliştikçe proaktif önlemler hayati önem taşıyor.

Zscaler'in ThreatLabz ekibi bu tehditleri izlemeye ve toplulukla içgörüleri paylaşmaya kendini adamıştır.

Truva atları, fidye yazılımları, casus yazılımlar, rootkitler, solucanlar ve sıfır gün açıklarından yararlanmalar dahil olmak üzere kötü amaçlı yazılımları engelleyebilirsiniz. Perimeter81 kötü amaçlı yazılım koruması. Hepsi son derece zararlıdır, ortalığı kasıp kavurabilir ve ağınıza zarar verebilir.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & heyecan