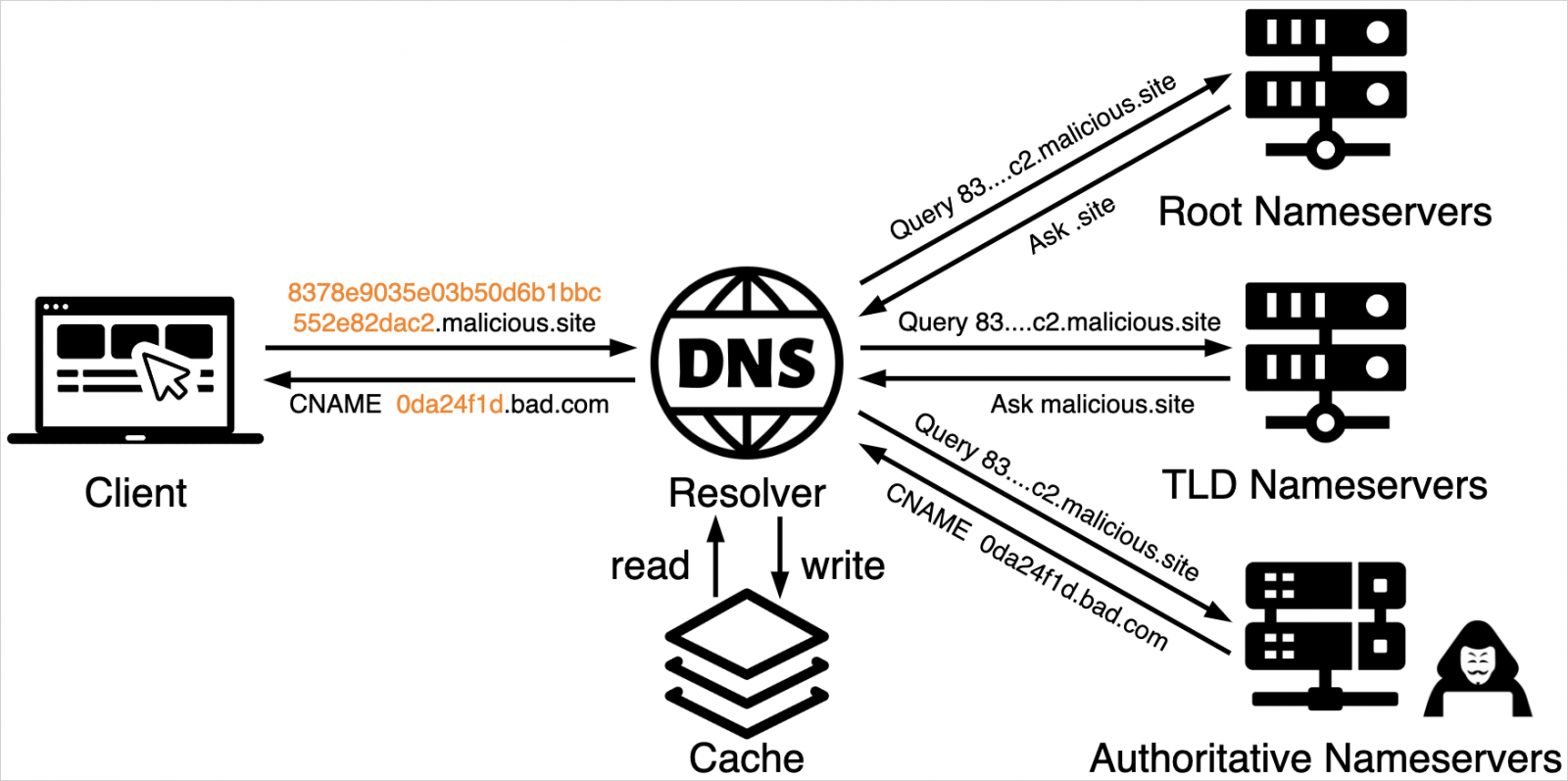

Tehdit aktörleri, hedeflerinin kimlik avı e-postalarını ne zaman açtığını ve kötü amaçlı bağlantılara tıkladığını izlemek ve ağları olası güvenlik açıklarına karşı taramak için Etki Alanı Adı Sistemi (DNS) tünellemesini kullanıyor.

DNS tünelleme, DNS sorguları aracılığıyla gönderilen ve alınan veri veya komutların kodlanmasıdır; temel bir ağ iletişim bileşeni olan DNS’yi gizli bir iletişim kanalına dönüştürür.

Tehdit aktörleri, verileri Base16 veya Base64 veya özel metinsel kodlama algoritmaları gibi çeşitli yöntemlerle kodlar, böylece TXT, MX, CNAME ve Adres kayıtları gibi DNS kayıtları sorgulanırken döndürülebilirler.

Bilgisayar korsanları, komut ve kontrol (C2) ve Sanal Özel Ağ (VPN) işlemlerine yönelik tekniği kullanarak ağ güvenlik duvarlarını ve filtrelerini atlamak için genellikle DNS tünellemeyi kullanır. Sansürü aşmak gibi meşru DNS tünelleme uygulamaları da vardır.

Kaynak: Ünite 42

Palo Alto Networks’ün Birim 42 güvenlik araştırma ekibi yakın zamanda kurban izleme ve ağ taramayı içeren kötü amaçlı kampanyalarda DNS tünellemenin ek kullanımını keşfetti.

TrkCdn kampanyası

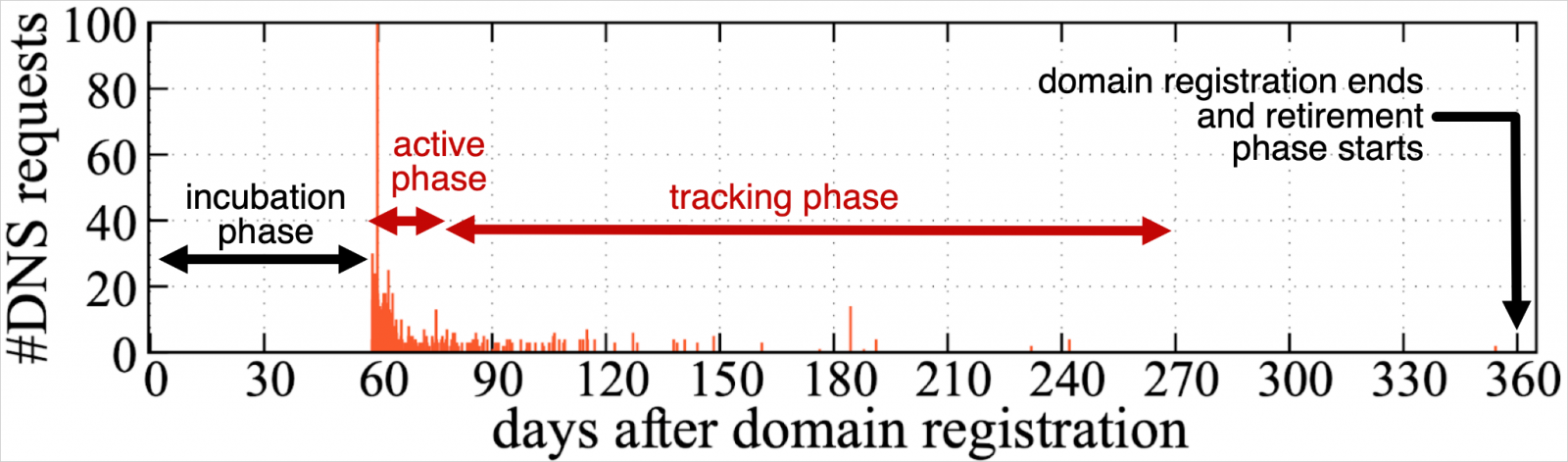

“TrkCdn” olarak takip edilen ilk kampanya, kurbanların kimlik avı e-posta içeriğiyle etkileşimlerini izlemeye odaklanıyor.

Saldırganlar, açıldığında FQDN’si kodlanmış içerik içeren, saldırgan tarafından kontrol edilen alt alanlara DNS sorgusu gerçekleştiren bir e-postaya içerik yerleştirir.

Örneğin 4e09ef9806fb9af448a5efcd60395815.trk.simitor[.]com. ile 4e09ef9806fb9af448a5efcd60395815 md5 karması olmak Unit42@gerçek-alan-değil[.]iletişimbir CNAME’ye birincil yetkili ad sunucusuna çözümlenir.

“Dolayısıyla, FQDN’ler farklı hedeflere göre değişiklik gösterse de hepsi cdn.simitor tarafından kullanılan aynı IP adresine iletilir.[.]com” diye açıklıyor araştırmacılar.

“Bu yetkili ad sunucusu daha sonra, saldırgan tarafından kontrol edilen içeriği sunan, saldırgan tarafından kontrol edilen bir sunucuya yönlendiren bir DNS sonucu döndürür. Bu içerik, reklamlar, spam veya kimlik avı içeriği içerebilir.

Bu yaklaşım, saldırganların stratejilerini değerlendirmesine, bunları hassaslaştırmasına ve kötü amaçlı yüklerin kurbanlarına teslim edildiğini doğrulamasına olanak tanır.

Kaynak: Ünite 42

Birim 42’nin raporu ayrıca spam iletilerin teslimini izlemek için DNS tünellemeyi kullanan “SpamTracker” adı verilen benzer bir kampanyayı da vurguluyor.

SecShow kampanyası

Analistler tarafından tespit edilen “SecShow” kod adlı ikinci kampanya, ağ altyapılarını taramak için DNS tünellemeyi kullanıyor.

Saldırganlar, ağ düzenlerini haritalandırmak ve sızma, veri hırsızlığı veya hizmet reddi amacıyla kullanılabilecek olası yapılandırma kusurlarını keşfetmek için DNS sorgularına IP adresleri ve zaman damgaları yerleştirir.

Bu kampanyada kullanılan DNS sorguları, gerçek zamanlı veri toplamayı mümkün kılmak, durum değişikliklerini tespit etmek ve farklı ağ bölümlerinin istenmeyen DNS isteklerine yanıtını test etmek için periyodik olarak tekrarlandı.

Tehdit aktörleri, güvenlik araçlarını atlatmak, tespit edilmekten kaçınmak ve operasyonel çok yönlülüğü korumak da dahil olmak üzere çeşitli nedenlerle piksel izleme ve normal ağ tarama araçları gibi daha geleneksel yöntemler yerine DNS tünelini tercih ediyor.

Ünite 42, kuruluşların alışılmadık trafik kalıpları ve alışılmadık veya yüksek hacimli istekler gibi anormallikler için günlükleri izlemek ve analiz etmek üzere DNS izleme ve analiz araçlarını uygulamasını önermektedir.

Ek olarak, ağdaki DNS çözümleyicilerinin yalnızca gerekli sorguları işleyecek şekilde sınırlandırılması, DNS tünelinin kötüye kullanılması olasılığının azaltılması önerilir.