‘Agent Raccoon’ (veya Agent Racoon) adlı yeni bir kötü amaçlı yazılım, Amerika Birleşik Devletleri, Orta Doğu ve Afrika’daki kuruluşlara yönelik siber saldırılarda kullanılıyor.

Saldırganların, hükümet, telekomünikasyon, eğitim, emlak, perakende ve kar amacı gütmeyen kuruluşlar da dahil olmak üzere çeşitli sektörlerde kurbanların görüldüğünü bildiren Palo Alto Network’ün Birim 42’si tarafından keşfedilen ulus devlet tehdit aktörleri olduğuna inanılıyor.

Birim 42 araştırmacıları şöyle açıklıyor: “Bu tehdit faaliyeti kümesinin, ele geçirilen kuruluşların doğası, gözlemlenen TTP’ler ve araç setinin özelleştirilmesi nedeniyle ulus devletle ilgili tehdit aktörleriyle uyumlu olduğunu orta derecede güvenle değerlendiriyoruz.”

“Belirli bir ulus devleti veya tehdit grubunu doğrulamadık.”

Hedeflerin seçimi, kullanılan araçların doğası, veri sızdırma yöntemleri, hedeflenen istihbarat ve saldırıların gizli karakteri, amaçlarının casusluk olduğunu gösteriyor.

Ajan Rakun arka kapısı

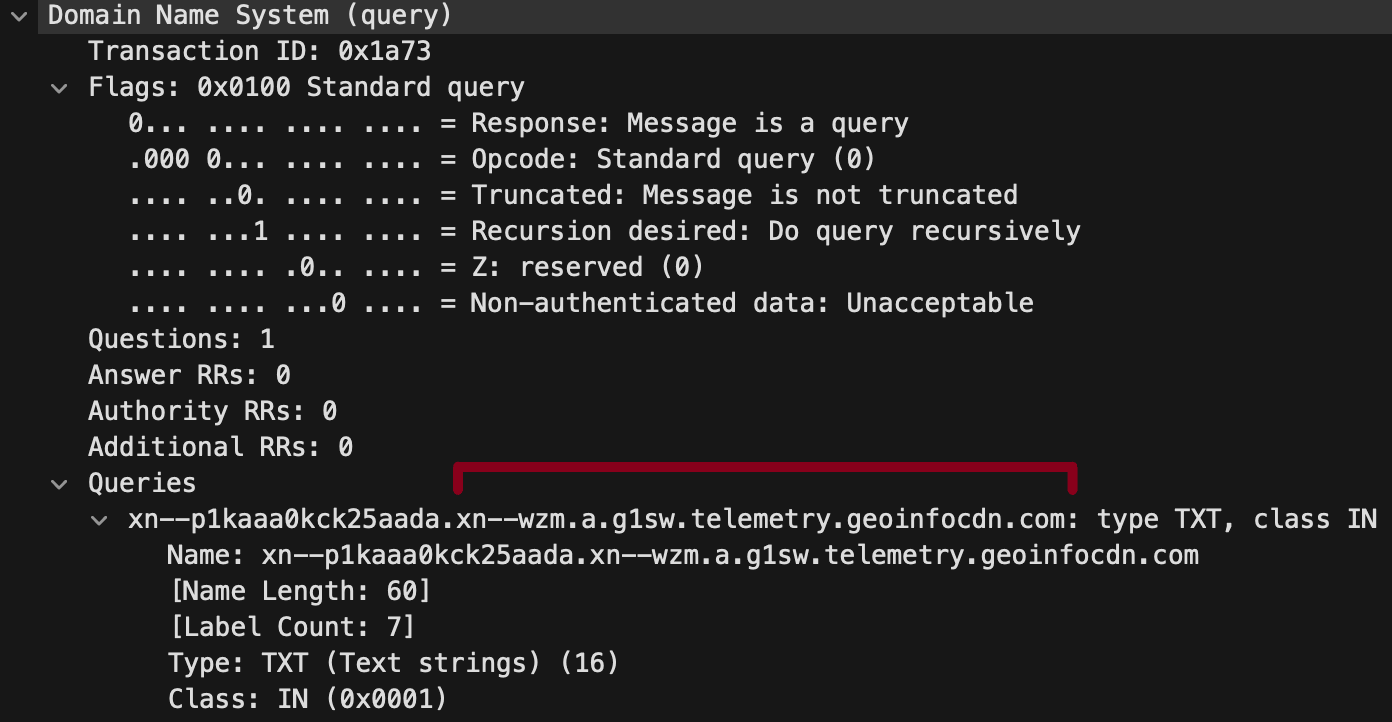

Agent Raccoon, saldırganların C2 (komuta ve kontrol) altyapısıyla gizli bir iletişim kanalı oluşturmak için DNS (Etki Alanı Adı Hizmeti) protokolünü kullanan, Google Güncelleme veya Microsoft OneDrive Güncelleyici kılığına girmiş bir .NET kötü amaçlı yazılımıdır.

Arka kapı, kaçırmak için Punycode kodlu alt alan adlarıyla sorgular oluştururken aynı zamanda iletişimin izlenmesini zorlaştırmak için rastgele değerler de içerir.

Birim 42, kötü amaçlı yazılımın kendisinde bir kalıcılık mekanizması olmamasına rağmen, gözlemlerinin bunun programlanmış görevler tarafından yürütüldüğünü gösterdiğini belirtiyor.

Kötü amaçlı yazılım, uzaktan komut yürütme, dosya yükleme ve indirme ve virüslü sisteme uzaktan erişim sağlama yeteneğine sahiptir.

Analistler ayrıca Agent Raccoon’un farklı örneklerini hafif kod değişiklikleri ve ayarlarında optimizasyonlar ile yakaladıklarına dikkat çekiyor; bu da kötü amaçlı yazılımın yazarlarının onu aktif olarak geliştirip belirli operasyonel gereksinimlere uyarladığını gösteriyor.

Diğer benzersiz araçlar

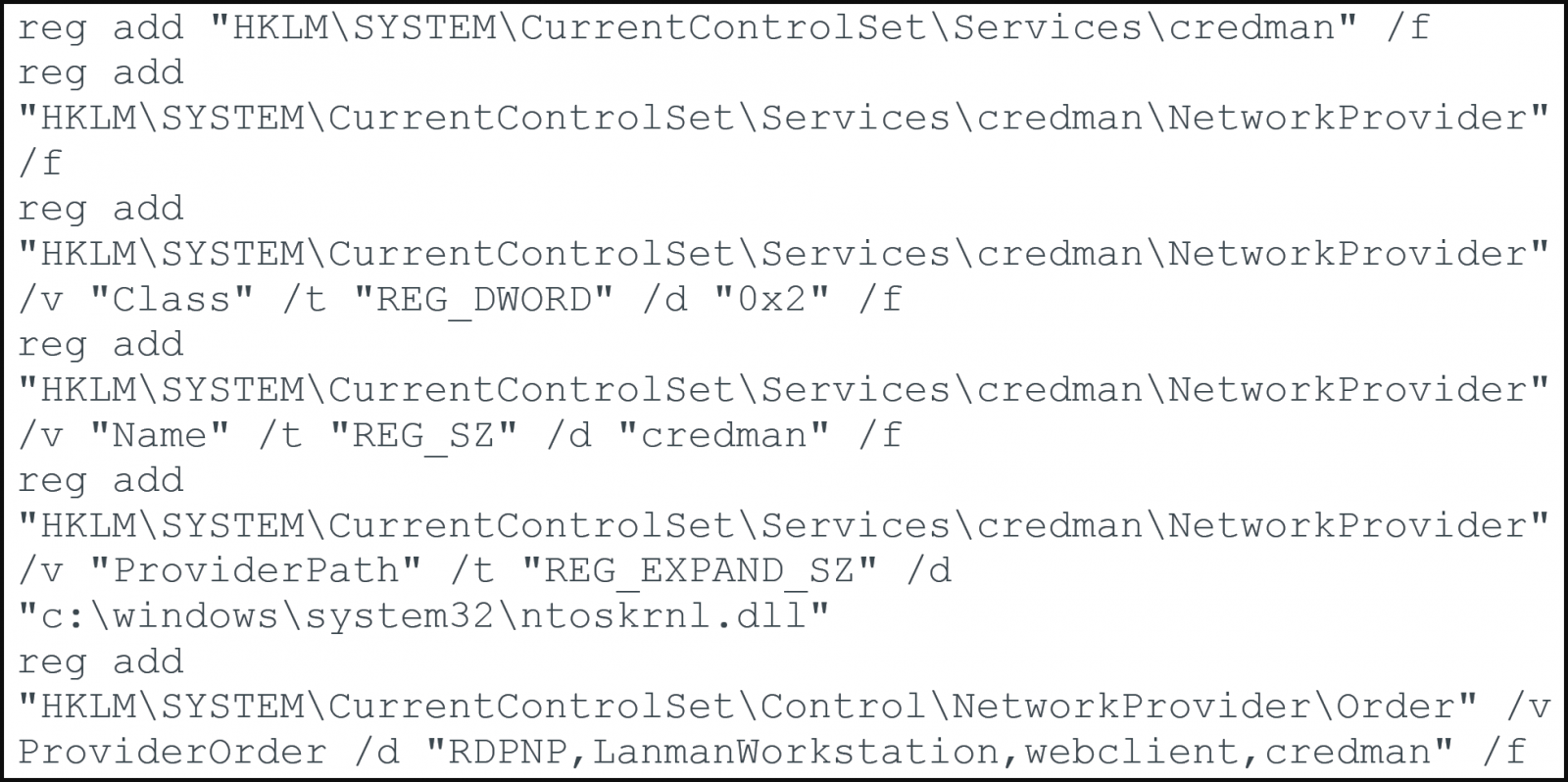

Saldırganlar, Ajan Raccoon’un yanı sıra, Mimikatz kimlik bilgileri boşaltma yardımcı programının ‘Mimilite’ adlı özelleştirilmiş bir sürümünü ve Windows Ağ Sağlayıcısı modülünü taklit eden ‘Ntospy’ adlı bir DLL kimlik bilgisi hırsızı da kullandı.

Ntospy, iyi belgelenmiş bir saldırı yöntemi olan kimlik doğrulama sürecini ele geçirmek ve kullanıcı kimlik bilgilerini yakalamak için “credman” adlı meşru bir Ağ Sağlayıcı modülü olarak kaydolur.

Bu araç da Microsoft Update dosyalarına benzeyen dosya adları kullanıyor ve ele geçirilen kimlik bilgilerini, ihlal edilen cihazda yerel olarak düz metin biçiminde saklıyor.

Son olarak saldırganlar, Microsoft Exchange sunucularından e-postaları çalmak veya kurbanların Dolaşım Profili klasörlerini çalmak için PowerShell ek bileşenlerini kullanıyor ve verimlilik ve gizlilik için dizini 7-Zip ile sıkıştırıyor.

Gözlemlenen e-posta sızma süreci, her gelen kutusu için farklı arama kriterleri içeriyordu; bu, varsayılan casusluk operasyonel profiliyle eşleşen hedefli bir veri toplama yaklaşımına işaret ediyordu.

Bilinmeyen faaliyet kümesinin, Birim 42’nin ‘CL-STA-0043’ olarak takip ettiği ve orta düzeyde güvenliğe sahip bir ulus devlet tehdit aktörü olarak nitelendirilen başka bir tehdit aktörüyle kayda değer örtüşmeleri var.