Güvenlik araştırmacıları, Google Chrome, Brave, Opera ve Microsoft Edge gibi Chromium tabanlı ürünleri hedefleyen Rilide adlı yeni bir kötü amaçlı tarayıcı uzantısı keşfetti.

Kötü amaçlı yazılım, tarayıcı etkinliğini izlemek, ekran görüntüleri almak ve web sayfalarına enjekte edilen komut dosyaları aracılığıyla kripto para birimini çalmak için tasarlanmıştır.

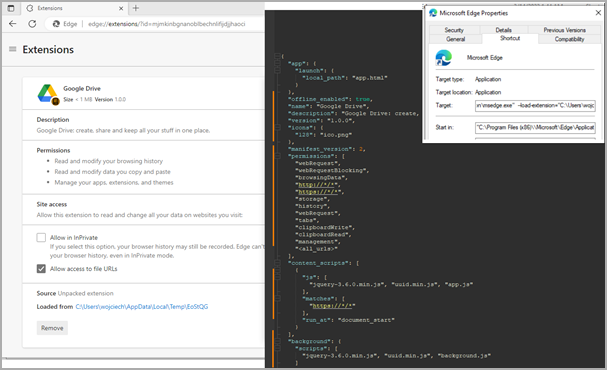

Trustwave SpiderLabs’teki araştırmacılar, Rilide’ın yerleşik Chrome işlevlerini kötüye kullanırken görünürde saklanmak için iyi huylu Google Drive uzantılarını taklit ettiğini buldu.

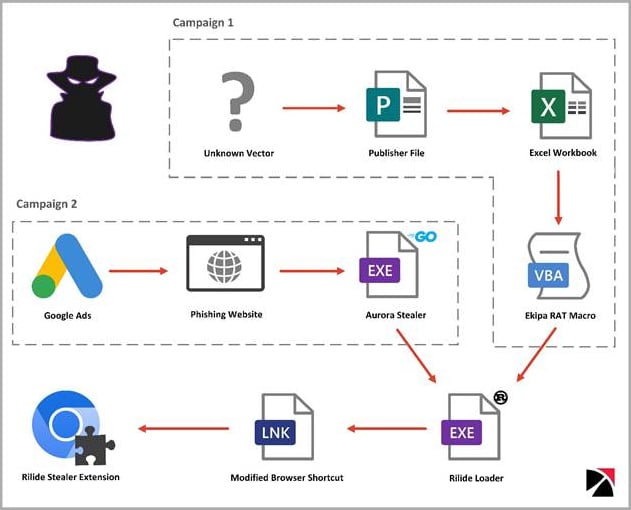

Siber güvenlik şirketi, Rilide dağıtan iki ayrı kampanya tespit etti. Biri, bir Rust yükleyici kullanarak uzantıyı yüklemek için Google Ads ve Aurora Stealer kullanıyordu. Diğeri Ekipa uzaktan erişim truva atını (RAT) kullanarak kötü amaçlı uzantıyı dağıttı.

Kötü amaçlı yazılımın kaynağı bilinmemekle birlikte Trustwave, siber suçlulara satılan benzer uzantılarla çakıştığını bildiriyor. Aynı zamanda, siber suçlular arasında çözülmemiş ödeme konusundaki anlaşmazlık nedeniyle kodunun bazı bölümleri yakın zamanda bir yeraltı forumuna sızdırıldı.

Tarayıcıda bir parazit

Rilide’ın yükleyicisi, güvenliği ihlal edilmiş sisteme bırakılan kötü amaçlı uzantının yürütülmesini otomatikleştirmek için web tarayıcısı kısayol dosyalarını değiştirir.

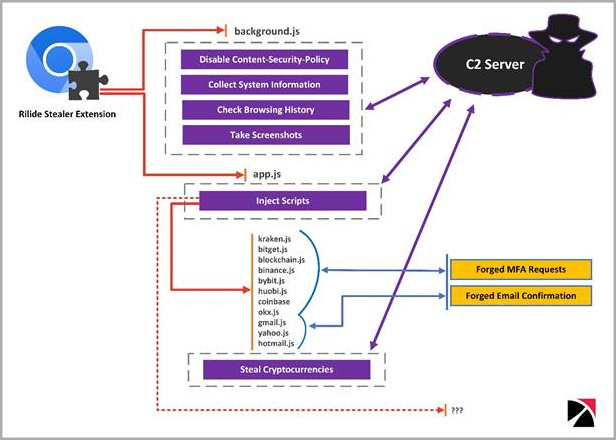

Çalıştırıldıktan sonra, kötü amaçlı yazılım kurbanın sekme değiştirmesini, web içeriğini almasını veya web sayfalarının yüklenmesini tamamlamasını izleyen bir dinleyici eklemek için bir komut dosyası çalıştırır. Ayrıca, geçerli sitenin komut ve kontrol (C2) sunucusunda bulunan hedeflerin bir listesiyle eşleşip eşleşmediğini de kontrol eder.

Bir eşleşme varsa, uzantı, kurbandan kripto para birimleri, e-posta hesabı kimlik bilgileri vb. ile ilgili bilgileri çalmak için web sayfasına eklenen ek komut dosyalarını yükler.

Uzantı ayrıca, tarayıcının normalde engelleyeceği harici kaynakları serbestçe yüklemek için siteler arası komut dosyası çalıştırma (XSS) saldırılarına karşı koruma sağlamak üzere tasarlanmış bir güvenlik özelliği olan “İçerik Güvenliği Politikası”nı da devre dışı bırakır.

Yukarıdakilere ek olarak, uzantı düzenli olarak tarama geçmişini dışarı sızdırır ve ayrıca ekran görüntüleri yakalayabilir ve bunları C2’ye gönderebilir.

İki faktörlü kimlik doğrulamayı atlamak

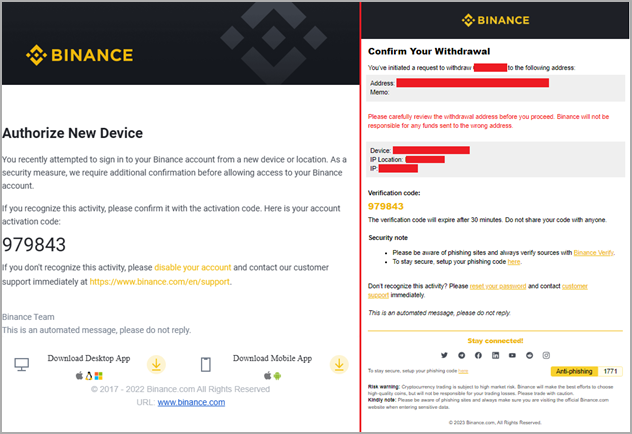

Rilide’deki ilginç bir özellik, kurbanları geçici kodlarını girmeleri için kandırmak için sahte diyaloglar kullanan 2FA baypas sistemidir.

Kurban, Rilide’ın hedeflediği bir takas hizmetine bir kripto para çekme talebi başlattığında sistem etkinleştirilir. Kötü amaçlı yazılım, komut dosyasını arka plana enjekte etmek ve isteği otomatik olarak işlemek için doğru anda devreye girer.

Kullanıcı, sahte iletişim kutusuna kodunu girdiğinde, Rilide kodu, tehdit aktörünün cüzdan adresine para çekme işlemini tamamlamak için kullanır.

Turstwave raporda “Kullanıcı posta kutusuna aynı web tarayıcısını kullanarak girerse, e-posta onayları da anında değiştirilir” diye açıklıyor.

“Geri çekme talebi e-postası, kullanıcıyı yetkilendirme kodunu sağlaması için kandıran bir cihaz yetkilendirme talebiyle değiştirildi.”

Rilide, artık canlı izleme ve otomatik para çalma sistemleriyle birlikte gelen kötü amaçlı tarayıcı uzantılarının artan karmaşıklığını gözler önüne seriyor.

Manifest v3’ün tüm Chromium tabanlı tarayıcılarda kullanıma sunulması kötü amaçlı uzantılara karşı direnci artıracak olsa da, Trustwave bunun sorunu ortadan kaldırmayacağını söylüyor.