Savvy Seahorse adlı bir tehdit aktörü, finansal dolandırıcılık kampanyalarına güç veren bir trafik dağıtım sistemi oluşturmak için CNAME DNS kayıtları Alan Adı Sistemini kötüye kullanıyor.

Tehdit aktörü, kurbanları, para yatırmaları ve hassas kişisel verileri girmeleri için kandırıldıkları sahte yatırım platformlarına yönlendiren Facebook reklamları aracılığıyla hedef alıyor.

Bu kampanyaların dikkate değer bir yönü, mağdurları yüksek yatırım getirisi konusunda ikna etmek için doğrudan kurbanlarla etkileşime giren ve saldırganlar için dolandırıcılık sürecini otomatikleştiren sohbet robotlarını içermesidir.

Bu operasyonu keşfeden Infoblox araştırmacıları, operasyonun en az Ağustos 2021’den bu yana sürdüğünü ve beş ila on gün süren kısa saldırı dalgaları halinde ortaya çıktığını söylüyor.

DNS CNAME kayıtlarını TDS olarak kullanma

Savvy Seahorse, operasyonları için bir Trafik Dağıtım Sistemi (TDS) olarak Kanonik Ad (CNAME) kayıtlarını yaratıcı bir şekilde kullanarak, tehdit aktörlerinin tespitten kaçınmayı artıran IP rotasyonu gerçekleştirmek gibi değişiklikleri kolayca yönetmesine olanak tanır.

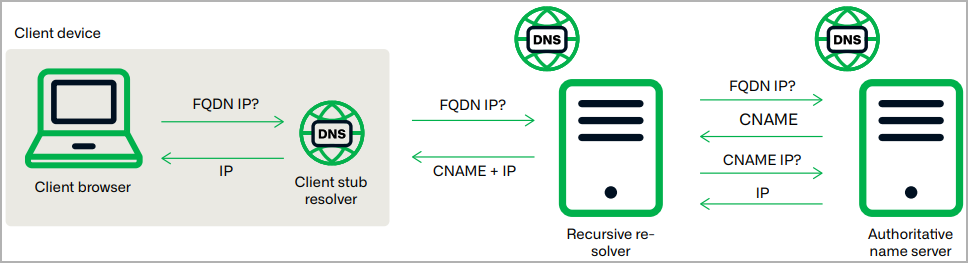

CNAME kaydı, bir alan adını veya alt alan adını doğrudan bir IP adresi yerine başka bir alan adıyla eşleştiren bir DNS kaydıdır.

Bu, CNAME’in hedef alan adı için bir takma ad görevi görmesine neden olarak yönlendirmelerin yönetilmesini kolaylaştırır ve hedef alan adının IP adresinde yapılan değişikliklerin otomatik olarak CNAME’ye de uygulanmasını sağlar.

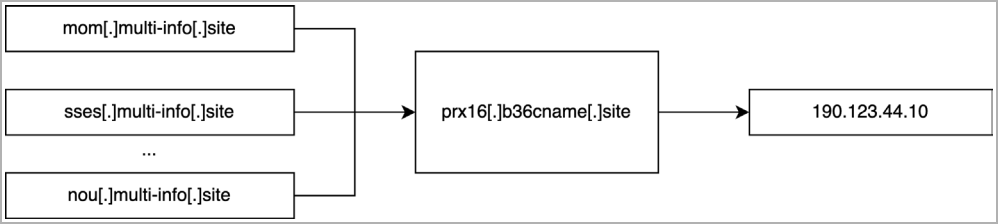

Bilgili Denizatı, saldırı dalgaları için kendisini birincil/temel kampanya alanına bağlayan ortak bir CNAME kaydını paylaşan birden fazla alt alan adını kaydeder; örneğin “b36cname”[.]alan.”

Bu, tüm bu CNAME kayıtlarının b36cname üzerindeki alt alan adından devralınan aynı IP adresine sahip olmasına olanak tanır.[.]site aşağıda gösterildiği gibidir.

Bu teknik, güvenlik yazılımı belirli bir IP adresini engellediğinde yeni hedeflere yönelmeyi veya saldırı alanının DNS ayarlarını değiştirmeden tespit edilmesini engellemeyi mümkün kılar.

Infoblox, bunun TDS için DNS CNAME’lerinin kötüye kullanıldığına ilişkin kamuya açık olarak bildirilen ilk vaka olduğunu söylüyor; ancak büyük olasılıkla bu ilk kez olmuyor ve bu nedenle yöntemi ‘CNAME TDS’ olarak adlandırmaya karar verdiler.

Infoblox, “Savvy Seahorse, kötü niyetli bir TDS’nin parçası olarak DNS CNAME’lerini kötüye kullandığı bildirilen ilk tehdit aktörüdür” diye açıklıyor.

“Tehdit aktörü açısından DNS konusunda daha fazla karmaşıklık gerektirse de bu alışılmadık bir durum değil; yalnızca güvenlik literatüründe bu noktaya kadar tanınmadı.”

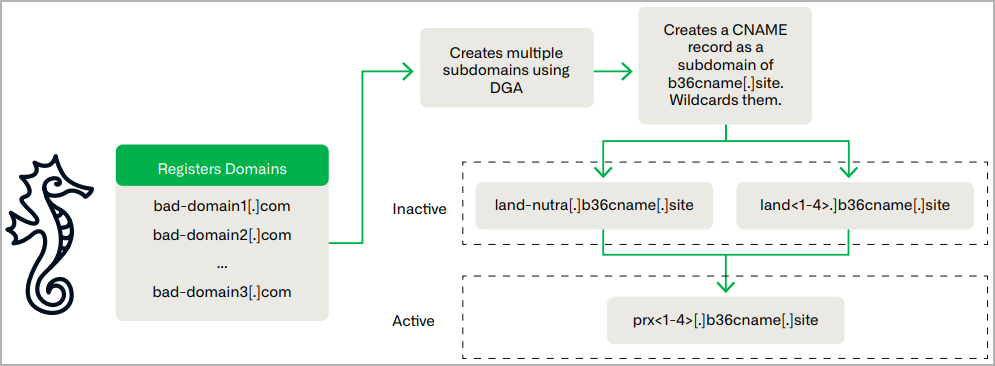

Savvy Seahorse, etki alanı oluşturma algoritmalarını (DGA’lar) kullanarak, CNAME TDS sisteminde kullanılan binlerce etki alanını oluşturur ve yönetir.

Tehdit aktörü, bu alan adlarının durumunu “park edilmiş”, “test ediliyor” ve “aktif kampanya” olmak üzere değiştirmek için joker DNS yanıtlarını kullanarak altyapısının izlenmesini ve haritalanmasını zorlaştırır.

Ayrıca çoğu tehdit aktörünün aksine Savvy Seahorse, altyapısını birden fazla kayıt şirketi ve barındırma sağlayıcısına yayar; bu da hem atıflardan kaçınmaya hem de operasyonel dayanıklılık elde etmeye yardımcı olur.

Kampanya ayrıntıları

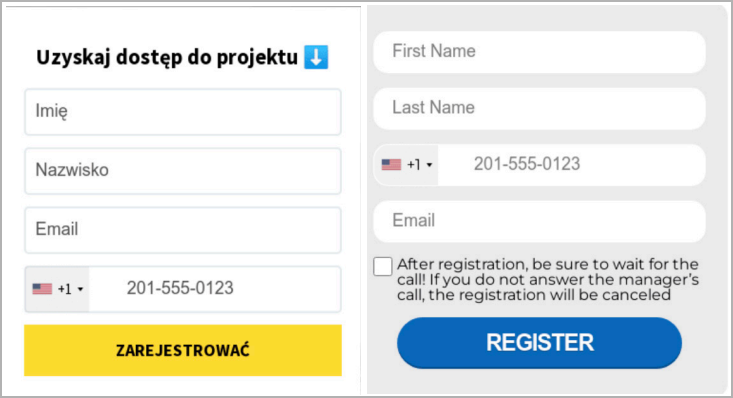

Savvy Seahorse, tehdit aktörünün küresel hedefleme kapsamını gösteren İngilizce, Rusça, Lehçe, İtalyanca, Almanca, Fransızca, İspanyolca, Çekçe ve Türkçe yazılmış yemlerle yatırım dolandırıcılıklarını teşvik ediyor.

Saldırılarda kullanılan kötü amaçlı alt alanlar, kandırılan kurbanların kişisel bilgilerini çalmak için tasarlanmış ana bilgisayar kayıt formlarıdır.

Bu veriler gönderildikten sonra, ikincil bir alan adı, kurbanın konumunu IP adresine ve sağlanan bilgilerin meşruluğuna göre doğruluyor ve onaylı kullanıcıları sahte bir ticaret platformuna yönlendiriyor.

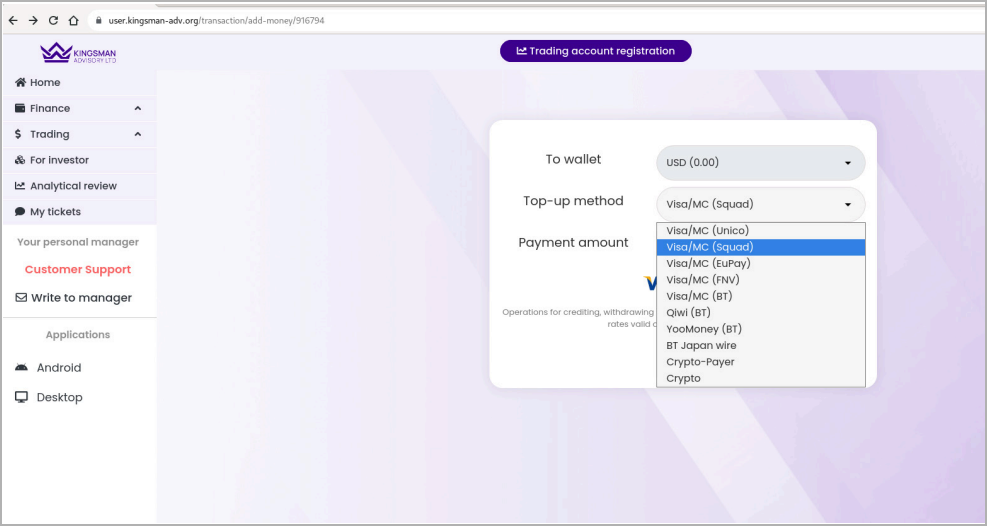

Burada mağdurlar kredi kartlarını, kripto para birimini ve diğer ödeme yöntemlerini kullanarak yatırım bakiyelerini tamamlamayı seçebiliyorlar.

Aşağıdaki videoda bu sahte platformlardan biri ayrıntılı olarak gösterilmektedir:

Diğer tanınmış varlıkların yanı sıra ChatGPT, WhatsApp ve Tesla’nın kimliğine bürünen sohbet robotları görünürdeki meşruiyeti artırıyor ve saldırının sosyal mühendislik boyutunda hayati bir rol oynuyor.

Infoblox, kötü amaçlı sayfaların performans takibi için Meta Pixel izleyicileri de kullandığını ve bunun muhtemelen taktikleri iyileştirmek için kullanıldığını söylüyor.

Savvy Seahorse kampanyalarında kullanılan risk göstergelerinin ve alan adlarının tam listesi için bu GitHub sayfasına göz atın.