Geleneksel çevre tabanlı güvenlik maliyetli ve etkisiz hale geldi. Sonuç olarak insanlar, sistemler ve ağlar arasındaki iletişim güvenliği, erişimin güvenlik duvarlarıyla engellenmesinden daha önemlidir. Üstelik çoğu siber güvenlik riski yalnızca birkaç süper kullanıcıdan (genellikle 200 kullanıcıdan biri) kaynaklanmaktadır. Geleneksel PAM ve IdM çözümleri arasındaki boşluğu doldurmayı ve 200 kullanıcıdan birinin güvenliğini sağlamayı amaçlayan bir şirket var: SSH İletişim Güvenliği.

Ayrıcalıklı Erişim Yönetiminiz (PAM) ve Kimlik Yönetiminiz (IdM), kullanıcılarınızın (hem normal kullanıcılar hem de ayrıcalıklı kullanıcılar) erişimini ve kimliklerini güvence altına almak için birlikte çalışmalıdır. Ancak geleneksel çözümler bunu başarmakta zorlanıyor.

Kuruluşların PAM ve IdM hakkında neleri anlaması gerektiğine ve PAM ile IdM arasında nasıl köprü oluşturup geleceğe yönelik değişiklikler yapabileceğinize bakalım.

PIM, PAM, IAM – üçüne de ihtiyacınız var

Ayrıcalıklı Kimlik Yönetimi (PIM), Ayrıcalıklı Erişim Yönetimi (PAM) ve Kimlik ve Erişim Yönetimi (IAM) – üçü de birbiriyle yakından bağlantılıdır ve dijital kimliklerinizi, kullanıcılarınızı ve erişiminizi etkili bir şekilde yönetmek ve güvence altına almak için üçüne de ihtiyacınız var.

PIM, PAM ve IAM’in neye odaklandığını hızlıca gözden geçirelim:

Tüm dijital kimlikler eşit yaratılmamıştır; süper kullanıcıların süper korumaya ihtiyacı vardır

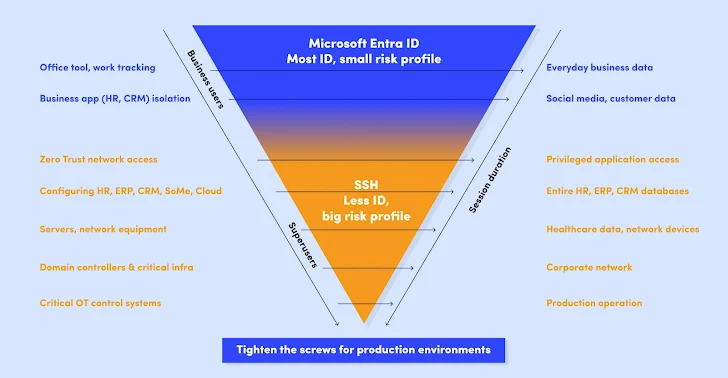

Şunu düşünün: Tipik kullanıcınızın muhtemelen CRM veya M365 gibi normal ofis araçlarına erişmesi gerekir. Kritik varlıklarınızın hiçbirine erişmeleri gerekmez.

Kimlik doğrulama süreci buna uygun olmalıdır. Normal bir kullanıcının Microsoft Entra ID gibi güçlü kimlik doğrulama yöntemleriyle doğrulanması gerekir, ancak genellikle bunun ötesine geçmeye gerek yoktur.

Bu tipik kullanıcılar, kullanıcılarınızın çoğunluğunu, hatta %99,5’ini oluşturur.

Öte yandan, ayrıcalıklı, yüksek etkili kullanıcılarınız var; bunların sayısı çok az (genelde yaklaşık 200 kullanıcıdan biri), ancak taşıdıkları güç ve riskler çok büyük çünkü kritik verilerinize, veritabanlarınıza, altyapılarınıza erişebiliyorlar. ve ağlar.

Benzer şekilde, uygun kimlik doğrulama prosedürleri de uygulanmalıdır. Yüksek etkili kullanıcılarınız söz konusu olduğunda, güçlü kimlik tabanlı kimlik doğrulamanın ötesine geçen erişim kontrollerine ihtiyacınız vardır.

Sıfır Güvene Girin – Sınırsız, Parolasız, Anahtarsız ve Biyometrik Gelecek

Geleneksel çözümler PAM ve IdM’niz arasında köprü kurmak için yeterli değildir. Kritik varlıklarınızı korumak için ihtiyaç duyduğunuz güvenliği sağlayamazlar. Tipik kullanıcılarınızın yanı sıra yüksek etkili kullanıcılarınızın erişimi ve kimlikleri için etkili ve geleceğe yönelik güvenlik kontrolleri de sunamazlar.

Siber güvenliğin geleceği sınırsız, şifresiz, anahtarsız, biyometrik ve Sıfır Güven’dir.

Bu, dolaylı olarak güvenilen kullanıcılara, bağlantılara, uygulamalara, sunuculara veya cihazlara sahip olmayan, geleceğe yönelik bir siber güvenlik modeline ihtiyacınız olduğu anlamına gelir. Üstelik parolasız, anahtarsız ve biyometrik kimlik doğrulamayla ek bir güvenlik katmanına ihtiyacınız var.

SSH Communications Security tarafından sağlanan teknik incelemeden siber güvenliğinize şifresiz ve anahtarsız yaklaşımı uygulamanın önemini öğrenin.