İşletmeler iş yüklerini giderek daha fazla bulut altyapısına taşıdıkça, güçlü güvenlik önlemlerine olan ihtiyaç daha da acil hale geliyor.

Geleneksel veri merkezlerinin aksine, bulut ortamları daha düşük maliyetle iş çevikliği sunduğundan siber suçlular için cazip hedefler haline geliyor.

Bulut altyapısını, özellikle Amazon Web Services (AWS) içinde savunmak karmaşıktır ve güvenlik kontrolleri ve tehdit algılama konusunda ayrıntılı bir anlayış gerektirir.

Bu makalede, savunmacıların Mitigant Cloud Attack Emulation ve Sekoia Security Operations Center (SOC) Platformu kombinasyonundan yararlanarak AWS ortamlarındaki tespit boşluklarını nasıl giderebilecekleri araştırılmaktadır.

Bu araçların entegrasyonu, bir kuruluşun tehditleri etkili bir şekilde tespit etme ve bunlara yanıt verme yeteneğini artıran Tehdit Bilinçli Savunma stratejisini göstermektedir.

İşletmeler, çevikliğinden ve maliyet etkinliğinden yararlanmak için giderek daha fazla bulut altyapısını benimsiyor. Ancak bu değişim, artık karmaşık saldırılarla bulut iş yüklerini hedef alan siber suçlular tarafından fark edilmedi.

Bulut ortamlarını savunmak, şirket içi altyapıdan doğası gereği daha karmaşıktır ve bu da güvenliğe yönelik kapsamlı bir yaklaşım gerektirir.

Sekoia raporu, savunmacıların Mitigant Cloud Attack Emulation ve Sekoia SOC Platformunu birleştirerek AWS ortamlarındaki tespit boşluklarını nasıl giderebileceğini gösteren bir kullanım senaryosu sunmaktadır.

Ayrıca kuruluşların güvenlik önlemlerini, Siber Tehdit İstihbaratını (CTI) ve değerlendirme/testi entegre ederek Tehdit Bilinçli Savunma stratejisini nasıl benimseyebilecekleri de ele alınmaktadır.

Bu strateji, kuruluşların AWS altyapılarındaki tehditleri etkili bir şekilde tespit etmelerini ve bunlara yanıt vermelerini sağlar.

Tehdit Modeli

Tehdit modeli, bankacılık sistemini AWS bulut altyapısında barındıran hayali bir Fintech şirketi olan Acme’yi içeriyor. Acme’nin Baş Bilgi Güvenliği Sorumlusu (CISO) John Doe, Scattered Spider’ın oluşturduğu artan tehdit konusunda endişeli.

John, MITRE ATT&CK Çalıştayına katıldıktan sonra Acme’nin siber dayanıklılığını artırmak için Tehdit Bilinçli Savunma Stratejisi (TIDS) uygulamaya karar verir.

TIDS ile uyumlu olması için aşağıdaki siber güvenlik ürünlerini bünyesinde barındırmaktadır:

- Savunma Tedbirleri: Sekoia Defend, tehdit tespiti ve olay müdahale yetenekleri sağlayan lider bir SOC platformudur.

- Siber Tehdit İstihbaratı: Sekoia Intelligence, yapılandırılmış ve eyleme dönüştürülebilir bir CTI hizmetidir.

- Test ve Değerlendirme: Mitigant Cloud Attack Emulation, kapsamlı bir bulut tabanlı saldırgan emülasyon platformudur.

Tehdit Bilinçli Savunma Üçlüsü, sağlam bir savunma stratejisi oluşturmak için güvenlik önlemlerini, CTI’yi ve güvenlik değerlendirmesini/testini bir araya getirir.

Mitigant Cloud Attack Emulation, çeşitli MITRE ATT&CK Taktikleri, Teknikleri ve Prosedürlerini (TTP’ler) uygular ve Dağınık Örümcek kullanır.

Join our free webinar to learn about combating slow DDoS attacks, a major threat today.

Bu saldırılar, Scattered Spider’ı taklit etmek için Acme’nin AWS ortamına karşı düzenleniyor ve bu saldırıları tespit etmek için Sekoia SOC Platformu kullanılıyor.

Bulut Saldırı Aşamaları ve Algılama

Tehdit senaryosu, genellikle çok adımlı olan ve saldırı öldürme zincirleri aracılığıyla yakalanan gerçek saldırıları göstermek için taklit edilir. MITRE ATT&CK çerçevesi bu saldırıları Taktikler ve Teknikler olarak gruplandırır. Acme’ye yönelik saldırılar aşağıdaki gibi kategorilere ayrılır:

İlk Erişim

Saldırgan, kimlik avı yoluyla elde edilen çalıntı kimlik bilgilerini kullanarak Acme’nin kurumsal AWS hesabına erişim sağlar. Acme’nin finans departmanından Bob, sahte bir kurumsal web sitesine bağlantı içeren kötü amaçlı bir e-posta alır.

Kullanıcının iş istasyonu bu aktiviteyi kaydeder ve Sekoia.io’nun Intelligence Feed kuralı şüpheli IP erişimini tespit eder.

Uygulamak

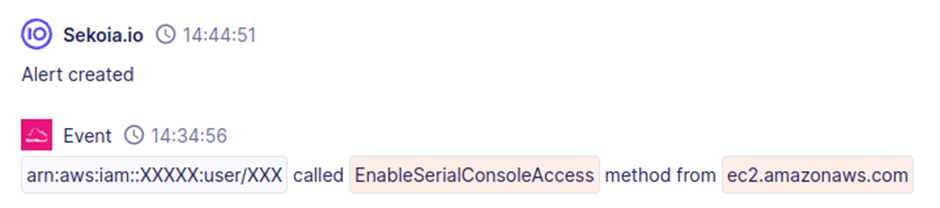

Saldırgan, ağ güvenlik kontrollerini atlatarak EC2 örneklerine seri konsol erişimini etkinleştirir. Bu eylem, Sekoia.io kuralı “AWS CloudTrail EC2 Seri Konsol Erişimini Etkinleştir” tarafından algılanır.

Azim

Saldırgan yeni IAM kullanıcıları oluşturur ve mevcut IAM kullanıcılarının arka kapılarını açarak “CreateAccessKey” ve “CreateUser” olaylarını ortaya çıkarır. Ortama göre uyarlanmış belirli algılama kuralları bu etkinlikleri belirlemeye yardımcı olabilir.

Ayrıcalık Yükseltmesi

Saldırgan, daha fazla saldırıyı kolaylaştırmak için IAM parola politikalarını zayıflatır ve “UpdateAccountPasswordPolicy” olayını tetikler. Sekoia.io kuralı “AWS CloudTrail IAM Parola Politikası Güncellendi” bu olayı izler.

Savunma Kaçınma

Saldırgan, aktivitelerini gizlemek için VPC alt ağlarını siler ve etki alanı transfer kilitlerini devre dışı bırakır. Bu eylemler, Sekoia.io kuralları “AWS CloudTrail EC2 Alt Ağı Silindi” ve “AWS CloudTrail Route 53 Etki Alanı Transfer Kilidi Devre Dışı Bırakıldı” tarafından tespit edilir.

Kimlik Bilgisi Erişimi

Saldırgan Lambda kimlik bilgilerini tehlikeye atarak “ListFunctions20150331” olayını tetikler. Sıklıkları nedeniyle, bu olaylar için etkili algılama kuralları oluşturmak zor olabilir.

Toplamak

Saldırgan S3 kovalarını çoğaltır ve hassas verileri dışarı sızdırır, “PutBucketReplication” olayını tetikler. Sekoia.io kuralı “AWS CloudTrail S3 Kova Çoğaltma” bu eylemi algılar.

CTI’nin entegrasyonu saldırıları tespit etmeye ve bağlamlandırmaya yardımcı olarak daha ileri incelemeler için daha iyi bir anlayış sağlar. Uyarı yorgunluğu SOC ekipleri için önemli bir zorluktur ve kuralları çaba düzeyine göre sınıflandırmak bu sorunu yönetmeye yardımcı olabilir.

Bazen müşteriler yanlış pozitifleri azaltmak için kendi kurallarını oluşturmalıdır. Saldırı emülasyonu, kuralları test etmek ve kapsamlı kapsamı sağlamak için önemlidir. Bağlam kritik öneme sahiptir ve güvenlik ekipleri yanlış pozitifleri azaltmak için bağlam eklemelidir.

Ortamdaki saldırıları taklit etmek, kesin bağlamı türetmek için mükemmel bir yaklaşım sağlar. Bulut altyapısı benimsenmesi arttıkça, ilişkili güvenlik riskleri de artar.

Güvenlik ekipleri, minimum uyarı yorgunluğu ve yanlış pozitiflerle hassas tehdit optimizasyonlarına izin veren yaklaşımları benimsemelidir. Tehdit Bilgili Savunma stratejisi, gerçek saldırılarla uyumlu, anlamlı bir yaklaşım sağlar.

Bu makale, Dağınık Örümcek tehdit aktörü temel alınarak hazırlanmış öğretici bir senaryo sunarak bulut güvenliği duruşunu iyileştirmek için değerli dersler sunmaktadır.

Tehdit Bilinçli Savunma stratejisini benimseyerek ve Mitigant Cloud Attack Emulation ve Sekoia SOC Platform gibi araçlardan yararlanarak kuruluşlar, AWS ortamlarındaki tespit boşluklarını etkili bir şekilde ortadan kaldırabilir ve bulut altyapılarını karmaşık siber tehditlere karşı koruyabilir.

Protect Your Business Emails From Spoofing, Phishing & BEC with AI-Powered Security | Free Demo