%20(1).webp)

Güvenlik araştırmacısı Meowmycks, Microsoft Windows sistemlerinde Yerel Güvenlik Yetkilisi Alt Sistem Hizmeti (LSASS) işleminden kimlik bilgilerini toplamak için tasarlanan LetMeowIn adlı yeni bir aracı tanıttı.

Bu araç, gelişmiş kaçırma teknikleri ve günlük uç nokta güvenlik ürünlerini atlatabilme yeteneği nedeniyle siber güvenlik topluluğu içinde önemli endişelere yol açtı.

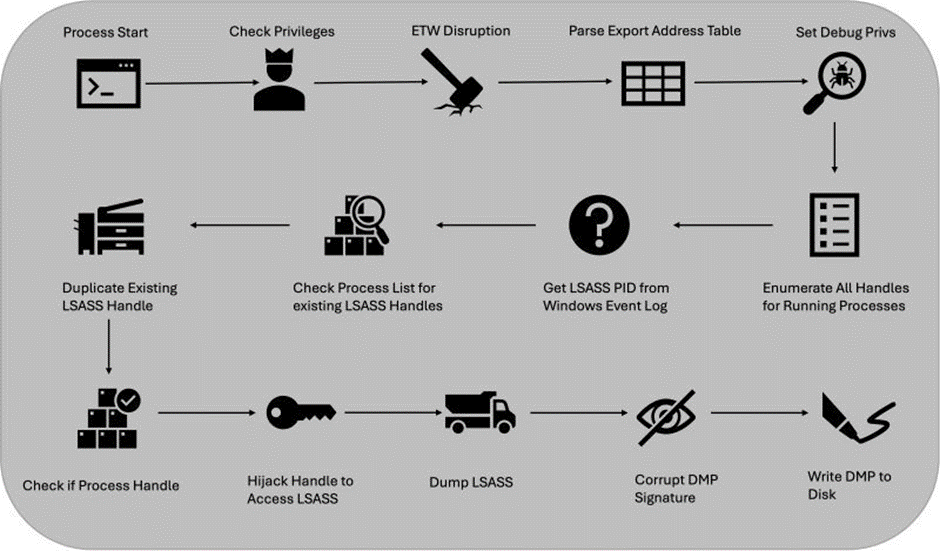

LetMeowIn Nasıl Çalışır?

BinaryDefense raporuna göre LetMeowIn, LSASS işleminin bellek dökümünü oluşturmak için dbghelp.dll dosyasındaki MiniDumpWriteDump işlevini kullanıyor.

ANYRUN malware sandbox’s 8th Birthday Special Offer: Grab 6 Months of Free Service

Ancak dökümü doğrudan diske yazmak yerine, önce MINIDUMP_CALLBACK_INFORMATION kullanarak bellekteki dökümü yönetir.

Bu, aracın döküm verilerini diske yazılmadan önce değiştirmesine olanak tanıyarak gizlilik yeteneklerini artırır.

Şaşırtma

LetMeowIn, tespit edilmekten kaçınmak için çeşitli gizleme yöntemleri kullanır.

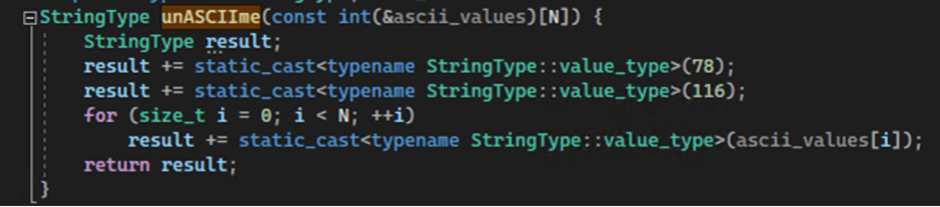

Örneğin, “dbghelp.dll” kitaplık adını tek karakterli bir diziye böler ve onu bir değişkene okur.

Benzer şekilde, adlarını Unicode Kod Noktaları ile kodlayıp bir dizide depolayarak Windows API işlevlerini gizler.

unASCIIme adlı bir işlev, bu dizilerin kodunu çözerek orijinal işlev adlarına geri döndürür.

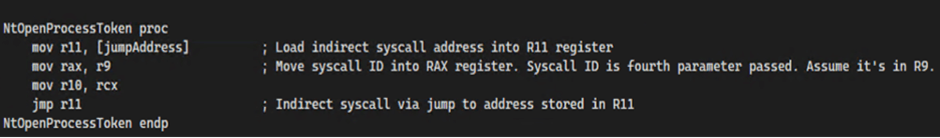

Dolaylı Sistem Çağrıları

Dolaylı sistem çağrıları LetMeowIn tarafından kullanılan başka bir kaçınma tekniğidir.

Araç, doğrudan sistem çağrılarını başlatmak yerine, kod gizleme veya yeniden yönlendirmeyi içeren bir ara adım kullanır.

Bu, standart algılama mekanizmalarının sistem çağrılarını tanımasını zorlaştırır.

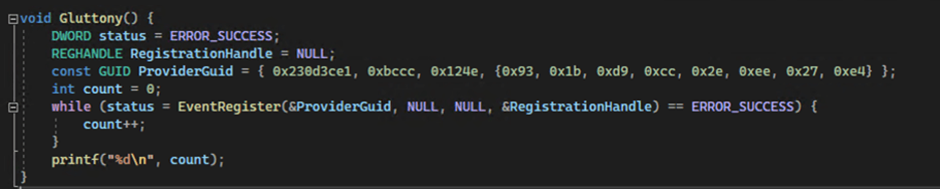

ETW’de tahrifat

Windows için Olay İzleme (ETW), uç nokta güvenlik çözümlerinin telemetri verilerini toplamak için kullandığı bir günlük kaydı mekanizmasıdır.

LetMeowIn, tek bir sürecin sahip olabileceği sağlayıcı sayısını maksimuma çıkararak ETW sağlayıcılarının bilgi toplamasını engelleyen Gluttony’yi içerir.

Bu teknik ilk olarak “acebond” olarak bilinen bir araştırmacı tarafından belgelendi.

LetMeowIn, antivirüs ve uç nokta tespit ve yanıt (EDR) çözümleri tarafından tespit edilmekten kaçınmak amacıyla, LSASS sürecine yönelik mevcut bir açık tanıtıcıyı ele geçirmek için bir teknik kullanıyor.

Bu, NtDuplicateObject işlevi kullanılarak yapılır. Araç daha sonra kimlik bilgilerini çıkarmak için LSASS içeriğini boşaltır.

Döküm Dosyaları için Anti-analiz

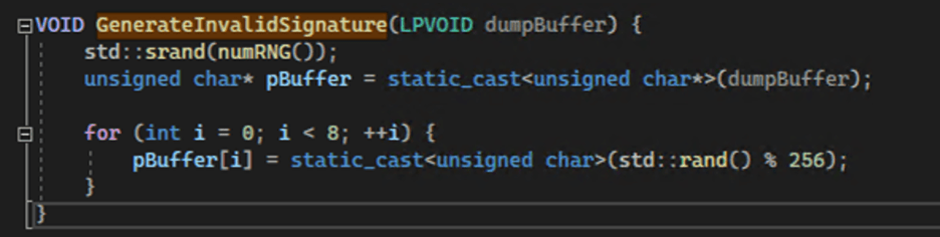

Döküm dosyasını diske yazmadan önce LetMeowIn, GenerateInvalidSignature adlı bir işlevi kullanarak dosyanın MDMP imzasını bozar.

Bu, yaygın analiz araçlarının döküm dosyasının kimlik bilgilerini içerip içermediğini doğrulamasını engeller.

LetMeowIn projesindeki bir Python betiği, uygun dosya imzasını geri yükleyerek Mimikatz gibi araçların kimlik bilgilerini çıkarmasına olanak tanır.

Tespit Olanakları

- Süreç Oluşturma (4688/Sysmon 1)

En basit algılama yöntemlerinden biri, “LetMeowIn.exe” için işlem oluşturma olaylarını denetlemektir.

Ancak savunucular, süreç adının kolaylıkla değiştirilebileceğini bilmelidir.

- Dbghelp.dll için Görüntü Yükleme (Sysmon 7)

Dbghelp.dll dosyasının yüklenmesinin izlenmesi bir Sysmon Olay Kimliği 7 oluşturabilir.

İkili dosya bu olayı önlemek için statik olarak oluşturulabilse de, onun yokluğu şüpheli etkinliği dışlamaz.

- 4608 için Olay Günlüğünü Sorgulama

Lsass.exe’nin PID’sini elde etmek için kullanılabilecek Olay Kimliği 4608 için olay günlüğünü sorgulayan işlemleri arayın.

Bu olay, bir sistem denetim ilkesi değişikliğini belirtir ve lsass.exe’nin işlem kimliğini içerir.

- NtTraceControl’e Yüksek Hacimli Çağrılar Yapan İşlemler

LetMeowIn, bir işlem için maksimum sağlayıcı sayısına ulaşılıncaya kadar bir olay sağlayıcısını tekrar tekrar kaydeder.

NtTraceControl’e yapılan yüksek hacimli sistem çağrılarının tek bir işlemle izlenmesi, algılamaya yardımcı olabilir.

- Denetim Kolu Manipülasyonu (4690, 4658, 4656 olay)

Tanıtıcı çoğaltma, kapatma ve açma gibi olayları yakalamak için tanıtıcı manipülasyonuna yönelik denetimi etkinleştirin.

Bu olaylar lsass.exe’deki izleme eylemleriyle ilişkilendirilebilir.

- Kayıt Defteri Erişimini İzleme

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\MiniDumpAuxiliaryDlls kayıt defteri anahtarıyla etkileşimleri izleyin.

Erişim girişimlerini yakalamak için SYSTEM hesabıyla sınırlı bir Sistem Erişim Kontrol Listesi (SACL) ayarlayın.

Bellek dökümü genellikle C:\temp\debug.dmp dosyasına yazılır.

Bu konumda dosya oluşturmaya dikkat edin, ancak yol kodda kolayca değiştirilebilir.

- Duraklatma Komutu için Süreç Oluşturma

C:\Windows\system32\cmd.exe /c Pause komut satırını kullanarak başka bir işlem oluşturma olayını izleyin.

Bu, sistem (“duraklat”) komutundan kaynaklanır ancak tespit edilmesini önlemek için kaldırılabilir.

Uygulama ve İzleme Stratejisi

Windows’u işlem oluşturma olaylarını günlüğe kaydedecek şekilde ayarlayın ve gelişmiş izleme için Sysmon’u yapılandırın.

İlgili olayları günlüğe kaydetmek için tanıtıcı manipülasyonu denetimini etkinleştirin.

Lsass.exe ile ilişkili etkinlikleri izlemek amacıyla ProcessID, SourceProcessId ve TargetProcessId’yi ilgili olaylar arasında ilişkilendirmek için komut dosyalarını veya SIEM araçlarını kullanın.

Yalnızca SİSTEM erişimi için HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\MiniDumpAuxiliaryDlls dizinine bir SACL uygulayın.

Kayıt defteri erişim olaylarını yakalamak için Nesne Erişimi denetimini etkinleştirin.

Önceden tanımlanmış döküm dosyası konumunu izleyin ve bellek dökümü oluşturma girişimlerini belirlemek için buluşsal yöntemlerden veya davranışsal analizden yararlanın.

LetMeowIn’in piyasaya sürülmesi, siber güvenlik alanında saldırganlar ve savunucular arasında devam eden silahlanma yarışına dikkat çekiyor.

Savunmacılar, LetMeowIn tarafından kullanılan teknikleri anlayarak bu tür tehditleri tespit etmeye ve azaltmaya daha iyi hazırlanabilirler.

Free Webinar on Live API Attack Simulation: Book Your Seat | Start protecting your APIs from hackers