Farklı uç nokta algılama ve yanıt (EDR) ve antivirüs (AV) ürünlerinde, veri silicilere dönüştürmek için istismar edilebilecek yüksek önem dereceli güvenlik açıkları açıklanmıştır.

SafeBreach Labs araştırmacısı Or Yair, “Bu silici, ayrıcalıksız bir kullanıcının izinleriyle çalışır, ancak sistem dosyaları da dahil olmak üzere bir sistemdeki hemen hemen her dosyayı silme ve bilgisayarı tamamen önyüklenebilir hale getirme yeteneğine sahiptir.” “Bütün bunları, hedef dosyalara dokunan bir kod uygulamadan yapıyor ve onu tamamen algılanamaz hale getiriyor.”

EDR yazılımı, tasarımı gereği, bir makineyi potansiyel olarak şüpheli ve kötü amaçlı dosyalara karşı sürekli olarak tarayabilir ve bunları silmek veya karantinaya almak gibi uygun eylemi gerçekleştirebilir.

Özetle fikir, savunmasız güvenlik ürünlerini kandırarak sistemdeki meşru dosya ve dizinleri silmesi ve özel hazırlanmış yollardan yararlanarak makineyi çalışmaz hale getirmesidir.

Bu, bir dizinin bilgisayardaki başka bir dizine takma ad olarak hizmet verdiği bağlantı noktası (diğer bir deyişle yumuşak bağlantı) özelliğinden yararlanılarak elde edilir.

Başka bir deyişle, EDR yazılımının bir dosyayı kötü amaçlı olarak tanımladığı ve dosyayı sistemden silmeye çalıştığı pencere arasında, saldırgan, yazılımı C:\ sürücüsü gibi farklı bir yola yönlendirmek için bir kavşak kullanır.

Ancak bu yaklaşım, EDR’ler kötü amaçlı olarak işaretlendikten sonra bir dosyaya daha fazla erişimi engellediğinden, bir silme işlemiyle sonuçlanmadı. Dahası, hileli dosya kullanıcı tarafından silinirse, yazılım silme işlemini algılayacak ve üzerinde işlem yapmasını durduracak kadar akıllıydı.

Nihai çözüm, sahte bir dizinde kötü amaçlı bir dosya oluşturarak ve ona herhangi bir izin vermeyerek ayrıcalıklı silmeyi tetikleyen ve EDR’lerin silme işlemini bir sonraki yeniden başlatmaya kadar ertelemesine neden olan Aikido adlı bir silme aracı biçiminde geldi.

Bu yeni saldırı aralığı göz önüne alındığında, bir düşmanın tek yapması gereken, hileli dosyayı içeren dizini silmek, silinecek hedef dizini işaret edecek bir bağlantı oluşturmak ve sistemi yeniden başlatmaktır.

Tekniğin başarılı bir şekilde silah haline getirilmesi, sürücüler gibi sistem dosyalarının silinmesine ve işletim sisteminin önyüklenmesini engellemesine neden olabilir. Yönetici kullanıcı dizinlerinden tüm dosyaları kaldırmak da kötüye kullanılabilir.

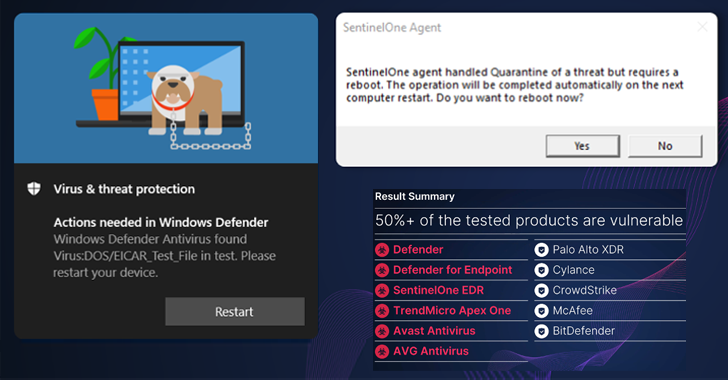

Test edilen 11 güvenlik ürününden altısı, sıfırıncı gün silici istismarına karşı savunmasız bulundu ve satıcıların bu eksikliği gidermek için güncellemeler yayınlamasını istedi –

Yair, “Silecek, kötü amaçlı eylemlerini sistemdeki en güvenilir varlık olan EDR veya AV’yi kullanarak yürütür” dedi. “EDR’ler ve AV’ler, dosyaları silmelerini engellemez.”