Çin APT41 Hacking Group, Google takvimini komut ve kontrol (C2) işlemleri için kullanan ve güvenilir bir bulut hizmetinin arkasındaki kötü niyetli etkinlikleri gizleyen ‘ToughProgress’ adlı yeni bir kötü amaçlı yazılım kullanıyor.

Kampanya, saldırgan kontrolündeki Google takvimini ve çalışma alanı altyapısını tanımlayan ve söken ve gelecekte bu tür kötüye kullanımı önlemek için hedefli önlemler getiren Google’ın Tehdit İstihbarat Grubu tarafından keşfedildi.

Google takvimini C2 mekanizması olarak kullanmak yeni bir teknik değildir ve Veracode son zamanlarda benzer bir taktikten sonra Düğüm Paket Yöneticisi (NPM) dizinden kötü niyetli bir paket hakkında rapor verdi.

Ayrıca, APT41, Google Sheets ve Google Drive’ı Nisan 2023’te bir Voldemort kötü amaçlı yazılım kampanyasında kullanmak gibi Google Hizmetlerini daha önce kötüye kullanmakla bilinir.

Kaynak: Google

Apt41 saldırı akışı

Saldırı, daha önce uzlaşmış bir hükümet web sitesinde barındırılan bir fermuarlı arşive bağlanan hedeflere gönderilen kötü niyetli bir e -posta ile başlar.

Arşiv, bir PDF belgesi gibi davranan bir Windows LNK dosyası, bir JPG görüntü dosyası olarak maskelenen bir birincil yük ve yükü çözmek ve başlatmak için kullanılan bir DLL dosyası içerir, ayrıca bir görüntü dosyası olarak kamufle edildi.

“Dosyalar” 6.jpg “ve” 7.jpg “sahte görüntülerdir. İlk dosya aslında şifreli bir yüktür ve hedef LNK’yı tıkladığında başlatılan bir DLL dosyası olan ikinci dosya tarafından şifrelenir.”

DLL, bir sonraki aşamada ‘PlusInject’, tamamen bellekte şifresini çözen ve yürüten bir bileşen olan ‘Plusdrop’.

Ardından, PlusInject, ‘svhost.exe’ ” SVHOST.EXE ‘meşru Windows işleminde işlemi oyma gerçekleştirir ve son aşamayı’ ToughProgress ‘enjekte eder.

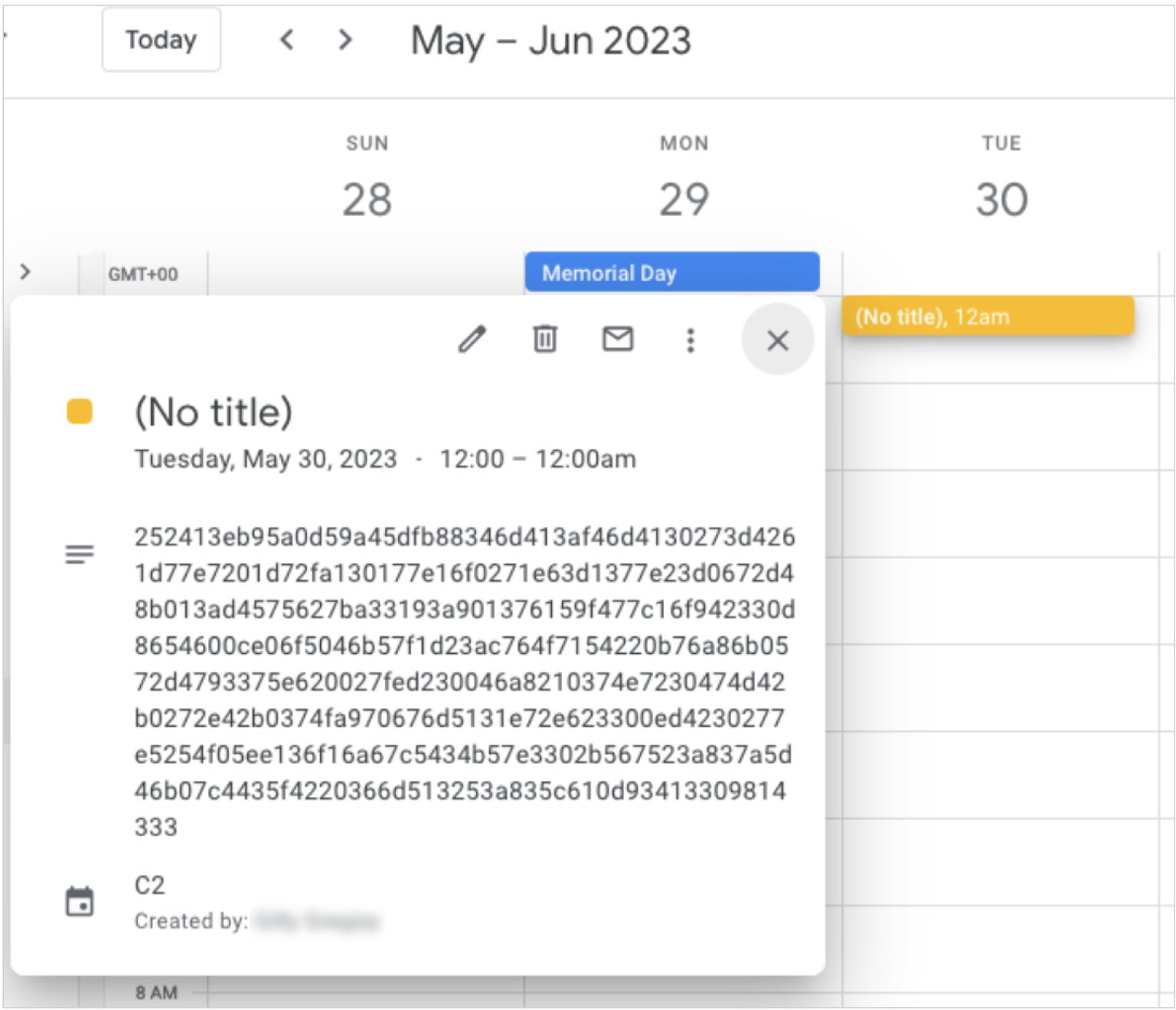

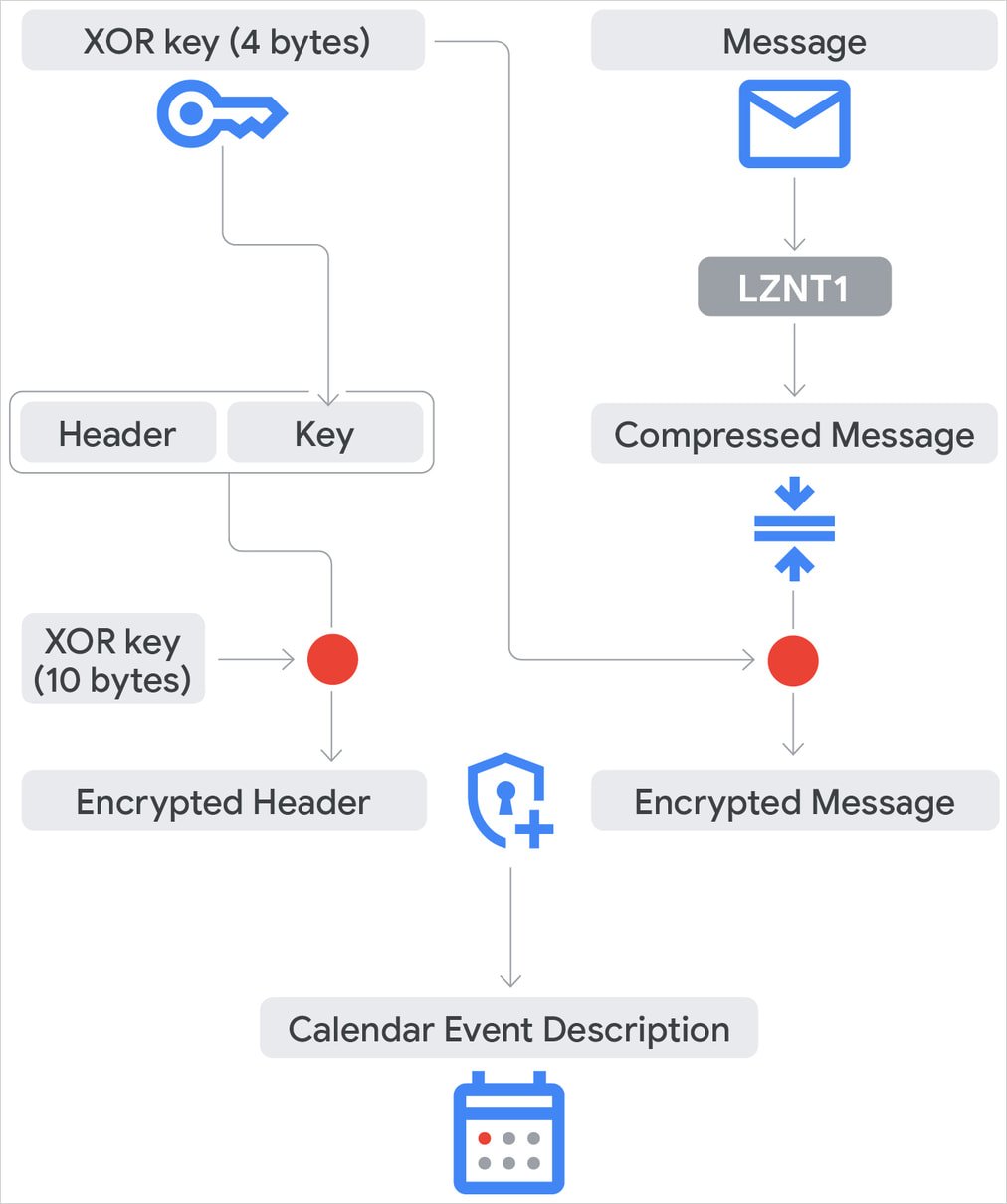

Kötü amaçlı yazılım, sabit kodlu bir Google takvim uç noktasına bağlanır ve APT41 komutları için belirli olay tarihlerini anketler Gizli olayların açıklama alanına ekler.

Kaynak: Google

Onları yürüttükten sonra, ToughProgress sonuçları yeni takvim etkinliklerine döndürür, böylece saldırgan sonraki adımlarını buna göre ayarlayabilir.

Kaynak: Google

Meşru bir bulut hizmeti üzerinden gerçekleşen diske ve C2 iletişimine asla dokunmamanızla, enfekte olmuş ana bilgisayarda güvenlik ürünleri tarafından işaretleme şansı minimaldir.

Etkinliği bozma

Google, saldırgan tarafından kontrol edilen Google takvim örneklerini belirledi ve ilgili tüm çalışma alanı hesaplarını ve rahatsız edici takvim etkinliklerini sonlandırdı.

Google’ın güvenli tarama blok listesi de buna göre güncellendi, bu nedenle kullanıcılar ilişkili siteleri ziyaret ederken bir uyarı alacak ve bu sitelerden gelen trafik tüm teknoloji devinin ürünlerinde engellenecek.

Rapor, belirli bir uzlaşmış kuruluş veya kurban olarak adlandırılmıyor, ancak Google bunları doğrudan Mantiant ile işbirliği içinde bilgilendirdiğini söylüyor. Google ayrıca, ortamlarındaki enfeksiyonları tespit etmelerine yardımcı olmak için kurbanlarla zorunlu örnekleri ve trafik günlüklerini paylaştı.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.