Çin’den bir grup, Tayvan’da henüz kimliği bilinmeyen bir medya kuruluşuna saldırdı ve Google’ın platformunu kullanarak son yük olarak Google Command and Control (GC2) adlı kırmızı bir ekip aracını yaydı.

Bu, Google’ın kaynaklarını kullanarak zararlı ve kötü niyetli eylemler gerçekleştirmeye yönelik daha geniş çabalarının bir parçası olsa da.

Google’ın Tehdit Analizi Grubu (TAG), yakın zamanda bir grup bilgisayar korsanının HOODOO adlı bir kampanya yürüttüğünü tespit etti. Aynı zamanda bu grup, TAG tarafından takip edilmekte olan coğrafya ve lokasyon bazında çeşitli isimlerle tanınmaktadır.

Aşağıda, “HOODOO”nun diğer tüm isimlerinden bahsetmiştik:-

- APT41

- Baryum

- Bronz Atlası

- kötü panda

- Winnti

Stratejik Perspektif — Devlet Destekli Bilgisayar Korsanları Bulutu Hedefleyen İlham İçin Suçlulara Bakabilir

Genellikle, askeri ve casusluk teknolojisinin bir süre sonra “yan ürün” adı verilen bir süreçte halka açık hale geldiğini hayal ederiz.

Savaş jetleri ve casus teçhizatı gibi fütüristik aletlerin halkın kullanımına ve ticarileştirmeye açık hale getirilmesini içerir.

Bazı durumlarda, askeri veya casusluk teknolojisini ilk benimseyenlerin organize suç gruplarının olduğu gözlemlenmiştir.

Hâlâ eski çatışmalardan kalma eski teknolojiyi kullanan hedeflerine göre sıklıkla bir avantaja sahipler. Sonuç olarak bu, hedeflenen grup için artan savunmasızlığa yol açabilecek bir savunma uyumsuzluğudur.

Teknolojinin askeri çatışma ve istihbarat rekabetinin çok önemli bir parçası olmasıyla birlikte, devlet destekli siber saldırganlar sürekli olarak cephaneliklerini oluşturmanın yollarını ararlar.

Araçları tehdit aktörlerinden uyarlayarak, bunu aşağıdaki unsurları kullanarak yaparlar:-

- Yayınlanmış güvenlik açığı araştırması

- Vahşi doğada kullanılan açıkları ekleme

- Şirket içi ısmarlama araçlar geliştirildi

Kimlik Bilgileri ve API Sorunları Uzlaşma Faktörlerine Yol Açmaya Devam Ediyor

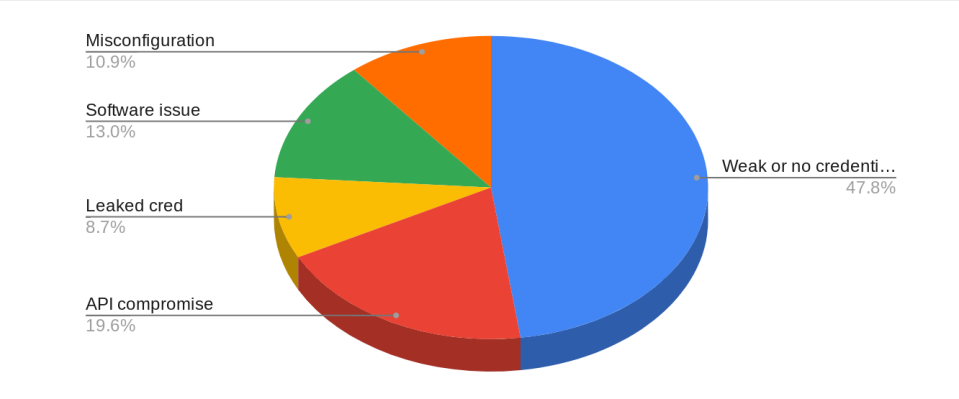

Zayıf parolalar nedeniyle 2022’nin dördüncü çeyreğinde güvenlik ihlallerinin ve olaylarının neredeyse yarısının meydana geldiği gözlemlendi.

Sadece bu da değil, son üç ayda bile bu eğilim belirginliğini korudu. API uzlaşması, trendini koruyarak üçüncü çeyrekte olayların yaklaşık %20’sinde önemli bir faktör olmaya devam etti.

Ancak, yanlış yapılandırma ve yazılım sorunlarında hafif bir azalma ile bazı olumlu haberler geldi. Sızan kimlik bilgilerinin artan kullanımı, düşüşü kısmen telafi etti.

Tehdit aktörleri, 2023 için önemli bir endişe kaynağı olan kimlik bilgilerine dayalı erişimi kullanmaya hâlâ öncelik veriyor. Kısacası, kuruluşlar, daha fazla istismarı önlemek için bu sorunu acilen ele almayı birincil öncelikleri haline getirmelidir.

HOODOO, Tayvan Medyasını Hedeflemek İçin Public Tooling ve Google Workspace’i Kullanıyor

Çin destekli bir tehdit grubu olan HOODOO (aka APT41), Ekim 2022’de Tayvanlı bir medya kuruluşunu hedef aldı. Medya şirketini hedeflerken, parola korumalı dosyalara bağlantılar içeren kimlik avı e-postaları gönderdiler ve gönderilen tüm dosyaların barındırıldığı tespit edildi. Drive’da.

Ancak o sırada Google’ın Tehdit Analizi Grubu (TAG) kampanyayı kesintiye uğratmayı başardı.

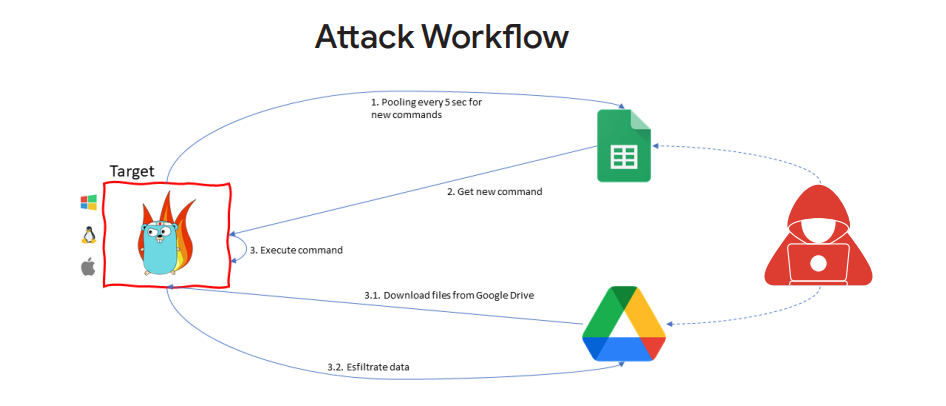

Tayvanlı bir medya kuruluşuna yapılan HOODOO saldırısında kullanılan yük, “Google Command and Control” (GC2) adlı, Go ile yazılmış, açık kaynaklı, kırmızı bir ekip oluşturma aracıydı.

Burada araç, kurban makineye yüklendikten sonra Google E-Tablolar komutlarını kullanarak kötü niyetli etkinliği gizlemek için Google Drive’a veri ayıklıyor.

Bu olayların bir sonucu olarak, Çin’e bağlı siber suçluların oluşturduğu tehditlerle ilgili birkaç temel eğilim belirlendi.

BT Hizmet Sağlayıcılarının Altyapısında Barındırılan Güvenliği İhlal Edilen Müşteri Web Siteleri

Google, Şubat 2023’te bulut barındırma platformlarında saldırıya uğramış ve kötü amaçlı yazılımlarla iletişim kuran 14 müşteri web sitesi buldu.

Google’daki siber güvenlik analistleri, 2022 VirusTotal verilerini kullanarak bunu keşfetti. BT Hizmet Sağlayıcıları (ITSP), ITSP’lerden GC hizmeti satın almış olan 14 müşteri için tüm sitelerin kurulumundan sorumluydu.

Google Cloud ITSP müşterilerinin ve hatta ITSP’lerin ortamlarının bu şekilde kötüye kullanılmasını önlemek için yapabileceği birkaç şey vardır:-

- İstemcilerin uygun şekilde ayrıldığından emin olun.

- Tek bir yöneticinin tüm istemcilere erişme yeteneği sınırlandırılmalıdır.

- Uç nokta sunucularının güvenliğinin ihlal edilip edilmediğini belirlemek ve uygun önlemi almak için izleyin ve analiz edin.

- Güvenlik açığı taramalarını kullanarak bulunan güvenlik açıklarını hemen yamaladığınızdan emin olun.

- ITSPS, rollere göre kaynaklara erişim olanağı sağlamalıdır.

- Yeniden satılan varlıklarda, ITSP’ler müşterilere web sitelerinin, web uygulamalarının ve alan adlarının güvenli yapılandırması konusunda rehberlik sağlamalıdır.

- Kiracıların birbirinden izole edildiğinden emin olun.

Bulutta Barındırılan Şifreli ZIP Dosyaları Tespitten Kaçıyor

Google Siber Güvenlik Eylem Ekibi (GCAT) ve Mandiant, tehdit aktörleri tarafından kötü amaçlı yazılım barındırmak için Google Drive’ın kullanımını araştırdı.

Kötü amaçlı yazılımın tespit edilmekten kaçınmak amacıyla Google Drive’da şifrelenmiş ZIP dosyalarında saklandığını keşfettiler.

2022’nin 4. çeyreğinde, tehdit aktörleri bu tekniği genişletmek için DICELOADER kötü amaçlı yazılımını kullandı. DICELOADER, tehdit aktörlerinin çeşitli yasa dışı amaçlar veya kötü niyetli faaliyetler için kullanabileceği çok yönlü bir kötü amaçlı yazılım türüdür.

Kötü amaçlı içeriği barındırmak için bulut hizmetlerini kullanan tehdit aktörleri, tespit edilmekten kaçınmak için kaçamak ve sinsi teknikler geliştirmeye devam ettikleri için risk oluştururlar.

Kötü amaçlı yazılım içeren şifreli ZIP dosyalarını kullanmaktan, truva atına bulaştırılmış yasal yükleyicilere bağlanan şifreli ZIP dosyalarını kullanmaya geçtiler.

Tüm bu gizli teknikler, güçlü siber güvenlik önlemlerini sürdürmenin önemini ilgilendiriyor ve vurguluyor.

Google Kubernetes Engine’e Güvenlik Düzeltmesi Yaparken Karşılaşılan Müşteri Zorlukları ve Çözümleri

Kubernetes kümeleri tarafından sağlanan kullanılabilirlik, esneklik ve güvenlik, artan sayıda bulut müşterisinin iş yüklerini bunlar üzerinde çalıştırmasıyla sonuçlandı.

Kubernetes kümeleri, özelliklerini korumak ve güvenlik düzeltmelerinin yüklenmesini sağlamak için düzenli yama uygulamalarını gerektirir.

GKE kullanıcıları, Kubernetes ortamlarını kurup yöneterek iş yüklerinin güvenlik yamalarıyla kullanılabilir ve güncel kalmasını sağlayabilir. Bu, devam eden iş operasyonlarını kesintiye uğratmadan daha hızlı bir yama işlemi sağlar.

2021-22’de GKE ekipleri müşterilerle görüştü ve güvenlik ile kullanılabilirlik endişelerini dengelemek için en çok geciken veya uzun süreli güvenlik düzeltme eki uygulamalarının şunlar olduğunu keşfetti:-

- Beklenmedik yamalar söz konusu uygulamaların “durumunu” bozabileceği zaman, bazı müşterilerin uygulamalarını güncellemesi bir endişe kaynağı olmuştur.

- Yama işlemi sırasında ekibin bir kısmı, makine öğrenimi “eğitimi” gibi işleri kesintiye uğratabilecek, yükleme sırasında henüz tamamlanmamış iş yüklerinin yeniden başlatılması gerekeceğinden endişelendi.

- Müşteriler, güvenlik yükseltmelerinin API’lerde beklenmeyen değişikliklere de yol açabileceğinden endişe duydukları için yükseltmeyi ertelediler.

- Büyük düğüm filolarına sahip müşteriler için yama uygulamasının daha uzun sürmesi ve zayıf bir güvenlik duruşunun daha uzun sürmesi mümkündür.

Alçakgönüllü meyve: sızdırılmış hizmet hesabı anahtarları ve kuruluşunuz üzerindeki etkisi

Google Cloud’daki kötüye kullanımın önde gelen nedenlerinden biri, hizmet hesabı kimlik bilgilerinin sızması veya yanlışlıkla paylaşılması olmaya devam ediyor.

Google’ın kötüye kullanım sistemlerine göre, sızdırılan kritik olayların %42’si, müşterilerin Google ile iletişime geçtikten sonra işlem yapmaması ve anahtarları savunmasız veya açıkta bırakması nedeniyle meydana geldi.

Karşılaştıkları riskleri azaltmak veya hafifletmek isteyen kuruluşlar tarafından aşağıdaki noktaların dikkate alınması gerekir:-

- Düzgün yönetim.

- Kapsamlı IAM politikalarıyla en az ayrıcalık ilkesi.

- Kısıtlanmış politika ve kontrollerin uygulanmasını sağlayın.

- Açığa çıkan anahtarları taramaya ve izlemeye devam ettiğinizden emin olun.

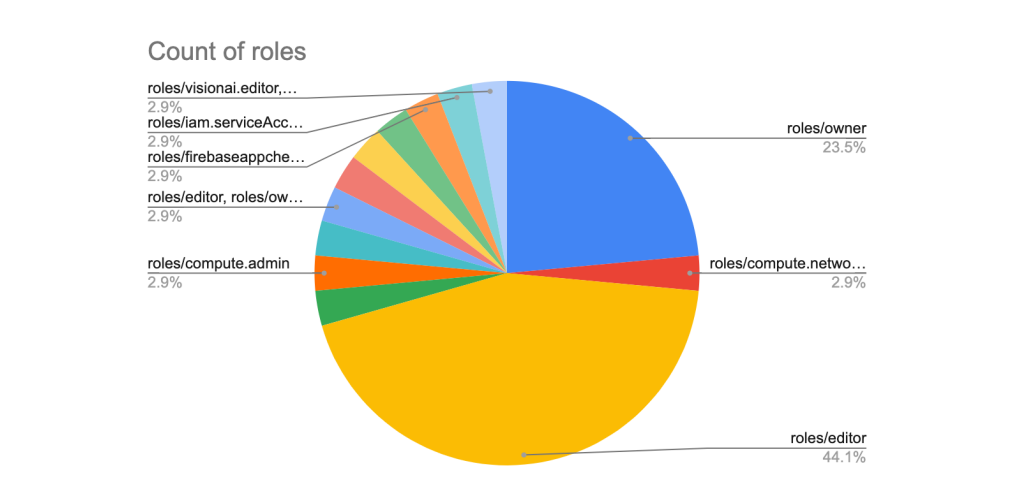

AWS ve Azure’da en çok kullanılan ilk 5 politika sırasıyla AdminstratorAccess ve Owner idi ve Google Cloud’un Sahtekarlık ve Kötüye Kullanım ekiplerinin IAM rol atamalarında bulduklarını yansıtıyor.

Kuruluşlar, hizmet hesabı anahtarları ve diğer kalıcı kimlik bilgileri sızdırıldığında önemli riskler ve potansiyel sonuçlarla karşı karşıya kalır ve bu da bu tür hassas bilgilerin güvenliğini sağlamayı zorunlu hale getirir.

Azaltmalar

Aşağıda, önerilen tüm azaltmalardan bahsettik:-

- Hizmet Hesaplarını ayarlarken en iyi uygulamaları izleyin ve ihtiyaçlarını değerlendirin.

- Envanter tutulmalı ve kullanıcı düzenli olarak denetlenmelidir.

- Anahtarlar açığa çıkarsa, bir plan yapın ve varsayımlarınızı keşfettikten sonra test edin.

- IAM öneri aracını kullanın, kuruluş politikalarını zorunlu kılın ve IAM izinlerinin kapsamını genişletin.

- Anahtarların teslim edilmediğinden emin olun ve açığa çıkmış anahtarları izleyin.

Uç Noktalarınızı Nasıl Yönetir ve Güvenceye Alırsınız? – Ücretsiz E-kitapları ve Teknik İncelemeleri İndirin