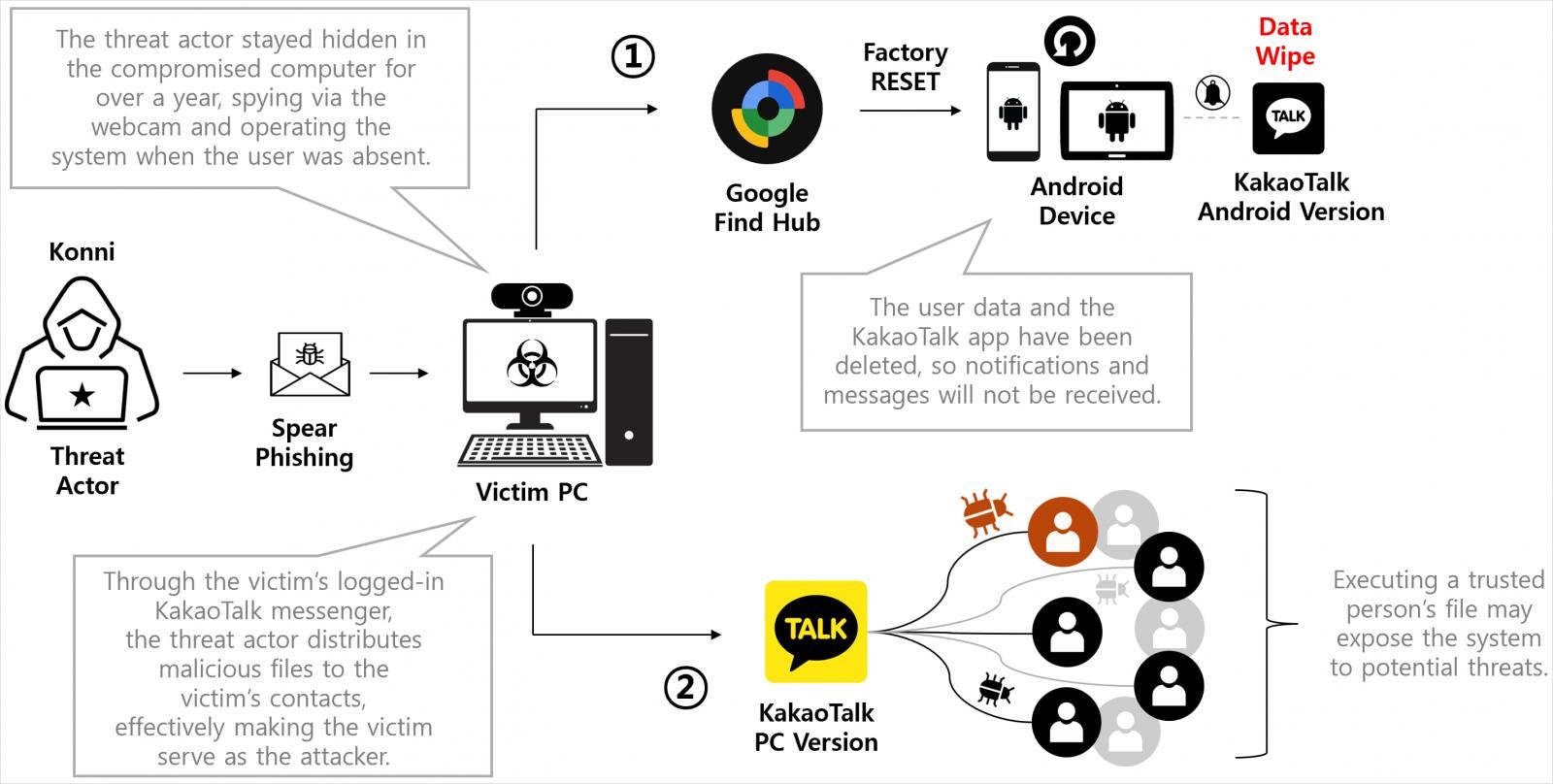

Kuzey Koreli bilgisayar korsanları, hedeflerinin GPS konumunu takip etmek ve Android cihazlarını uzaktan fabrika ayarlarına sıfırlamak için Google’ın Find Hub aracını kötüye kullanıyor.

Saldırılar öncelikle Güney Korelileri hedef alıyor ve potansiyel kurbanlara ülkenin en popüler anlık mesajlaşma uygulaması olan KakaoTalk messenger üzerinden yaklaşılarak başlıyor.

Güney Koreli siber güvenlik çözümleri şirketi Genians, kötü niyetli etkinliği “Kimsuky ve APT37 ile örtüşen hedeflere ve altyapıya sahip” bir KONNI etkinlik kümesine bağlıyor.

KONNI genellikle APT37 (ScarCruft) ve Kimsuky (Emerald Sleet) gruplarındaki Kuzey Koreli bilgisayar korsanlarının birden fazla sektörü (örneğin eğitim, hükümet ve kripto para birimi) hedef alan saldırılarıyla bağlantılı olan bir uzaktan erişim aracını ifade eder.

Genians’a göre KONNI kampanyası, bilgisayarlara hassas verilerin sızmasını sağlayan uzaktan erişim truva atlarını bulaştırıyor.

Android cihazların silinmesi, kurbanları izole etmek, saldırı izlerini silmek, kurtarmayı geciktirmek ve güvenlik uyarılarını susturmak için yapılır. Spesifik olarak, sıfırlama, kurbanların KakaoTalk PC oturumlarıyla olan bağlantısını kesiyor; saldırganlar, silme işleminden sonra ele geçirip hedef kişilerin bağlantılarına yayıyor.

Enfeksiyon zinciri

Genians tarafından analiz edilen KONNI kampanyası, Güney Kore Ulusal Vergi Hizmetini, polisi ve diğer kurumları yanıltmaya yönelik hedef odaklı kimlik avı mesajları yoluyla kurbanları hedef alıyor.

Kurban dijital olarak imzalanmış MSI ekini (veya onu içeren bir .ZIP) çalıştırdığında, dosya gömülü bir dosyayı çağırır. kurulum.bat ve bir error.vbs Kullanıcıyı sahte bir “dil paketi hatası” ile yanıltmak için tuzak olarak kullanılan komut dosyası.

BAT, zamanlanmış bir görev aracılığıyla cihazın kalıcılığını ayarlayan bir AutoIT komut dosyasını (IoKITr.au3) tetikler. Komut dosyası, bir komut ve kontrol (C2) noktasından ek modüller getirir ve tehdit aktörlerine uzaktan erişim, tuş günlüğü tutma ve ek yük ekleme yetenekleri sağlar.

Genians, komut dosyası tarafından alınan ikincil yüklerin RemcosRAT, QuasarRAT ve RftRAT’ı içerdiğini bildirdi.

Bu araçlar, kurbanın Google ve Naver hesabı kimlik bilgilerini toplamak için kullanılıyor; bu da onların hedeflerin Gmail ve Naver postalarına giriş yapmasına, güvenlik ayarlarını değiştirmesine ve güvenliği ihlal eden günlükleri silmesine olanak tanıyor.

Cihazları sıfırlamak için Find Hub’ı kullanma

Saldırgan, ele geçirilen Google hesabından, kayıtlı Android cihazlarını almak ve GPS konumlarını sorgulamak için Google Find Hub’ı açar.

Find Hub, Android’in varsayılan “Cihazımı Bul” aracıdır ve kullanıcıların kaybolma veya çalınma durumunda Android cihazlarını uzaktan bulmasına, kilitlemesine ve hatta silmesine olanak tanır.

Genians’ın birkaç kurban bilgisayar sistemi üzerinde yaptığı adli analiz, saldırganın hedefin cihazını Find Hub’ın uzaktan sıfırlama komutu aracılığıyla sildiğini ortaya çıkardı.

Genians araştırmacıları, “Soruşturma, 5 Eylül sabahı bir tehdit aktörünün, Kuzey Koreli sığınmacı gençlere psikolojik destek konusunda uzmanlaşmış Güney Kore merkezli bir danışmanın KakaoTalk hesabını tehlikeye attığını ve kötüye kullandığını ve gerçek bir sığınmacı öğrenciye “stres giderme programı” olarak gizlenen kötü amaçlı bir dosya gönderdiğini ortaya çıkardı.” dedi.

Araştırmacılar, bilgisayar korsanlarının GPS izleme özelliğini, hedeflerinin dışarıda olduğu ve duruma acil müdahale etme kapasitesinin daha az olduğu bir zamanı seçmek için kullandıklarını söylüyor.

Kaynak: Genians Güvenliği

Saldırı sırasında tehdit unsuru, kayıtlı tüm Android cihazlarda uzaktan sıfırlama komutlarını çalıştırdı. Bu, kritik verilerin tamamen silinmesine yol açtı. Saldırganın silme komutlarını üç kez yürütmesi, cihazların kurtarılmasını ve daha uzun süre kullanılmasını engelledi.

Mobil uyarılar etkisiz hale getirildikten sonra saldırgan, kurbanın kişilerine kötü amaçlı dosyalar dağıtmak için zaten ele geçirilen bilgisayardaki oturum açmış olan KakaoTalk PC oturumunu kullandı.

15 Eylül’de Genians, aynı yöntemin kullanıldığı başka bir kurbana yönelik başka bir saldırıyı fark etti.

Bu saldırıları engellemek için çok faktörlü kimlik doğrulamayı etkinleştirerek ve kurtarma hesabına hızlı erişim sağlayarak Google hesaplarını korumanız önerilir.

Messenger uygulamalarında dosya alırken, indirmeden/açmadan önce daima doğrudan arayarak gönderenin kimliğini doğrulamaya çalışın.

Genians’ın raporu, kullanılan kötü amaçlı yazılımın teknik analizinin yanı sıra araştırılan etkinlikle ilgili güvenlik ihlali göstergelerinin (IoC’ler) bir listesini içerir.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.