Rus devlet destekli tehdit grubu APT28, Beardshell ve Slimagent adlı daha önce belgelenmemiş iki kötü amaçlı yazılım ailesiyle Ukrayna’daki hükümet hedeflerini hedeflemek için sinyal sohbetlerini kullanıyor.

Açık olmak gerekirse, bu sinyalde bir güvenlik sorunu değildir. Bunun yerine, tehdit aktörleri, dünya çapındaki hükümetlerin kullanımının artması nedeniyle kimlik avı saldırılarının bir parçası olarak mesajlaşma platformunu daha yaygın olarak kullanıyor.

Saldırılar ilk olarak Ukrayna’nın Bilgisayar ve Acil Müdahale (CERT-UA) tarafından Mart 2024’te keşfedildi, ancak enfeksiyon vektörü hakkında sınırlı ayrıntılar ortaya çıktı.

Bir yıl sonra, Mayıs 2025’te ESET, CERT-UA’ya bir Gov.ua e-posta hesabına yetkisiz erişim bildirerek yeni bir olay yanıtı verdi.

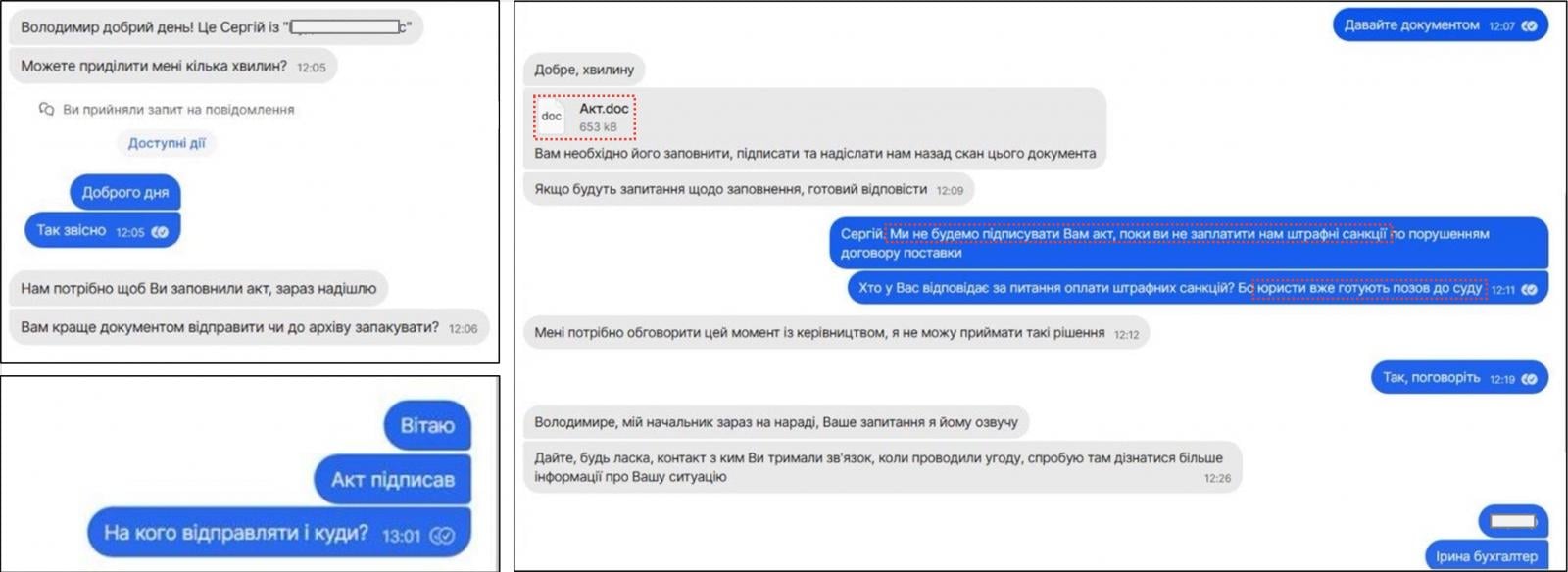

Bu yeni soruşturma sırasında CERT-UA, şifreli Messenger uygulama sinyali aracılığıyla gönderilen mesajların, Covenant adı verilen bir bellek sakini backdoor yüklemek için makroları kullanan hedeflere (а.doc) kötü niyetli bir belge sunmak için kullanıldığını keşfetti.

Kaynak: cert-ua

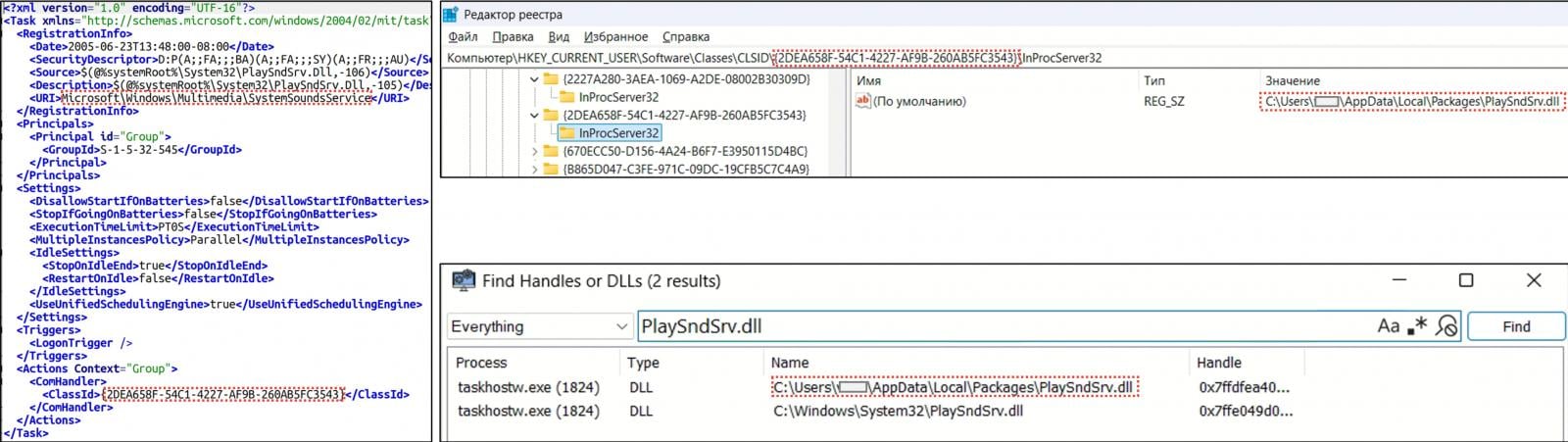

Covenant, daha önce belgelenmemiş bir C ++ kötü amaçlı yazılım olan BeardShell’i yükleyen bir DLL (Playsndsrv.dll) ve Shellcode tarafından basmış bir WAV dosyası (Sample-03.WAV) indirerek kötü amaçlı yazılım yükleyicisi görevi görür.

Hem yükleyici hem de birincil kötü amaçlı yazılım yükü için kalıcılık, Windows kayıt defterinde com-hiJacking yoluyla güvence altına alınır.

Kaynak: cert-ua

Beardshell’in ana işlevselliği PowerShell komut dosyalarını indirmek, ‘Chacha20-Poly1305’ kullanarak bunları şifresini çözmek ve bunları yürütmektir. Yürütme sonuçları, Icedrive API tarafından kolaylaştırılan iletişim ve komut ve kontrol (C2) sunucusuna eklenir.

2024 saldırılarında, CERT-UA ayrıca bir dizi Windows API işlevleri (EnumDisPlayitorsitors, CreateCompatibledC, CreateCompatibitBitmap, Bitblt, GdipsaveimagetoStream) kullanarak ekran görüntülerini yakalayan Slimagent adlı bir ekran görüntüsü de gördü.

Bu görüntüler AE’ler ve RSA kullanılarak şifrelenir ve muhtemelen APT28’in C2 sunucusuna ayrı bir yük/araçla eksfiltre edilmek üzere yerel olarak saklanır.

CERT-UA, bu etkinliği UAC-0001 olarak izledikleri APT28’e bağlar ve potansiyel hedeflerin ağ etkileşimlerini App.koofr.net ve api.icedrive.net ile izlemesini önerir.

APT28, Ukrayna’yı ve ABD ve Avrupa’daki diğer kilit organizasyonları hedefleme konusunda uzun bir geçmişe sahiptir, öncelikle siber sorumluluk için.

Kasım 2024’te Volexity tarafından yakındaki Wi-Fi ağlarından yararlanarak hedefleri uzaktan ihlal eden yeni bir “en yakın komşu” tekniği kullandığı için Rusya’nın en gelişmiş tehdit gruplarından biridir.

2025’te sinyal beklenmedik bir şekilde Rusya ve Ukrayna ile bağlantılı siber saldırıların merkezinde yer aldı.

Popüler iletişim platformu, platformun cihaz bağlama özelliğini hesapları kaçırmaya ve Ukrayna’daki temel hedeflere karşı koyu kristal sıçan dağılımında kötüye kullanan mızrak akhis saldırılarında istismar edildi.

Bir noktada, Ukrayna hükümeti temsilcileri, Rus saldırılarını engelleme çabalarında kendileriyle işbirliği yapmayı durdurduğu iddia edilen hayal kırıklığını dile getirdi. Ukraynalı yetkililer daha sonra Signal’ın Rus operasyonlarını engellemede işbirliği eksikliği konusunda hayal kırıklığı dile getirdi.

Bununla birlikte, sinyal başkanı Meredith Whittaker, platformun Ukrayna veya başka bir hükümetle iletişim verilerini asla paylaşmadığını söyleyerek bu iddiayı sürprizle karşıladı.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.