Yeni 0-Day güvenlik açığı, ESET’in raporuyla keşfedilip ardından web tabanlı bir IMAP e-posta istemcisi Roundcube tarafından yama yapılmadan önce Winter Vivern siber casusluk grubu tarafından aktif olarak kullanıldı.

Rus siber casusluk grubu Winter Vivern (diğer adıyla Avrupa ve Orta Asya hükümetlerine yönelik ısrarlı saldırılarıyla bilinen TA473 ve UAC-0114, bir kez daha manşetlere çıktı. Slovak siber güvenlik firması ESET, kısa süre önce grubun Roundcube Webmail sunucusunda 0 günlük (sıfır gün) siteler arası komut dosyası çalıştırma (XSS) güvenlik açığından yararlandığını açıkladı ve bu da taktiklerinde endişe verici bir artışa işaret ediyor.

Winter Vivern’in faaliyetlerini bir yılı aşkın süredir yakından izleyen ESET araştırmacıları, 11 Ekim 2023’te bu yeni güvenlik açığından yararlanıldığını keşfetti. CVE-2023-5631 olarak tanımlanan bu XSS güvenlik açığı, saldırganların Roundcube Webmail sunucularını uzaktan ele geçirmesine olanak tanıdı. popüler bir e-posta platformu.

Bu güvenlik açığının, ESET’in araştırmasında da belirtildiği gibi, aynı grup tarafından daha önce istismar edilen bir kusur olan CVE-2020-35730’dan farklı olduğu dikkat çekiyor.

Hedeflenen Varlıklar

Winter Vivern tarafından düzenlenen kampanya, tümü Avrupa’da bulunan devlet kurumlarına ve bir düşünce kuruluşuna ait Roundcube Webmail sunucularına odaklandı. Bu, grubun Avrupa ve Orta Asya’daki devlet kurum ve kuruluşlarını hedef alma şeklindeki temel hedefiyle uyumludur.

Kullanma usulü, çalışma şekli

Winter Vivern, hedeflerine sızmak için kötü amaçlı belgelerin kullanımı, kimlik avı web siteleri ve özel bir PowerShell arka kapısı dahil olmak üzere çeşitli taktikler kullanmasıyla ünlüdür. Her ne kadar güven düzeyi düşük olsa da ESET araştırmacıları Winter Vivern ile Belarus’a yakın bir grup olan MoustachedBouncer arasında potansiyel bir bağlantı olduğunu öne sürüyor.

Hackread.com tarafından bildirildiği üzere en az 2022’den beri Winter Vivern’in devlet kurumlarının sahip olduğu Zimbra ve Roundcube e-posta sunucularını hedef aldığı biliniyor. Ayrıca grup, Ağustos ve Eylül 2023’te Roundcube’daki bir başka XSS güvenlik açığı olan CVE-2020-35730’dan yararlandı.

Roundcube açıklarından yararlanan tek tehdit aktörünün Winter Vivern olmadığını belirtmekte fayda var. Sednit’in (APT28 olarak da bilinir) Roundcube’da aynı XSS güvenlik açığını kullandığı ve zaman zaman aynı kurbanları hedef aldığı görüldü.

İstismar Edilen Güvenlik Açığı (CVE-2023-5631)

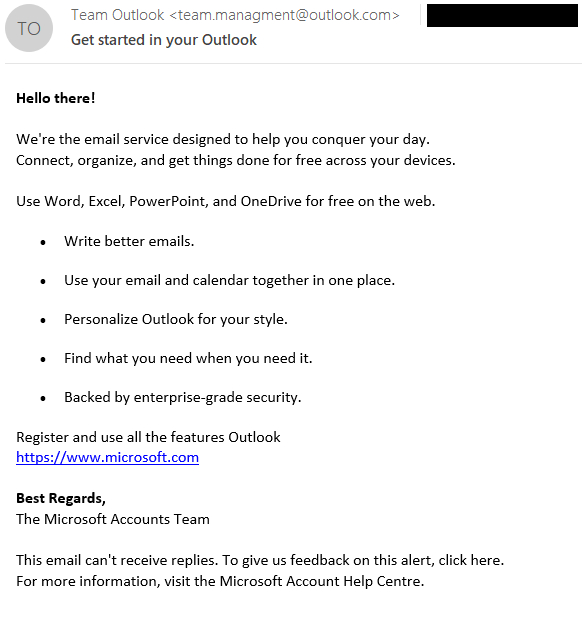

ESET’in blog gönderisine göre bu XSS güvenlik açığı, özel hazırlanmış bir e-posta mesajı gönderilerek uzaktan kullanılabilir. Bu özel kampanyada, e-postalar Team.managment@outlookcom adresinden konu satırında “Outlook’unuzu kullanmaya başlayın” başlığıyla gönderilmiştir.

Kötü amaçlı e-posta ilk bakışta sıradan görünüyordu ancak HTML kaynak kodu incelendiğinde base64 kodlu veri içeren gizli bir SVG etiketi ortaya çıktı. Yük, SVG’deki bir resim etiketinin hata durumunda özelliği içinde gizlenmişti. Kodu çözüldüğünde bu veri, kurbanın tarayıcısında JavaScript kodunun yürütülmesine yol açtı.

Şaşırtıcı bir şekilde, JavaScript enjeksiyonu tamamen yamalı Roundcube örneklerinde bile çalıştı. Güvenlik açığının, kötü amaçlı SVG belgesini kullanıcı tarafından yorumlanan HTML sayfasına dahil etmeden önce yeterince temizlemeyen sunucu tarafı komut dosyası rcube_washtml.php’den kaynaklandığı belirlendi.

ESET araştırmacıları sorunu Roundcube’a bildirdi ve güvenlik açığı 14 Ekim 2023’te derhal yamalandı. Etkilenen Roundcube sürümleri arasında 1.6.4 öncesi 1.6.x, 1.5.5 öncesi 1.5.x ve 1.4.15 öncesi 1.4.x yer alıyor.

Çıkarımlar ve Sonuç

Winter Vivern’in 0 günlük bir güvenlik açığına geçişi, yüksek değerli hedeflere sızma konusundaki kararlılıklarının açık bir göstergesidir. Grubun nispeten basit araç setine rağmen, Avrupa hükümetleri için ciddi bir tehdit olmaya devam ediyorlar. Başarıları, ısrarcı kimlik avı kampanyalarına ve hedeflenen kuruluşlar tarafından kullanılan güncelliğini kaybetmiş, savunmasız uygulamaların yaygınlığına bağlanabilir.

ESET’in keşfine yanıt olarak Roundcube ekibi, güvenlik açığını gidermek için hızlı bir şekilde harekete geçti. Açıklama zaman çizelgesi, güvenlik açığının 12 Ekim’de rapor edildiğini ve sadece iki gün sonra gerekli yamaların yayınlandığını ve Roundcube Webmail sunucularının güvenliğinin sağlandığını ortaya koyuyor.

ESET Araştırma, Roundcube geliştiricilerini sorunun çözümünde hızlı yanıt vermeleri ve işbirliği yapmaları nedeniyle övdü. Gelecekte bu tür saldırı riskini azaltmak için kuruluşların ve devlet kurumlarının yazılımlarını güncel tutmaları hayati önem taşımaktadır.

İLGİLİ MESAJLAR

- ProtonMail Kodundaki Güvenlik Açıkları Sızdırılan E-postalar

- APT’ler Yama Kullanılabilirliğine Rağmen WinRAR 0day Kusurunu İstismar Ediyor

- Induface Araştırmasına göre E-posta Hacking En Büyük Siber Güvenlik Tehdidi Olarak Hüküm Sürüyor

- Rus Bilgisayar Korsanları Geniş Kimlik Avı Saldırılarında Telekopye Araç Kitini Kullanıyor

- Mozilla, Firefox ve Thunderbird’deki Kritik Güvenlik Açığı Düzeltmek İçin Acele Ediyor

- EvilProxy Kimlik Avı Kiti Indeed.com Güvenlik Açığı Aracılığıyla Microsoft Kullanıcılarını Hedefliyor