Etkileşimli bir kötü amaçlı yazılım sanal alanı olan ANY.RUN, güçlü dijital güvenliğe sahip olmanın her zamankinden daha önemli olduğu bir dönemde kripto kötü amaçlı yazılımların oluşturduğu büyüyen tehdidin kapsamlı bir analizini yayınladı.

Virüs bulaşmış cihazların işlem gücünü kullanarak gizlice kripto para birimi madenciliği yapmak üzere tasarlanan bu kötü amaçlı yazılım, siber tehdit ortamında önemli bir değişimi temsil ediyor.

Kripto-kötü amaçlı yazılıma, çeşitli biçimlerine ve bu sinsi tehdidi analiz etmek ve bunlarla mücadele etmek için platformundan nasıl yararlanılabileceğine ayrıntılı bir göz atalım.

ANY.RUN, Windows kötü amaçlı yazılımlarını ve Linux tabanlı örnekleri analiz etmek için bulut tabanlı bir ortamdır. Kötü amaçlı yazılım analistleri, SOC, DFIR ekipleri Siber güvenlik stratejilerini geliştirmek için tehditleri güvenli bir şekilde inceleyebilir, farklı senaryoları simüle edebilir ve kötü amaçlı yazılım davranışlarına ilişkin içgörüler elde edebilir.

HERHANGİ BİR ÇALIŞMA ayrıca araştırmacıların kötü amaçlı yazılım davranışlarını anlamalarına, IOC’leri toplamalarına ve kötü amaçlı eylemleri TTP’lerle kolayca eşlemelerine olanak tanır; bunların tümünü etkileşimli sanal alanımızda gerçekleştirebilirsiniz.

Tehdit İstihbaratı Arama platformu güvenlik araştırmacılarının ANY.RUN’un sanal alan görevlerinden ilgili tehdit verilerini bulmasına yardımcı olur.

Kripto Madencilik Kötü Amaçlı Yazılımı Nedir?

Kötü amaçlı kripto madenciliği veya cryptojacking, Bitcoin gibi kripto para birimlerini çıkarmak için hedefin bilgi işlem kaynaklarını ele geçirir. Bu kötü amaçlı yazılım, kripto para birimi işlemlerini doğrulamak için önemli miktarda CPU ve bazen de GPU gücü gerektiren karmaşık matematiksel hesaplamalar gerçekleştirir.

Meşru madencilik operasyonlarının aksine, bu yasa dışı faaliyetin ödülleri saldırganlara gidiyor ve cihaz sahiplerinin sistem performansında düşüş ve elektrik faturalarında artış oluyor.

Kripto Madencilik Kötü Amaçlı Yazılım Örnekleri

Kripto madenciliği yapan kötü amaçlı yazılımların kapsamı çok çeşitlidir ve hedef bilgisayarlara bulaşmak için kullanılan çeşitli yöntemler vardır. Bunlar, web sitelerine yerleştirilmiş kodlardan klasik e-posta kimlik avı saldırılarına kadar uzanır. Kötü amaçlı yazılım bir kez yerleştirildikten sonra arka planda çalışarak tespit edilmesini zorlaştırır.

Kripto korsanlığının yüksek profilli örnekleri arasında, kripto madenciliği amaçları için uyarlanan ve siber suçluların finansal kazanç için dijital kaynaklardan yararlanma konusundaki uyum ve kararlılığını gösteren Mirai botnet yer alıyor.

ANY.RUN’un siber güvenlik uzmanları rapor kripto madenciliği kötü amaçlı yazılımlarının kullanımında bir artış olduğunu kaydetti; XMRig ve DarkGate, bu kötü amaçlı yazılımın siber suçlular tarafından başka amaçlarla kullanılmasının iki önemli örneğidir. Bu dijital güvenlik açısından endişe verici bir gelişme.

XMRig

Başlangıçta kripto para birimi Monero’ya (XMR) yönelik açık kaynaklı bir CPU madenciliği yazılımı olan XMRig, ele geçirildi ve kötü amaçlı yazılımın içine yerleştirildi.

XMRig’in değiştirilmiş versiyonu, sistemin CPU kullanımına bağlı olarak madencilik yoğunluğunu gizlice ayarlamak için tasarlandı. Bu kurnaz uyarlama, kullanıcıları varlığı konusunda uyarabilecek yüksek kaynak tüketiminin olağan belirtilerini önlediği için tespitten kaçmasına olanak tanıyor.

Karanlık Kapı

Bu sırada, Karanlık KapıÇok yönlü bir kötü amaçlı yazılım yükleyicisi olan XMRig’in güvenliği ihlal edilmiş sürümü de dahil olmak üzere kripto madenciliği yüklerini çalıştırdığı tespit edildi.

DarkGate, virüslü makinelerde sistem düzeyinde ayrıcalıklar kazanma yeteneği nedeniyle sinsidir. Kalıcılığı korumak için rootkit benzeri özellikler kullanır, bu da kaldırılmasını zorlaştırır.

DarkGate tarafından sürekli çalışmayı sağlamak için kullanılan teknikler arasında Windows Başlangıç klasöründeki bir LNK dosyasından başlatma, kayıt defteri anahtarlarını LNK dosyasıyla birlikte çalışacak şekilde değiştirme veya yapılandırma ayarlarına göre değişen bir DLL dosyası kullanma yer alır.

ANY.RUN’da Kripto Kötü Amaçlı Yazılımları Analiz Etme

ANY.RUN, etkileşimli kötü amaçlı yazılım sanal alanları aracılığıyla kripto kötü amaçlı yazılımları analiz etmek için son teknoloji bir çözüm sunar. Bu teknoloji, spam filtrelerinin otomatik olarak analize gönderebileceği şüpheli dosyaların ayrıntılı olarak incelenmesine olanak tanır.

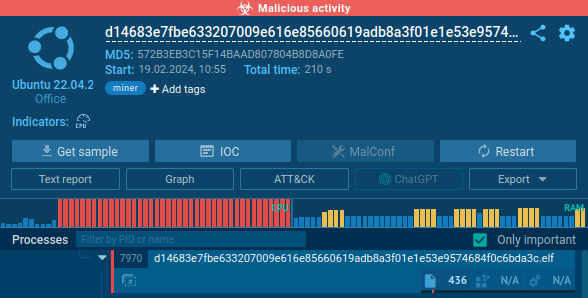

İçinde son teknik analizANY.RUN, gelişmiş tespit yeteneklerini kullanarak bir kripto madencisini başarıyla tespit etti ve platformunun artan kripto-kötü amaçlı yazılım tehdidiyle mücadeledeki etkinliğini vurguladı.

Tespit öncelikle madencinin ağ faaliyetine dayanıyordu; bu, ANY.RUN’un manuel soruşturma süreçlerini atlamasına ve doğrudan Uzlaşma Göstergelerini (IOC’ler) toplamaya devam etmesine olanak sağladı.

Kripto madencisi etkinleştirildiğinde, kötü niyetli faaliyetin açık işaretlerini sergiledi. Sistemin CPU kullanımı, başlatma sonrasında maksimum seviyeye çıktı ve RAM kullanımında da önemli bir artış görüldü.

Bu tür anormal davranışlar, özellikle madencinin aşırı ağ etkinliğiyle birleştiğinde sistemin tehlikeye girdiğini gösterir.

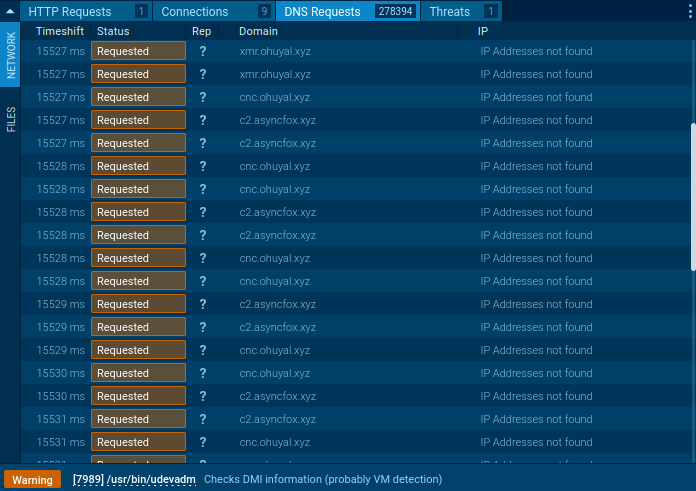

İnanılmaz bir ağ istismarı sergileyen madenci, dört dakikadan kısa bir sürede alan adları oluşturmak için neredeyse 300.000 DNS isteği gönderdi. Bu düzeydeki ağ etkinliği son derece sıra dışıdır ve yasal yazılım operasyonlarının sınırlarını çok aşmaktadır, bu da kuruluşun kötü niyetli doğasını daha da doğrulamaktadır.

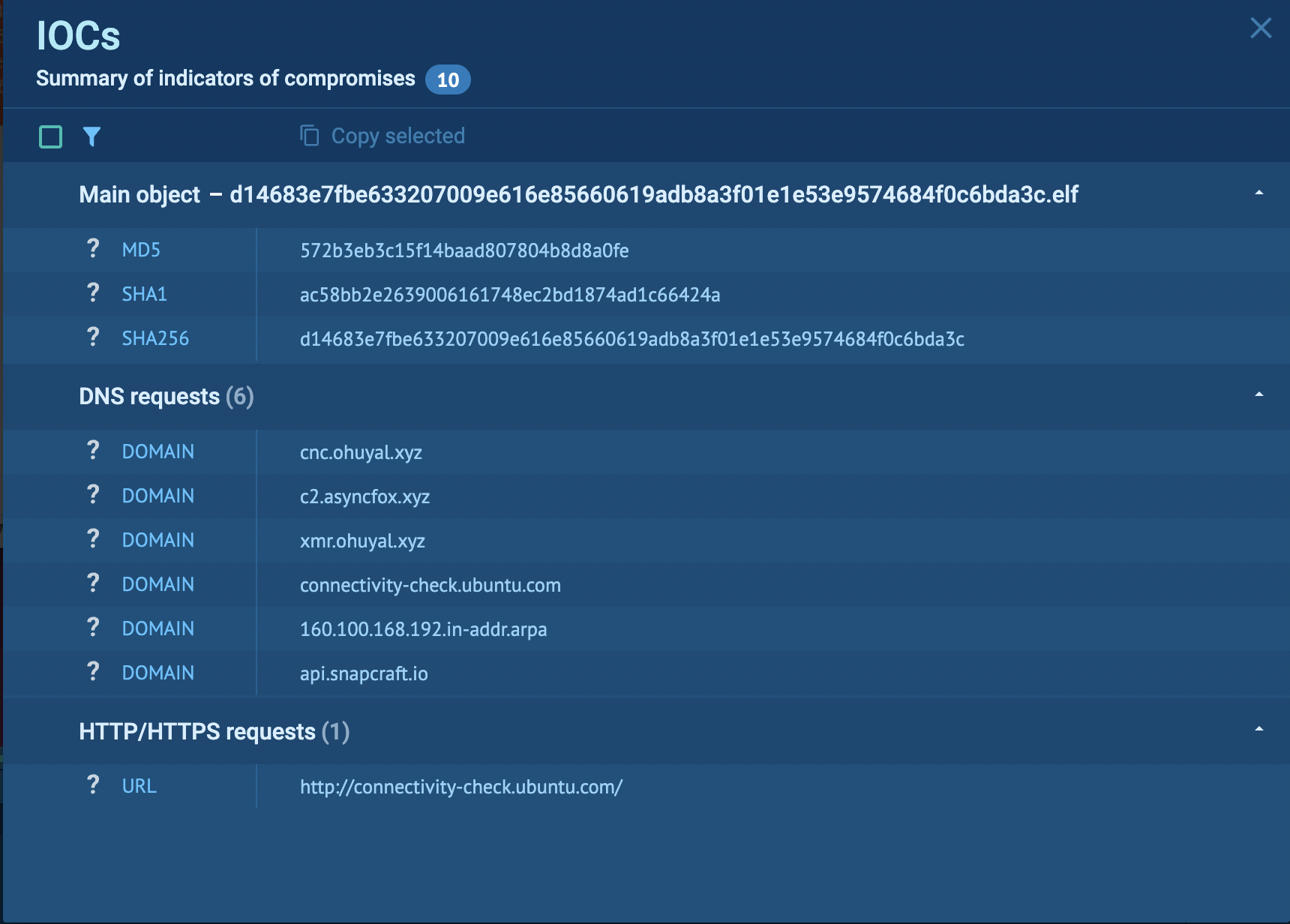

ANY.RUN’un kapsamlı analizi, bir kripto madencisinin varlığını ortaya koydu ve önemli IOC’lerin hızlı bir şekilde toplanmasını mümkün kıldı. Bu göstergeler, Güvenlik Bilgileri ve Olay Yönetimi (SIEM) ve Web Uygulaması Güvenlik Duvarı (WAF) sistemlerini bu tehdide karşı koruma sağlayacak şekilde yapılandırmak için hayati öneme sahiptir.

ANY.RUN’un kripto kötü amaçlı yazılımları bu kadar hassas bir şekilde tespit etme ve analiz etme yeteneği, günümüzün dijital ortamında gelişmiş siber güvenlik çözümlerinin öneminin altını çiziyor.

Kripto kötü amaçlı yazılımları gelişmeye devam ettikçe, ANY.RUN gibi platformlar bu sessiz ama önemli tehditleri tanımlamak ve azaltmak, dijital varlıkları korumak ve sistem bütünlüğünü sürdürmek için hayati öneme sahiptir.

Kullanıcılar bu dosyaları manuel olarak analiz edebilir veya örnekleri doğrudan API aracılığıyla gönderebilir. Kullanıcılar, korumalı alan raporlarını analiz ederek, Tehlike Göstergelerini (IOC’ler) toplayabilir ve güvenlik sistemlerini, kripto kötü amaçlı yazılım saldırılarını etkili bir şekilde savuşturacak şekilde yapılandırabilir.

Önleme

Kripto-kötü amaçlı yazılımlara karşı korunmak için, HERHANGİ BİR ÇALIŞMA Siber güvenlik konusunda en iyi uygulamalara dikkat ve bağlılığın bir kombinasyonunu önerir. Bu, yazılım indirirken ve web sitelerini ziyaret ederken dikkatli olmayı, sistemleri güncel tutmayı ve saygın antivirüs çözümlerini kullanmayı içerir.

CPU kullanımındaki olağandışı ani artışların izlenmesi aynı zamanda enfeksiyona karşı erken uyarı işareti olarak da hizmet verebilir ve kullanıcıların potansiyel hasarı azaltmak için hızlı bir şekilde harekete geçmesine olanak tanır.

Kripto-Kötü Amaçlı Yazılım Saldırılarını Önleyin

EDR sistem yapılandırması: EDR sizi standart olmayan programların olağandışı CPU/GPU ve bellek kullanımına karşı uyarabilir.

Ayrıca, özellikle tanınmış kripto madenciliği havuzu adreslerine bağlanan tuhaf süreç yürütmeleri için de geçerlidir.

Şunu kullanın: Tehdit İstihbaratı araması. TIP ve SIEM sistemlerini kripto-kötü amaçlı yazılım göstergeleriyle (IP’ler, alanlar ve dosya karmaları) güncellemek için gerçek zamanlı tehdit bilgilerini kullanın.

E-posta filtrelerini ayarlayın. Yürütülebilir dosyaları, komut dosyalarını ve makroyla doldurulmuş e-posta eklerini engelleyin. Şüpheli dosyaları otomatik olarak manuel incelemeye gönderin.

Örnekleri ANY.RUN gibi Etkileşimli Kötü Amaçlı Yazılım Korumalı Alanlarıyla analiz edin. API veya bilet yoluyla kapsamlı analiz için şüpheli spam filtresiyle algılanan dosyaları otomatik olarak ANY.RUN’a gönderin. IOC’ler ve güvenlik sistemi yapılandırması için korumalı alan raporlarını analiz edin.

ANY.RUN kimdir?

Dijital dünya gelişmeye devam ettikçe, kripto-kötü amaçlı yazılım tehdidi daha da büyüyor ve ANY.RUN tarafından sağlanan öngörüler ve araçlar her zamankinden daha önemli hale geliyor.

Kapsamlı analizleri ve yenilikçi sanal alan teknolojisi sayesinde ANY.RUN, kullanıcılara kripto-kötü amaçlı yazılımların sessiz ama önemli tehdidini anlama ve bunlara karşı savunma yapma gücü verir.

ANY.RUN’un kripto-kötü amaçlı yazılım analizi ve platformunun bu tehditle mücadelede nasıl yardımcı olabileceği hakkında daha fazla bilgi için şu adrese erişebilirsiniz: ANY.RUN sanal alan platformu ücretsiz.

Olayları araştırmak ve tehdit analizini kolaylaştırmak için SOC ve DFIR ekiplerinden iseniz. ANY.RUN’un tüm özelliklerini 14 gün boyunca sıfır maliyetle deneyin ücretsiz deneme.