Konfety Android kötü amaçlı yazılımın yeni bir varyantı, arızalı bir fermuar yapısı ile birlikte, analiz ve algılamadan kaçınmasına izin veren diğer gizleme yöntemleriyle ortaya çıktı.

Konfety meşru bir uygulama olarak poz veriyor, Google Play’de mevcut zararsız ürünleri taklit ediyor, ancak vaat edilen işlevlerin hiçbirine sahip değil.

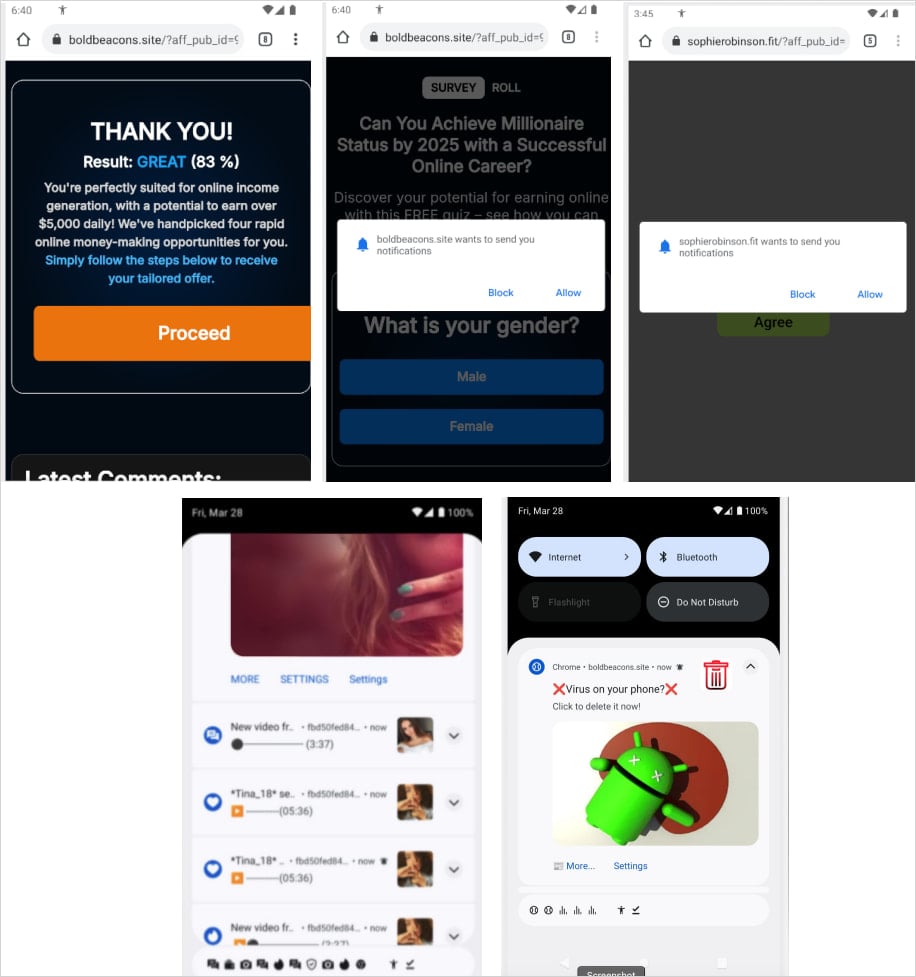

Kötü amaçlı yazılımın yetenekleri, kullanıcıları kötü amaçlı sitelere yeniden yönlendirmeyi, istenmeyen uygulama yüklemelerini ve sahte tarayıcı bildirimlerini içerir.

Bunun yerine, Caramelads SDK’yı kullanarak gizli reklamlar getirir ve oluşturur ve yüklü uygulamalar, ağ yapılandırması ve sistem bilgileri gibi bilgileri püskürtür.

Kaynak: Zimperium

Konfety bir casus yazılım veya sıçan aracı olmasa da, APK’nın içinde, androidmanifest dosyasında bildirilen gizli hizmetleri içeren şifre çözülmüş ve çalışma zamanında yüklü şifreli ikincil DEX dosyası içerir.

Bu, ek modüllerin dinamik olarak takılması için kapıyı açık bırakır, böylece mevcut enfeksiyonlara daha tehlikeli yeteneklerin verilmesine izin verir.

Kaçma Taktikleri

Mobil güvenlik platformundaki araştırmacılar Zimperium, en son Konfety varyantını keşfetti ve analiz etti ve kötü amaçlı yazılımın gerçek doğasını ve aktivitesini gizlemek için çeşitli yöntemler kullandığını bildirdi.

Konfety Pileleri Kurbanları, meşru uygulamaların adını ve markalaşmasını kopyalayarak yüklemeye çalışır ve Google Play’de mevcuttur ve üçüncü taraf mağazalar aracılığıyla dağıtılır – insandaki araştırmacıların “Evil Twin” veya “Decoy Twin” adlı araştırmacılar.

Kötü amaçlı yazılım operatörleri üçüncü taraf uygulama mağazalarında tanıtıyor.

Bu pazar yerleri genellikle kullanıcıların premium uygulamaların “ücretsiz” varyantlarını aradıkları yerdir, çünkü Google izlemeden kaçınmak, artık desteklenmeyen veya Google Hizmetlerine erişimi olmayan bir Android cihaza sahip olmak istiyorlar.

Kötü niyetli mantığın çalışma zamanında yüklenen şifreli bir DEX dosyasında gizlendiği dinamik kod yüklemesi, Konfety’nin kullandığı bir başka etkili gizleme ve kaçırma mekanizmasıdır.

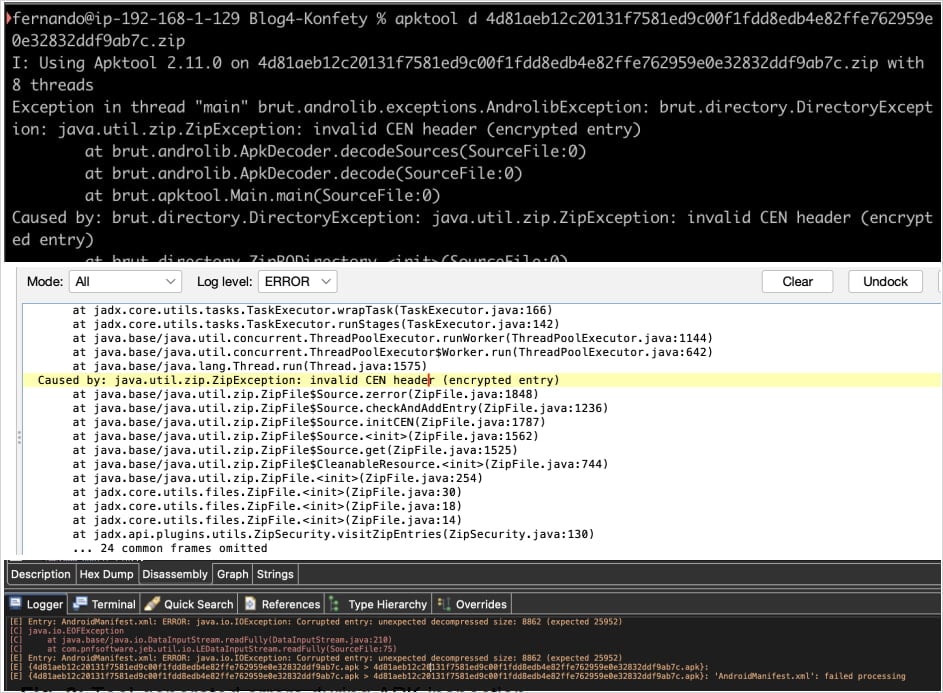

Konfety’deki bir başka nadir anti-analiz stratejisi, APK dosyalarını statik analizi ve ters mühendislik araçlarını karıştıracak veya kıracak şekilde manipüle etmektir.

İlk olarak, APK genel amaçlı bit bayrağını ‘Bit 0’a ayarlar ve dosyanın şifrelendiğine işaret eder. Bu, dosyayı incelemeye çalışırken, APK’nın içeriğine erişimi engelleyerek veya geciktirmeye çalışırken yanlış şifre istemlerini tetikler.

İkincisi, APK’daki kritik dosyalar, Apktool ve JADX gibi analiz araçları tarafından desteklenmeyen ve ayrıştırma hatasına neden olan BZIP Sıkıştırma (0x000C) kullanılarak bildirilir.

Kaynak: Zimperium

Bu arada, Android bildirilen yöntemini yok sayar ve kararlılığı korumak için varsayılan işlemeye geri döner ve kötü amaçlı uygulamanın cihaza sorunsuz bir şekilde yüklemesine ve çalıştırmasına izin verir.

Kurulumdan sonra Konfety, uygulama simgesini ve adını gizler ve kurbanın bölgesine göre davranışı değiştirmek için coğrafi olarak kullanır.

Sıkıştırma tabanlı gizleme, Nisan 2024’ten Soumnibot kötü amaçlı yazılım üzerine bir Kaspersky raporunda vurgulandığı gibi, Android kötü amaçlı yazılımlarda geçmişte gözlenmiştir.

Bu durumda, Soumnibot AndroidManifest.xml’de geçersiz bir sıkıştırma yöntemi ilan etti, sahte bir dosya boyutu ve veri kaplaması ve çok büyük ad alanı dizelerine sahip karışık analiz araçları ilan etti.

Genellikle üçüncü taraf Android uygulama mağazalarından APK dosyalarını yüklemekten ve yalnızca tanıdığınız yayıncılardan güven yazılımı yapmaktan kaçınmanız önerilir.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.