Fidye yazılımı çeteleri artık saldırganların savunmasız Veeam Backup & Replication (VBR) sunucularında uzaktan kod yürütme (RCE) elde etmesine olanak tanıyan kritik bir güvenlik açığından yararlanıyor.

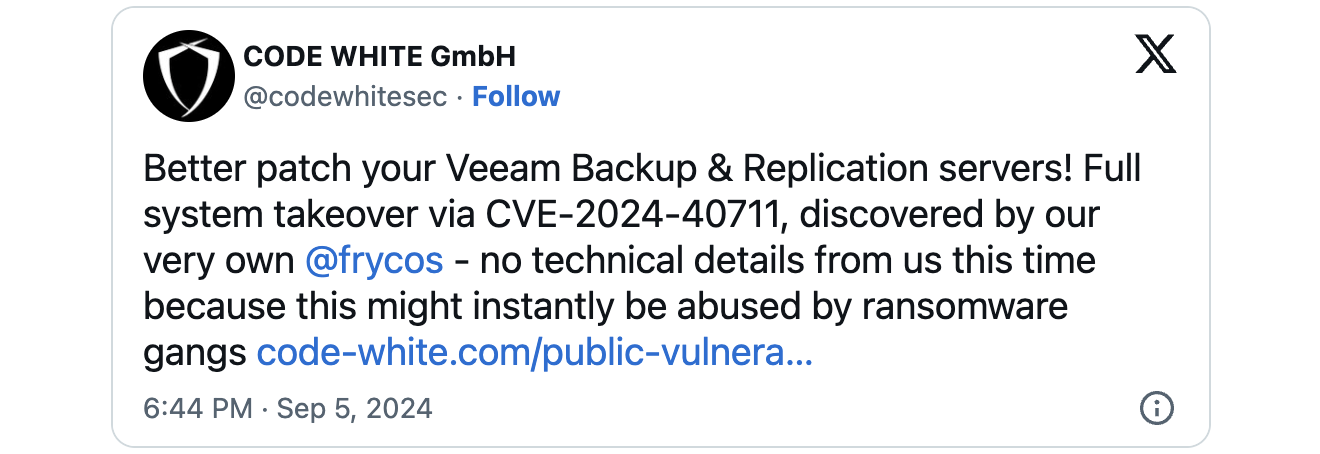

Code White güvenlik araştırmacısı Florian Hauser, şu anda CVE-2024-40711 olarak izlenen güvenlik açığının, kimliği doğrulanmamış tehdit aktörlerinin düşük karmaşıklıktaki saldırılarda yararlanabileceği güvenilmeyen veri zayıflığının seri durumdan çıkarılmasından kaynaklandığını buldu.

Veeam bu güvenlik açığını açıkladı ve güvenlik güncellemelerini 4 Eylül’de yayınladı; watchTowr Labs ise 9 Eylül’de teknik bir analiz yayınladı. Ancak watchTowr Labs, yöneticilere sunucularını güvence altına almaları için yeterli zaman vermek amacıyla kavram kanıtlama yararlanma kodunun yayınlanmasını 15 Eylül’e kadar erteledi.

Gecikmenin nedeni, işletmelerin sanal, fiziksel ve bulut makinelerini yedeklemek, geri yüklemek ve çoğaltmak için Veeam’in VBR yazılımını veri koruma ve olağanüstü durum kurtarma çözümü olarak kullanmasıydı.

Bu, onu bir şirketin yedekleme verilerine hızlı erişim isteyen kötü niyetli aktörler için çok popüler bir hedef haline getiriyor.

Sophos X-Ops olay müdahale ekiplerinin geçen ay tespit ettiği gibi, CVE-2024-40711 RCE kusuru hızlı bir şekilde tespit edildi ve Akira ve Fog fidye yazılımı saldırılarında, yerel Yöneticilere bir “nokta” yerel hesap eklemek için önceden güvenliği ihlal edilmiş kimlik bilgileriyle birlikte kullanıldı. ve Uzak Masaüstü Kullanıcıları grupları.

Sophos X-Ops, “Bir durumda, saldırganlar Fog fidye yazılımını düşürdü. Aynı zaman dilimindeki başka bir saldırı da Akira fidye yazılımını dağıtmaya çalıştı. 4 vakanın tamamındaki göstergeler daha önceki Akira ve Fog fidye yazılımı saldırılarıyla örtüşüyor” dedi.

“Bu vakaların her birinde, saldırganlar ilk olarak hedeflere, çok faktörlü kimlik doğrulamanın etkinleştirilmediği, güvenliği ihlal edilmiş VPN ağ geçitlerini kullanarak erişti. Bu VPN’lerden bazıları, desteklenmeyen yazılım sürümlerini çalıştırıyordu.

“Fog fidye yazılımı olayında, saldırgan bunu korumasız bir Hyper-V sunucusuna yerleştirdi ve ardından veri sızdırmak için rclone yardımcı programını kullandı.”

Fidye yazılımı saldırılarında hedeflenen ilk Veeam kusuru değil

Geçtiğimiz yıl 7 Mart 2023’te Veeam, Yedekleme ve Çoğaltma yazılımında (CVE-2023-27532) yedekleme altyapısı ana bilgisayarlarını ihlal etmek için kullanılabilecek yüksek önemdeki bir güvenlik açığını da yamaladı.

Haftalar sonra, Mart ayı sonlarında, Finlandiyalı siber güvenlik ve gizlilik şirketi WithSecure, Conti, REvil, Maze, Egregor ve BlackBasta fidye yazılımı operasyonlarıyla olan bağlantılarıyla bilinen, finansal motivasyonlu FIN7 tehdit grubuyla bağlantılı saldırılarda kullanılan CVE-2023-27532 açıklarını tespit etti. .

Aylar sonra aynı Veeam VBR açığı, ABD’nin kritik altyapısına ve Latin Amerika BT şirketlerine yönelik Küba fidye yazılımı saldırılarında da kullanıldı.

Veeam, ürünlerinin dünya çapında 550.000’den fazla müşterisi tarafından kullanıldığını ve bunların arasında Global 2.000 şirketin en az %74’ünün bulunduğunu söylüyor.