MOVEit Yönetilen Dosya Aktarımı platformundaki sıfırıncı gün güvenlik açıkları aracılığıyla şirketlere ve devlet kurumlarına yönelik yaygın saldırılar, Cl0p fidye yazılımı grubuna kötü bir ün kazandırdı.

CalPERS emeklilik fonuna yatırım yapan milyonlarca işçiye ilişkin kişisel veriler, BBC ve British Airways’teki 100.000’den fazla çalışandan alınan çalışan bilgileri, ABD Enerji Bakanlığı’ndan alınan hassas veriler ve kişisel bilgiler dahil olmak üzere etkilenen verilerin listesi büyümeye devam ediyor. Nova Scotia vatandaşları.

Bir siber güvenlik ve uygunluk hizmetleri firması olan Exabeam’in güvenlik araştırmaları direktörü Steve Povolny, saldırının yaygın etkisinin grubun teknik yetenekleri hakkında çok şey söylediğini söylüyor.

“Bu büyük tehdit aktörlerinde, özellikle de fidye yazılımı çetelerinde gördüğüm değişim, [is that] iyi finanse ediliyorlar, iyi kaynaklara sahipler, büyük organizasyonları var ve artık GitHub’da sıfır gün bulamıyorlar” diyor. “Bunlar dikkatli, adanmış, planlanmış saldırılar. çok sessiz ve sonra aynı anda çok yüksek sesle.”

Taktikler değiştiğinden, herhangi bir saldırının arkasındaki düşmanı gösteren teknik göstergeleri belirlemek her zaman zordur. Aşağıdaki göstergeler, kuruluşlara Cl0p grubunun MOVEit dosya aktarım yardımcı programlarındaki güvenlik açıklarından yararlanıp yararlanmadığını ve ağda bulunup bulunmadığını araştırmak için bir başlangıç noktası sağlar.

MOVEit Saldırısı: ‘Human2’ Parmak İzi

Cl0p’nin arkasındaki grup, Ocak ayında GoAnywhere MFT (CVE-2023-0669) ve Mayıs sonu ve Haziran başında MOVEit yönetilen dosya aktarım platformları (CVE-2023-34362) gibi dosya aktarım hizmetlerinde bir dizi güvenlik açığı kullanmıştır.

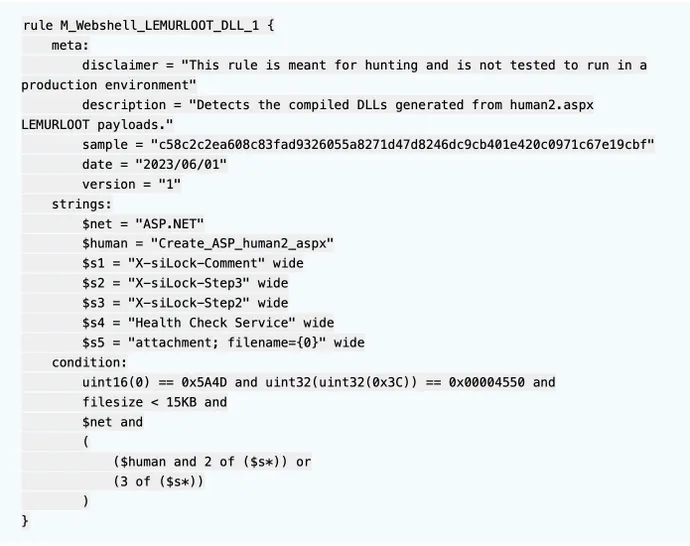

Saldırganlar başlangıçta “” adını kullanarak LEMURLOOT adlı bir Web kabuğu yüklediler.insan2.aspx” ve başlık alanı ” olarak ayarlanmış şekilde HTTP istekleri aracılığıyla gönderilen komutları kullandıX-siLock-Yorum“. Cybersecurity and Infrastructure Security Agency’nin tavsiyesi ayrıca bir MOVEit ihlalini tespit etmek için dört YARA kuralı içerir.

Saldırı, kalıcılık için ilişkili veritabanlarındaki yönetici hesaplarını da geride bırakır — Web sunucusu tamamen yeniden yüklenmiş olsa bile, saldırganlar güvenlik açıklarını yeniden canlandırabilir. ile “activesessions” veritabanındaki oturumlar Zaman Aşımı = “9999” veya Kullanıcı veritabanındaki kullanıcılar ile İzin = ’30’ ve Silinmiş = ‘0’ CrowdStrike’a göre saldırgan faaliyetini gösterebilir.

Bununla birlikte, MOVEit saldırısının ayırt edici özelliklerinden biri, arkasında tipik olarak birkaç teknik gösterge bırakmasıdır. Güvenlik açığı yönetimine sahip bir güvenlik yöneticisi olan Caitlin Condon, MOVEit tarafından yönetilen dosya aktarım yazılımına yönelik Cl0p saldırısının genişletilmiş başarısı ve uzlaşma göstergelerini bulmanın zorluğu, ürün satıcılarının adli açıdan faydalı günlük kaydının kullanılabilir olmasını sağlamak için ek çaba harcaması gerektiğini gösteriyor. firma Rapid7.

“Burada çok fazla iz var – takip edilecek çok şey var” diyor. “Genellikle, güvenlik açığını gidermek ve tehdit unsuru erişimini ortadan kaldırmak isteyen birçok şirket, uygulamayı tamamen siliyor ve bu, kanıtları da silecek.”

Cl0p Fidye Yazılımının Belirtileri

Bir saldırı sırasında bir noktada, Cl0p grubu muhtemelen aynı adlı fidye yazılımını dağıtacaktır. Başlangıçta, kötü amaçlı yazılım kimlik avı saldırıları yoluyla yüklendi, ancak giderek artan sayıda saldırı, genellikle dosya aktarımı veya yönetim yazılımındaki yeni veya yakın tarihli güvenlik açıklarından yararlanarak büyük kuruluşları hedef alıyor.

Tipik olarak grup, güvenlik yazılımı tarafından tespit edilmekten kaçınmak için meşru kod imzalama sertifikaları kullanır. Geçmişte, örneğin, Cl0p fidye yazılımı yükleyicisi, bir rapora göre ya 12 Şubat 2021 Cuma tarihli Corsair Software Solution Inc. sertifikasını ya da 25 Aralık 2020 Cuma tarihli Insite Software Inc. sertifikasını kullandı. Palo Alto Networks tarafından yayınlanan teknik danışmanlık.

Saldırganlar, yedekleme programları ve güvenlik çözümlerine ait olanlar da dahil olmak üzere çeşitli sistem işlemlerini de durduracaktır.

Yürütmenin ardından Cl0p fidye yazılımı kurbanın dosyalarına çeşitli uzantılar ekler. .klop, .CIIp, .CllpVe .C_L_O_P. İdeal olarak, şirketler fidye yazılımını nokta dosyalarının şifresi çözülmeden önce tespit etmek ister.

Siber tehdit uzmanlarına göre, tüm teknik göstergelerde olduğu gibi, statik imzaların kullanımı sınırlıdır, çünkü saldırganlar genellikle sabit kurallara dayalı algılamayı atlatmanın bir yolu olarak yöntemlerini özelleştirir.

Diğer İşaretler: Truebot ve Raspberry Robin

Cl0p grubunun diğer yaygın teknik göstergeleri, uzlaşmalarını genişletmek için kullandıkları yardımcı araçlar veya ilk erişim elde etmeleri için alternatif yollar.

Örneğin, Truebot indiricisi, genellikle bir Cl0p enfeksiyonuna yol açan ve Silence grubuyla bağlantılı popüler bir aracı yüktür. Cisco’nun Talos grubu tarafından yapılan bir analize göre, Truebot genellikle Cobalt Strike ve/veya Grace downloader kötü amaçlı yazılımlarının yüklenmesine yol açıyor. Hırsızlık için, Teleport olarak bilinen özel bir araç da yaygın olarak kullanılır.

Silence, Raspberry Robin olarak bilinen USB sürücüler aracılığıyla ve bazen de grubu Lace Tempest olarak yeni taksonomisi altında izleyen Microsoft’a göre üçüncü taraf yükleme başına ödeme hizmeti aracılığıyla iletilen bir solucan kullandı. Nisan ayı itibarıyla Microsoft, Raspberry Robin’in yaklaşık 1.000 kuruluşta yaklaşık 3.000 cihaz tarafından görüldüğünü ve hemen ardından Lace Tempest daha fazla sistemi tehlikeye atmaya çalışırken Truebot ve/veya Cobalt Strike’ın takip edildiğini kaydetti.

Microsoft’a göre Raspberry Robin enfeksiyonları, otomatik çalıştırmayı veya bir USB sürücüsü takıldıktan sonra kodun yürütülmesini önlemek için Grup İlkesi veya kayıt defteri ayarları kullanılarak durdurulabilir.

Son olarak, NCC Group’un FOX-IT güvenlik hizmetleri grubunda kıdemli bir tehdit istihbarat analisti olan Mike Stokkel, şirketlerin her zaman, özellikle Cl0p grubu tarafından kullanıldığı bilinen altyapıya büyük miktarda verinin sızdırıldığına dair işaretler araması gerektiğini söylüyor.

“Standart güvenlik ölçümleri, örneğin, [endpoint detection and response] MOVEit sistemindeki veya GoAnywhere sistemindeki dosya aktarım uygulamalarıyla ilgili çözümler” diyor. “Bir ağ sensörü kullanmak ve giden giden ağ trafiğini izlemek de yardımcı olabilir. Ağınızın dışına çıkan 600 gigabayt gördüğünüzde, bu büyük bir anormalliktir.”