Günümüzün siber güvenlik ortamında, gelişen tehditler, modern tehditlerin karmaşıklığına uygun güvenlik çözümleri gerektirir. İşletmeler gelişen teknolojileri hızla benimsedikçe siber saldırılara maruz kalma oranları da artıyor. Bu riskleri azaltmak için siber güvenlik ekiplerinin dijital ekosistemlerini etkili bir şekilde korumaya yönelik uyarlanabilir ve kapsamlı araçlara ihtiyacı var.

Güvenlik Bilgileri ve Olay Yönetimi (SIEM) ve Genişletilmiş Tespit ve Yanıt (XDR) platformları, birçok kuruluşun siber güvenlik stratejilerinde önemli bir rol oynamaktadır.

Bu araçlar, ortaya çıkan siber tehditleri etkili bir şekilde ele almak için tasarlanmış güçlü görünürlük, gerçek zamanlı izleme, tehdit avcılığı ve otomatik yanıt yetenekleri sağlar.

SIEM ve XDR’nin modern güvenlikteki rolü

Güvenlik Bilgileri ve Olay Yönetimi (SIEM) ve Genişletilmiş Tespit ve Yanıt (XDR), kapsamlı güvenlik stratejilerinin ayrılmaz bir parçası haline geldi. Bu teknolojiler, bir kuruluşun altyapısında gerçek zamanlı görünürlük, tehdit tespiti ve olaylara müdahale etmek için birlikte çalışarak giderek daha karmaşık hale gelen siber tehditlere karşı yeterli koruma sağlamaya yardımcı olur.

SIEM çözümleri, modern siber güvenlik çerçevelerinin önemli bir bileşenidir. Güvenlik olaylarını ve şüpheli davranışları tespit etmek için güvenlik duvarları, sunucular, uç noktalar ve uygulamalar dahil olmak üzere çeşitli kaynaklardan günlük verilerini toplar ve analiz ederler.

Güvenlik ekipleri, günlük verilerini toplayıp analiz ederek kalıpları, anormallikleri ve potansiyel tehditleri tanımlayabilir, böylece güvenlik açıklarını operasyonları kesintiye uğratmadan önce tespit edebilirler.

XDR, uç noktalar, bulut ortamları ve ağlar da dahil olmak üzere bir kuruluşun BT altyapısının birden fazla katmanında gelişmiş tehdit algılama ve yanıt sunarak SIEM’in yeteneklerini genişletir. SIEM öncelikle günlük verilerine ve olaylara odaklanırken XDR, potansiyel tehditlere ilişkin daha kapsamlı bir görünüm sağlamak için çeşitli kaynaklardan gelen telemetriyi entegre eder.

Bu entegrasyon, XDR’nin gelişmiş tehditleri tespit etmesine ve yanıt eylemlerini otomatikleştirmesine olanak tanıyarak güvenlik ekiplerinin manuel iş yükünü azaltır.

SIEM ve XDR, tehdit görünürlüğünü artıran, yanıt sürelerini iyileştiren ve modern kuruluşların genel güvenlik duruşunu güçlendiren kapsamlı bir siber savunma mekanizması oluşturur. Açık kaynaklı SIEM ve XDR platformları, ortaya çıkan tehditleri tespit etme yeteneklerini sürekli olarak geliştirmek için topluluk odaklı yeniliklerden yararlanıyor.

Açık kaynak SIEM ve XDR’den yararlanmanın faydaları

Birçok kuruluş geleneksel olarak özel güvenlik çözümleri kullansa da, açık kaynaklı SIEM ve XDR araçları son yıllarda giderek daha yaygın hale geldi. İşte nedeni:

- Maliyet etkinliği: Açık kaynaklı SIEM ve XDR araçları genellikle daha düşük lisans ücretine sahiptir veya hiç lisans ücreti gerektirmez, bu da daha düşük maliyetlerle gelişmiş güvenlik özellikleri sağlar. Bu onları değişen bütçelere sahip kuruluşlar için uygun hale getirebilir.

- Ölçeklenebilirlik: Bu araçlar, kuruluşların artan iş yüklerini yönetmelerine ve BT ortamları büyüdükçe daha fazla uç noktayı izlemelerine olanak tanıyacak şekilde ölçeklendirilecek şekilde tasarlanmıştır.

- Esneklik ve kişiselleştirme: Açık kaynak platformları özelleştirmeye olanak tanıyarak kuruluşların özellikleri ve entegrasyonları kendi özel güvenlik gereksinimlerine ve altyapılarına uyarlamalarına olanak tanır.

- Şeffaflık: Kaynak koduna erişim ile açık kaynak araçları, kuruluşların güvenlik denetimleri yürütmesine ve kod bütünlüğünü doğrulamasına olanak tanıyarak yazılımın güvenilirliği ve uyumluluğu üzerinde daha fazla kontrol sağlar.

Wazuh, bulut ve şirket içi ortamlar için SIEM ve XDR yetenekleri sağlayan ücretsiz, açık kaynaklı bir güvenlik platformudur.

Günlük veri analizi, dosya bütünlüğü izleme, tehdit tespiti, gerçek zamanlı uyarı ve otomatik olay müdahalesi gibi kapsamlı yetenekler sunarak, gelişen siber güvenlik tehditlerine etkili tespit ve müdahale olanağı sağlar.

Wazuh’un ortaya çıkan saldırıları tespit edip yanıt verdiği bazı kullanım durumları şunlardır:

Kötü amaçlı yazılımdan kaçınma stratejileri

Kötü amaçlı yazılım, saldırganların sistemleri tehlikeye atmak ve hassas bilgileri çalmak için kullandığı en yaygın tehditlerden biri olmaya devam ediyor. Wazuh, yöneticileri kötü amaçlı etkinliklerin herhangi bir belirtisini tespit etmek ve bunlara karşı uyarmak için tasarlanmış, kullanıma hazır kural kümelerinden yararlanarak kötü amaçlı yazılım kaçakçılığına karşı savunma sağlar.

Wazuh kural setleri, farklı kötü amaçlı yazılım türleriyle ilişkili çeşitli güvenlik ihlali göstergelerini (IoC’ler) izlemek üzere önceden yapılandırılmıştır. Kullanıcıların, BT ortamlarına özgü belirli etkinlikleri veya tehditleri hedeflemek için özel kurallar ve kod çözücüler oluşturarak algılama yeteneklerini geliştirmelerine olanak tanır.

Bu özel yapılandırmalar, kuruluşların daha özel veya hedefli saldırıları tespit edecek şekilde Wazuh yeteneğine ince ayar yapmasına olanak tanır.

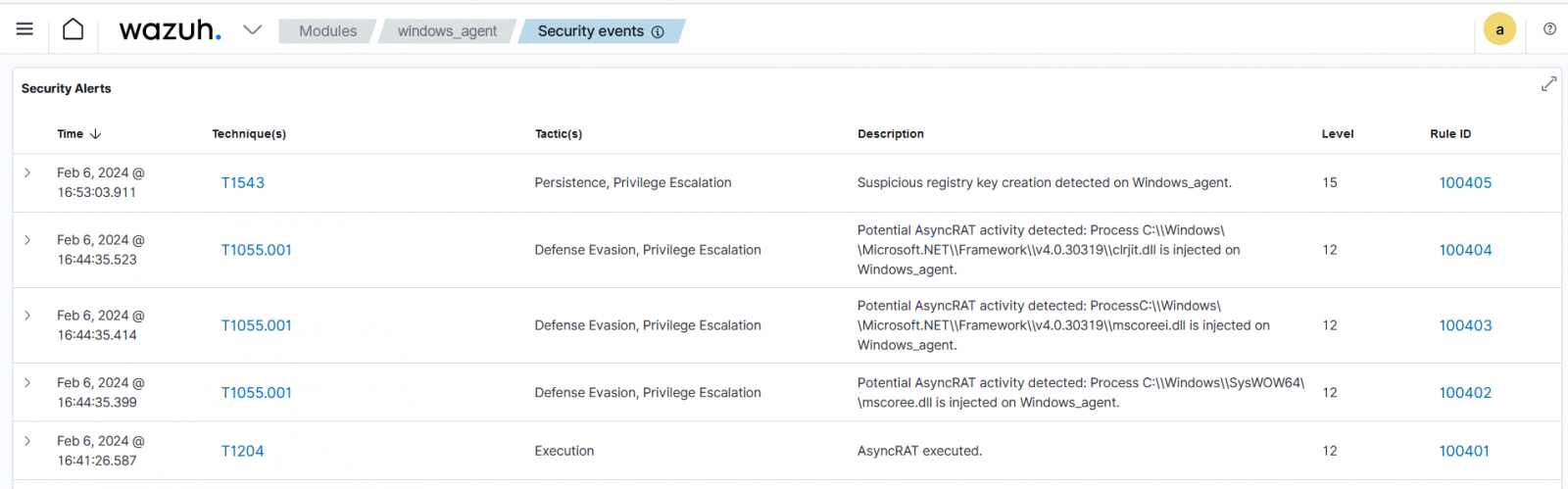

Örneğin, Wazuh’u, saldırganların güvenliği ihlal edilmiş sistemler üzerinde yetkisiz kontrol elde etmek için yaygın olarak kullandığı bir yönetici uzaktan erişim aracı olan AsyncRAT’ı algılayacak şekilde yapılandırabilirsiniz.

Wazuh aracısı, Windows olay kanalından günlükleri toplar ve bunları analiz için Wazuh sunucusuna gönderir. Günlükler, AsyncRAT yürütmesini, ilgili sistem kayıt defteri değişikliklerini ve bu kötü amaçlı yazılımın varlığını gösteren diğer şüpheli etkinlikleri tespit etmek için filtrelenir.

Fidye yazılımı saldırıları

Fidye yazılımı yıkıcı ve yüksek profilli bir siber tehdittir. Başarılı bir fidye yazılımı saldırısı yıkıcı hasarlara neden olabilir ve çoğu zaman önemli mali kayıplara ve kesintilere neden olabilir.

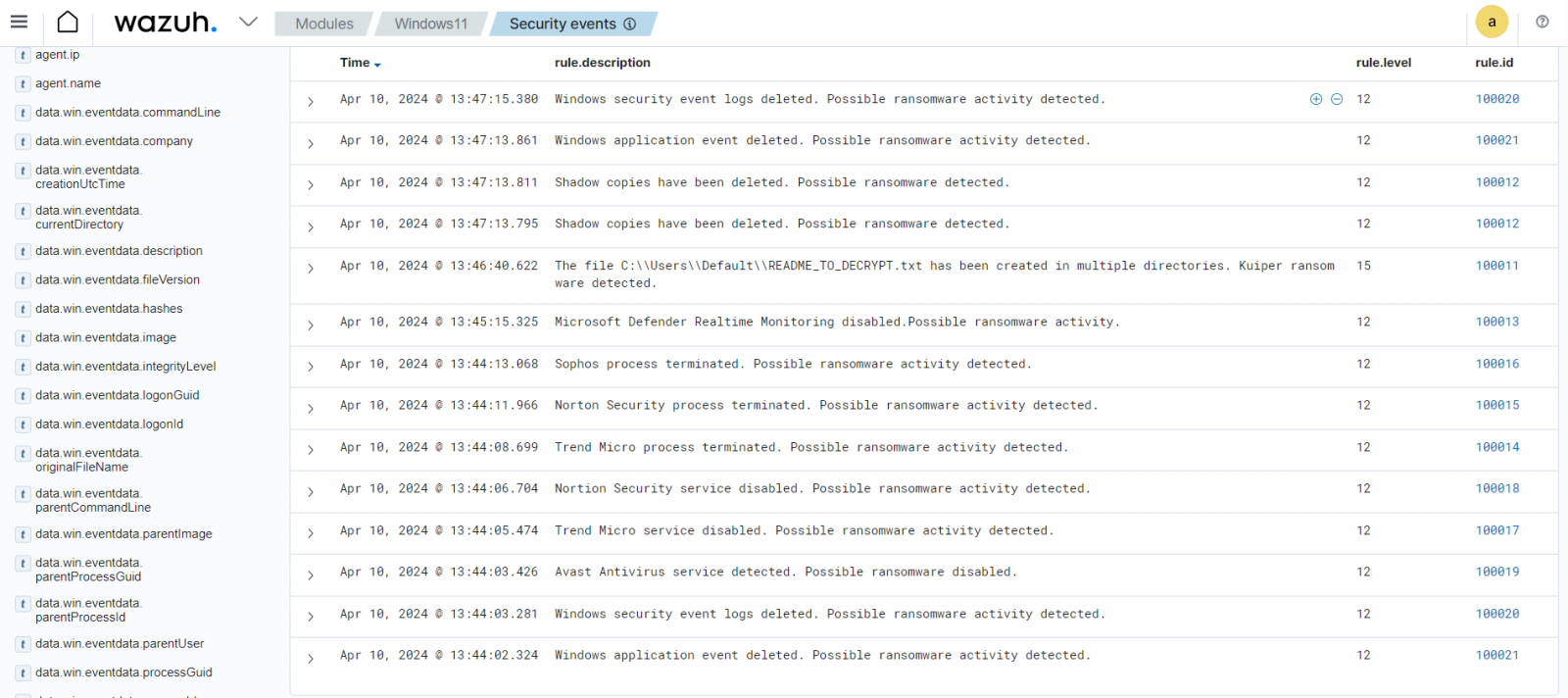

Wazuh, fidye yazılımı saldırılarının erken belirtilerini tespit etmeye yönelik yetenekler sunarak hasarı en aza indirmek için hızlı yanıt verilmesini sağlar. Fidye yazılımı genellikle olağandışı dosya erişim düzenleri, çok sayıda dosyanın şifrelenmesi veya bilinen fidye yazılımı komut ve kontrol (C2) sunucularıyla iletişim gibi çeşitli işaretler gösterir.

Dosya bütünlüğü izleme (FIM) gibi Wazuh yetenekleri, belirli yollarda periyodik taramalar gerçekleştirir ve gerçek zamanlı değişiklikler için Wazuh aracıları içindeki belirli dizinleri izler.

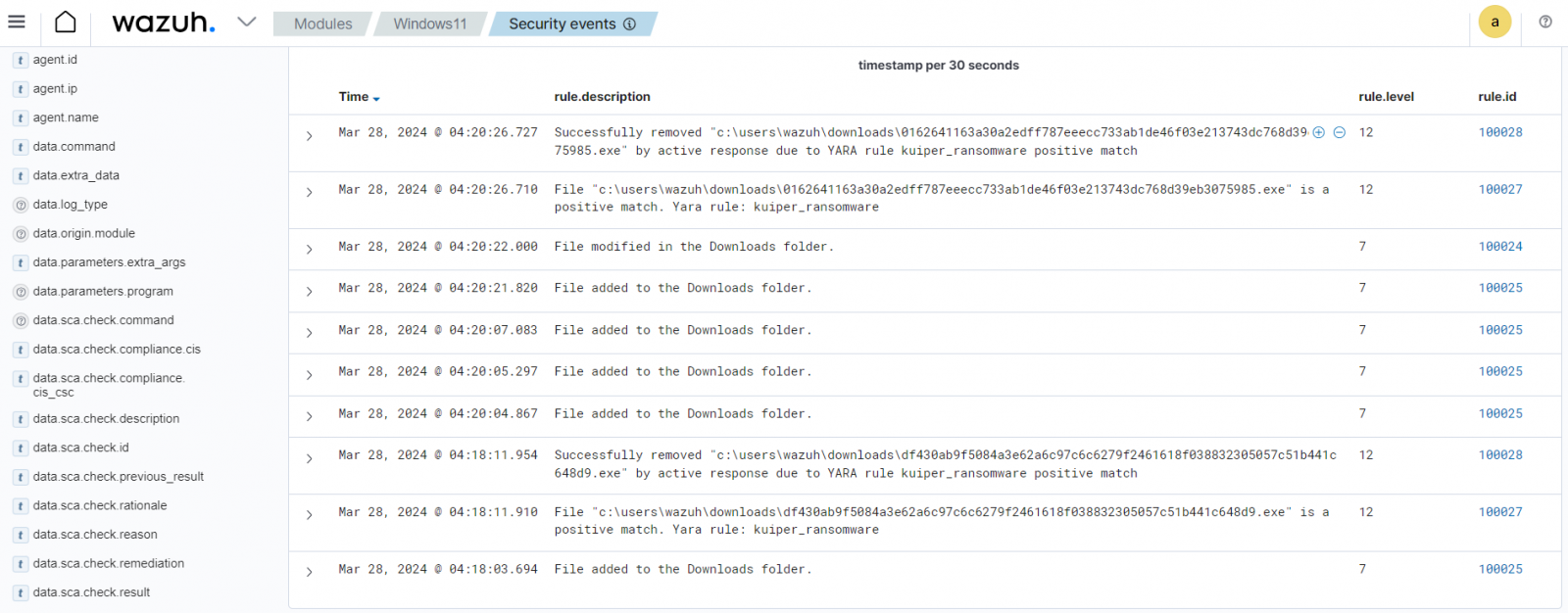

Kuiper fidye yazılımının tespiti ve Wazuh ile yanıtlanması hakkındaki blog yazısı, kullanıcıların izlenen uç noktaları fidye yazılımlarına karşı korumak için Wazuh ve YARA’yı nasıl birleştirebileceklerini gösteriyor.

YARA taramasıyla Wazuh Dosya Bütünlüğü İzleme özelliğinden yararlanan kullanıcılar, izlenen uç noktalarda belirli fidye yazılımı imzaları tespit edildiğinde uyarı alır. Bu, tehditlerin hızlı tanımlanmasını ve bunlara yanıt verilmesini sağlar. İzlenen uç noktadaki etkin yanıt komut dosyası, belirli fidye yazılımı kalıpları açısından eklenen, değiştirilen ve silinen tüm dosyaları kontrol etmek üzere YARA taramalarını tetikler.

Kötü amaçlı bir dosya algılanırsa, komut dosyası otomatik olarak onu kaldırmaya çalışır.

Wazuh’un aktif müdahale özelliği sayesinde fidye yazılımı saldırıları otomatik olarak azaltılabilir.

Karadan Yaşamak saldırıları

Karadan Yaşamak (LOTL) saldırıları, saldırganların kurbanın uç noktasındaki meşru araçları kullanarak kötü amaçlı eylemler gerçekleştirmesini içerir ve bu da tespit edilmesini zorlaştırır.

Yaygın örnekler arasında, kötü amaçlı komutları veya komut dosyalarını yürütmek için PowerShell, Windows Yönetim Araçları (WMI) veya diğer yerel sistem yardımcı programlarının kullanımı yer alır.

LOTL saldırıları genellikle kötü amaçlı yazılımların dağıtılmasını önledikleri için geleneksel tespit yöntemlerinden kaçınır. Wazuh, sistem davranışını izleyerek ve meşru araçların olağandışı kullanımını belirleyerek bu ortaya çıkan tehdidin üstesinden gelir ve bu incelikli etkinliklerin tespit edilmesini sağlar.

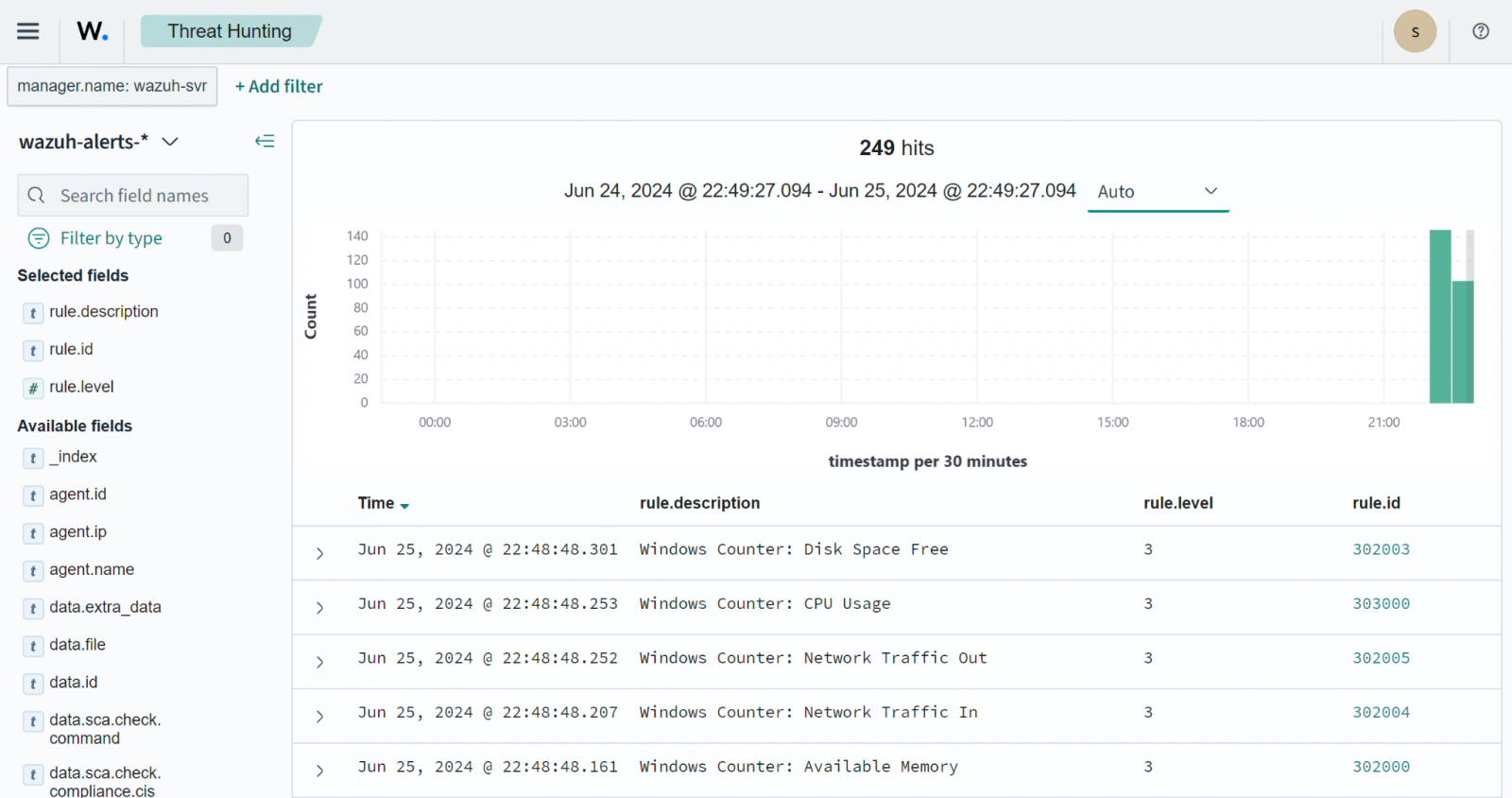

Wazuh, izleyen komut izleme yeteneği sağlarizlenen uç noktalarda yürütülen belirli komutların çıktısıdır. Kullanıcılar, Wazuh’u belirli komutların çıktısı hakkındaki ayrıntıları yakalayacak ve günlüğe kaydedecek şekilde yapılandırabilir, böylece sistem süreçleri tarafından olağandışı kaynak kullanımına ilişkin görünürlük sağlanır.

Windows kaynaklarını Performans Sayaçlarıyla izleyen blog yazısında kullanıcılar, izlenen uç noktalardaki CPU, RAM, disk ve ağ trafiği gibi sistem kaynaklarını izlemek için Wazuh’tan yararlanabilir. Wazuh komut izleme özelliğini kullanarak, izlenen uç noktalarda Get-Counter cmdlet’ini çalıştıracak ve çıktıyı analiz için Wazuh sunucusuna gönderecek şekilde wodle komutlarını yapılandırabilirsiniz.

Güvenlik açığından yararlanma

Yama uygulanmamış güvenlik açıklarından yararlanmak, yetkisiz erişim elde etmek amacıyla güncelliğini kaybetmiş sistemleri veya yazılım kusurlarını hedef alan siber suçlular için yaygın bir saldırı vektörü olmaya devam ediyor. Bu güvenlik açıkları genellikle uzaktan kod yürütme veya kötü amaçlı yazılım yükleme gibi daha sonraki saldırılar için giriş noktası görevi görür.

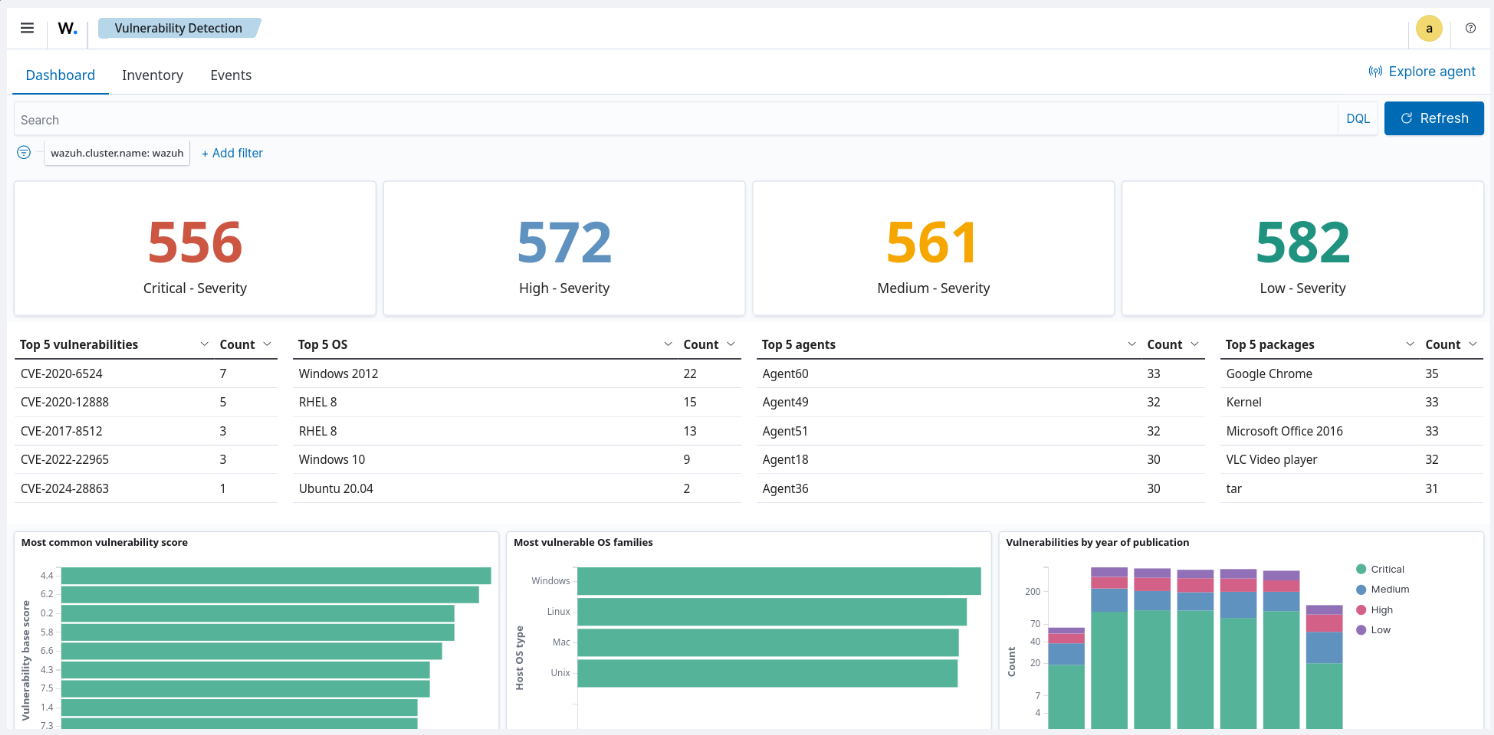

Wazuh, işletim sistemlerini ve uygulamaları izlenen uç noktalardaki güvenlik açıklarına karşı periyodik olarak tarayan bir güvenlik açığı tespit yeteneği sunar. Wazuh Siber Tehdit İstihbaratı (CTI) platformundan, yerel depolardan ve Canonical, Debian, Red Hat, ALAS, Microsoft ve Ulusal Güvenlik Açığı Veritabanı (NVD) gibi harici kaynaklardan gelen verileri kullanır.

Bu, kolay izleme ve analiz için Wazuh kontrol panelinden kolayca erişilebilen ayrıntılı güvenlik açığı raporlarıyla güncelliğini kaybetmiş yazılım paketlerinin tespit edilmesini sağlar.

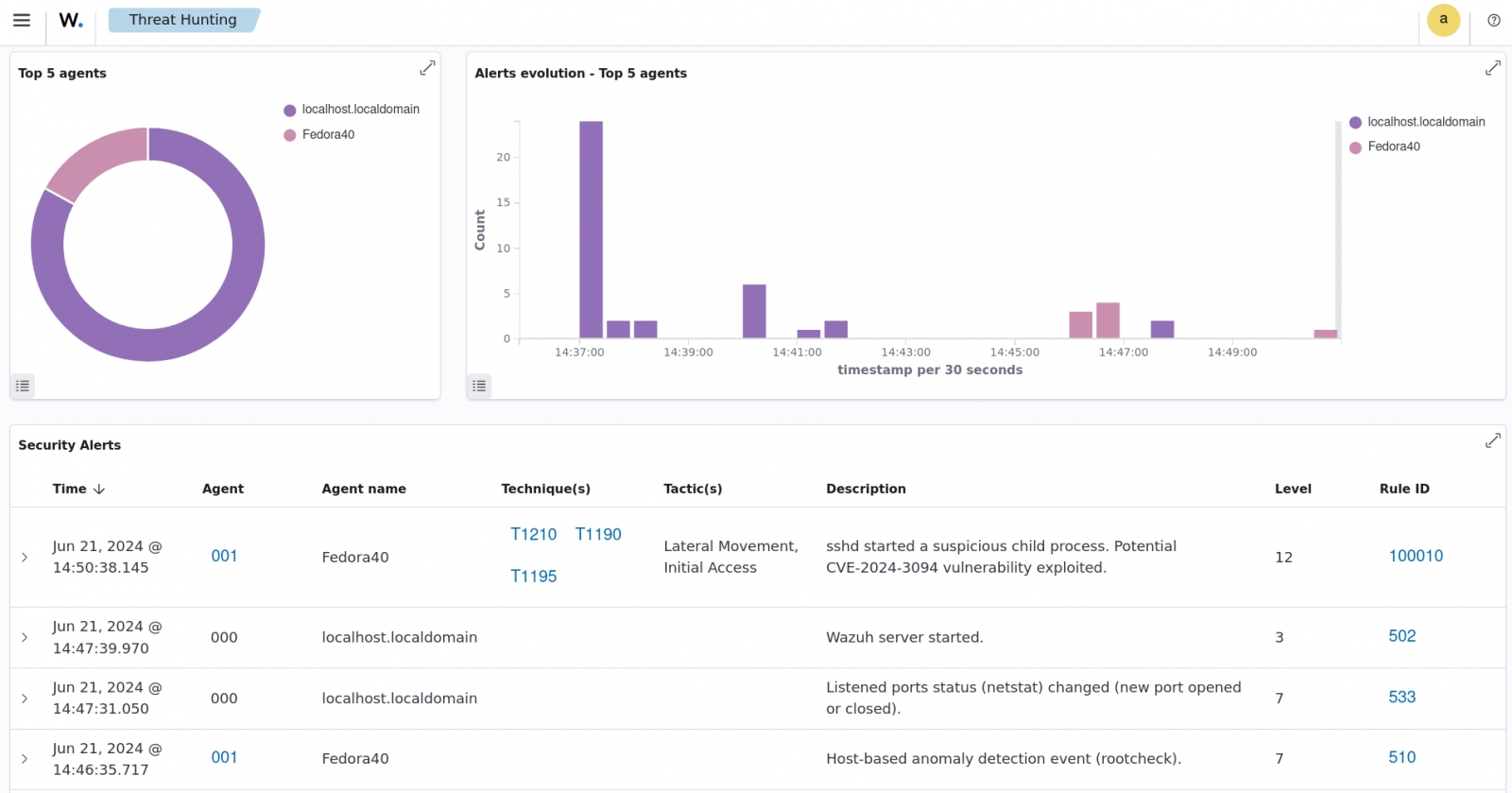

Wazuh ile XZ Utils güvenlik açığından yararlanmanın tespit edilmesine ilişkin blog yazısı, kullanıcıların izlenen uç noktalarında CVE-2024-3094’ün potansiyel istismarını nasıl tanımlayabileceklerini gösteriyor. Kullanıcılar, Wazuh aracılarını şüpheli sshd alt işlemleriyle ilgili günlükleri tespit edecek ve daha fazla analiz için Wazuh sunucusuna gönderecek şekilde yapılandırabilirler.

Çözüm

Ortaya çıkan tehditler karşısında sağlam bir güvenlik yaklaşımı kullanmak çok önemlidir. Wazuh SIEM ve XDR güvenlik platformu, bunu merkezi görünürlük, otomatik yanıtlar, potansiyel tehditlere ilişkin gerçek zamanlı bilgiler ve diğer yeteneklerle sağlar.

Kuruluşlar, Wazuh’u kullanarak tehditleri belirlemeye ve azaltmaya daha iyi hazırlanabilir. Wazuh ayrıca özel kullanım durumunuza uyacak ve BT ortamınızın benzersiz yönlerini ele alacak şekilde üçüncü taraf çözümlerle entegrasyonu da destekler.

Belgelerini inceleyerek ve profesyonel destek için topluluklarına katılarak Wazuh hakkında daha fazlasını keşfedin.

Wazuh tarafından desteklenmiş ve yazılmıştır.