Yaklaşık 52.000 internete açık Tinyproxy örneği, yakın zamanda açıklanan kritik bir uzaktan kod yürütme (RCE) kusuru olan CVE-2023-49606’ya karşı savunmasızdır.

Tinyproxy, hızlı, küçük ve hafif olacak şekilde tasarlanmış açık kaynaklı bir HTTP ve HTTPS proxy sunucusudur. UNIX benzeri işletim sistemleri için özel olarak tasarlanmıştır ve genellikle küçük işletmeler, halka açık WiFi sağlayıcıları ve ev kullanıcıları tarafından kullanılır.

Ayın başında Cisco Talos, araştırmacıların Aralık 2023’te keşfettiği ve 1.11.1 (en son) ve 1.10.0 sürümlerini etkileyen kritik (CVSS v3: 9.8) bir serbest kullanım sonrası kusur olan CVE-2023-49606’yı açıkladı. geliştiricilerden yanıt alamadığını iddia ettikten sonra.

Cisco’nun raporu, sunucuyu çökerten ve potansiyel olarak uzaktan kod yürütülmesine yol açabilecek kavram kanıtlama açıklarından yararlanmalar da dahil olmak üzere, güvenlik açığı hakkında ayrıntılı bilgiler paylaştı.

Talos araştırmacıları raporda, kusurun ‘remove_connection_headers()’ işlevinde meydana geldiğini, burada belirli HTTP başlıklarının (Bağlantı ve Proxy Bağlantısı) doğru şekilde yönetilmediğini, bunun da belleğin serbest kalmasına ve ardından tekrar yanlış erişilmesine yol açtığını açıkladı.

Bu, kimlik doğrulama gerektirmeden basit, hatalı biçimlendirilmiş bir HTTP isteğiyle (örneğin, Bağlantı: Bağlantı) kolayca kullanılabilir.

Cisco o sırada Tinyproxy geliştiricilerini kritik kusur konusunda uyarma çabalarına rağmen hiçbir yanıt alamadığını ve kullanıcıların indirebileceği bir yama bulunmadığı konusunda uyarmıştı.

Cumartesi günü Censys, internette 90.000 Tinyproxy hizmetinin çevrimiçi olarak görüldüğünü bildirdi; bunların yaklaşık %57’si CVE-2023-49606’ya karşı savunmasızdı.

Özellikle Censys, savunmasız sürüm 1.11.1’i çalıştıran 18.372 örnek ve 1.10.0’da çalışan başka 1.390 örnek buldu.

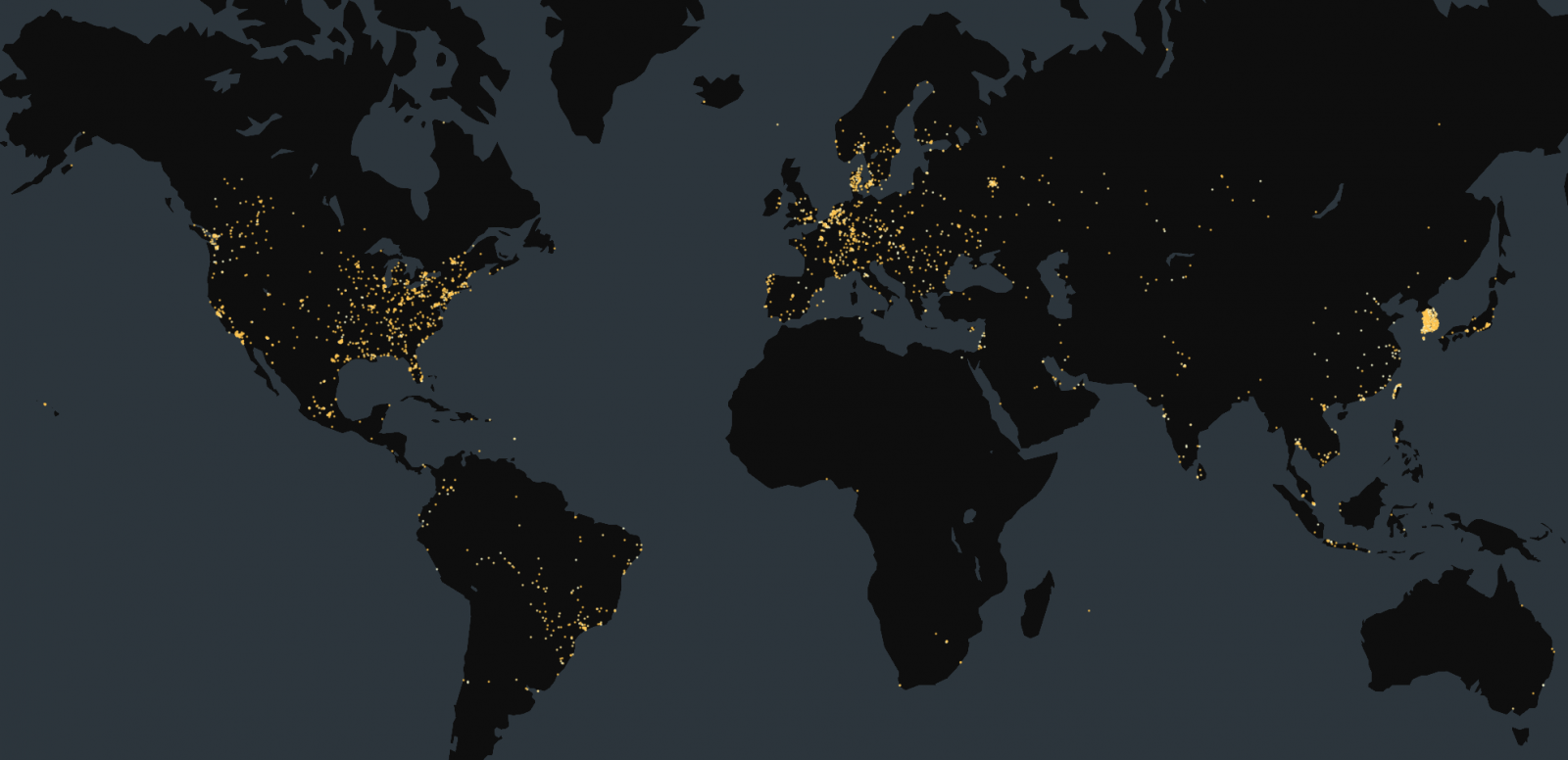

Bu örneklerin çoğu Amerika Birleşik Devletleri’nde (11.946), ardından Güney Kore (3.732), Çin (675), Fransa (300) ve Almanya’da (150) bulunuyor.

Kaynak: Censys

Kusur düzeltildi

Pazar günü, yani Cisco’nun hatayı açıklamasından beş gün sonra, Tinyproxy’nin geliştiricileri CVE-2023-49606 için, kötüye kullanımı önlemek için bellek yönetimini gereken şekilde ayarlayan bir düzeltme yayınladı.

Ancak Tinyproxy yöneticisi, Cisco’nun hatayı doğru bir şekilde açıkladığı konusunda itiraz etti ve raporun projenin talep edilen açıklama kanalları aracılığıyla kendilerine ulaşmadığını belirtti.

GitHub’daki geliştiriciler, “TALOS istihbaratından bir güvenlik araştırmacısı, Aralık 2023’te TinyProxy’de serbest kullanımdan sonra kullanıma açık bir güvenlik açığı buldu ve yukarı akışla iletişime geçtiğini ve yayınlanmak için 6 ay beklediğini iddia etti.” dedi.

“Yukarı yönde bağlantı kurmak için ne yaptıysa yapsın, etkili olmadı ve ne TinyProxy ana sayfasında ne de README.md’de anlatılanlardan farklıydı.”

“Kesinlikle duyarlı bir iletişim kişisi bulmak için çok fazla çaba harcamadı ve muhtemelen git log’dan rastgele bir e-posta adresi çıkarıp oraya bir e-posta gönderdi. Güvenlik açığı 01 Mayıs 2024’te kamuya açıklandı ve ben ona ulaşıncaya kadar tam 5 gün sürdü. Bir dağıtım paketi sorumlusu tarafından IRC’de bilgilendirildi.”

Güvenlik düzeltmesini içeren taahhüt (12a8484) gelecek sürüm 1.11.2’de yer almaktadır, ancak acil ihtiyaç duyan kişiler değişikliği ana daldan alabilir veya vurgulanan düzeltmeyi manuel olarak uygulayabilir.

Tinyproxy geliştiricileri şöyle devam etti: “Bu oldukça kötü bir hatadır ve potansiyel olarak RCE’ye yol açabilir; ancak henüz çalışan bir açıktan yararlanmadığını görmedim.”

“Tinyproxy’nin, güçlendirilmiş bellek ayırıcısı UAF’yi otomatik olarak algılayan musl libc 1.2+ kullanıyorsa veya bir adres temizleyiciyle oluşturulmuşsa, sunucuya bir DOS saldırısına kesinlikle izin vermesidir.”

Geliştiriciler ayrıca güncellenen kodun yalnızca kimlik doğrulama ve erişim listesi kontrollerini geçtikten sonra tetiklendiğini, yani güvenlik açığının tüm kurulumları, özellikle de kurumsal ağlar gibi kontrollü ortamlardakileri veya güvenli parolalarla temel kimlik doğrulamayı kullananları etkilemeyebileceğini belirtti.