Kimlik avı saldırıları, SMS ve telefon görüşmeleri gibi çeşitli yollarla gerçekleştirilebilir ancak en yaygın yöntem, kurbanlara kötü amaçlı ekler içeren e-postalar göndermektir.

Bunlar çeşitli biçimlerde olabilir, ancak çoğunlukla şu kategorilerden birine aittirler: yürütülebilir dosyalar, ofis belgeleri, arşivler, PDF’ler veya bağlantılar.

Bu türlere daha yakından bakalım ve bu tür kötü amaçlı yazılım dağıtım yöntemlerini kullanan güncel kimlik avı saldırılarının örneklerini inceleyelim.

1. Yürütülebilir Dosyalar

Yürütülebilir bir e-posta eki kullanmak, kimlik avı saldırısı gerçekleştirmenin en basit ama en belirgin yoludur. Açıkça kötü amaçlı bir .exe dosyası, yalnızca onunla karşılaşan kişide alarm vermekle kalmaz, aynı zamanda bir güvenlik sistemini tetikleme olasılığı da yüksektir.

Yürütülebilir dosyaları biraz daha az şüpheli hale getirmek için tehdit aktörleri, “Finansal rapor” veya “fatura” gibi kulağa zararsız gelen adlar kullanarak bunları meşru belgeler, resimler veya yazılım güncellemeleri olarak gizleyebilir.

Çoğu zaman bu dosyalar, bir banka veya yazılım satıcısı gibi saygın bir kaynaktan geliyormuş gibi görünen ilgili e-postalarla birlikte gelir.

Saldırganlar, yeterli bilgisayar bilgisi olmayan potansiyel bir kurbanı kandırarak bunları açması için alternatif yürütülebilir türler kullanabilir. Bunlar, farklı uzantıların kullanılmasına rağmen .exe dosyalarına benzer şekilde çalışan .msi, .dll ve .scr dosyalarını içerir.

Örnek:

Korumalı alanda yürütülebilir bir kimlik avı örneğini analiz edelim. İçinde bu örnekAgentTesla kötü amaçlı yazılımının sisteme nasıl PDF dosyası olarak gizlenmiş bir .exe dosyası aracılığıyla dağıtıldığını gözlemleyebiliriz.

Sahte bir “BANK SWIFT.pdf____” adı var ve bu, potansiyel bir kurbanın kafasını karıştırmak ve onu çalıştırmasını sağlamak için yeterli olabilir.

Start analyzing suspicious files and links right away. Sign up for a free ANY.RUN account now!

2. Ofis Belgeleri

Bir sonraki yaygın kimlik avı saldırısı türü, Word, Excel, PowerPoint belgelerinin yerleşik kötü amaçlı makrolar, komut dosyaları veya açıklardan yararlanılarak dağıtılmasını içerir.

Belge açıldıktan sonra içindeki kötü amaçlı içerik yürütülür ve genellikle kötü amaçlı yazılımın yüklenmesine veya hassas bilgilerin çalınmasına yol açar.

Örnek:

İçinde bu örnekSandbox analizi, saldırganların Microsoft Denklem Düzenleyicisi’ndeki bir kusurdan yararlanarak kötü amaçlı kod yürütmesine olanak tanıyan bir güvenlik açığı olan CVE-2017-11882’nin kullanımını ortaya koyuyor.

Kurban, virüslü Excel dosyasını açarak yürütme zincirini tetikliyor ve bu da sonunda AgentTesla’nın bulaşmasına yol açıyor.

3. Arşivler

Kimlik avı saldırılarında arşivleme çoğunlukla tespitten kaçmanın temel yolu olarak kullanılır.

Kötü amaçlı yazılımın .ZIP, .RAR veya başka herhangi bir arşiv formatındaki dosyanın içine yerleştirilmesi, tehdit aktörlerinin sıkıştırılmış dosyaları sıkıştırılmamış dosyalar kadar ayrıntılı bir şekilde tarayamayan güvenlik çözümlerini atlamasına olanak tanır.

Suçlular ayrıca güvenlik araştırmacılarının ve otomatik araçların arşiv içeriğini analiz etmesini zorlaştırmak için çeşitli sıkıştırma formatları, şifreleme veya şifre koruması da kullanabilir.

Kötü amaçlı yükü bir arşiv içinde gizleyerek, kötü amaçlı yazılımın hedef sisteme başarılı bir şekilde sızma şansı daha yüksektir.

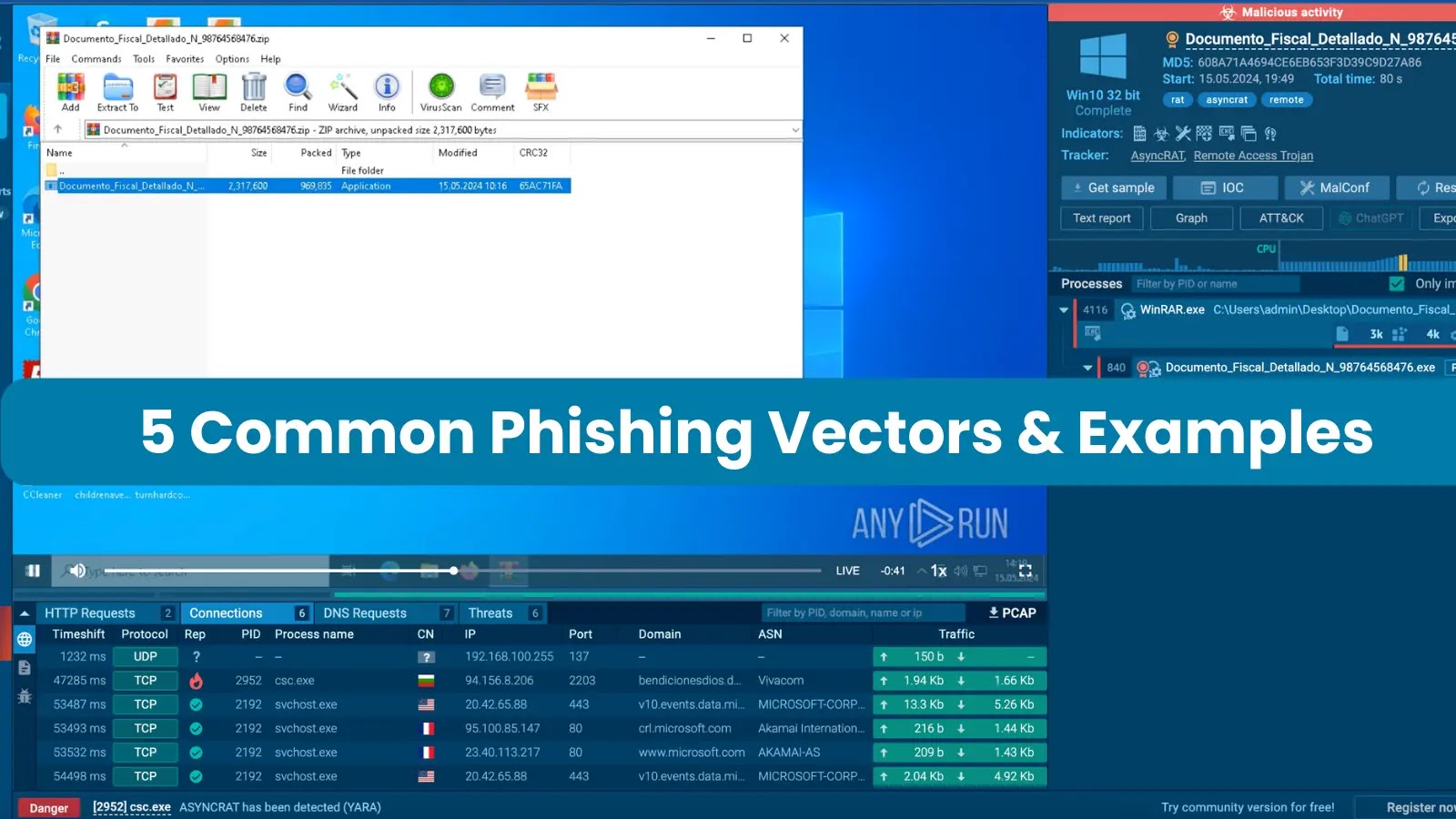

Örnek:

Bunda Saldırıkorumalı alan, kötü amaçlı bir yürütülebilir dosya içeren bir arşivi güvenli bir şekilde analiz etmemize ve patlatmamıza olanak tanır.

Arşivin ve içerdiği dosyanın nasıl “Documento_Fiscal_Detallado” olarak adlandırıldığına dikkat edin; bu, saldırganların kurbanları kandırmak için nasıl meşru görünen isimler kullandığını bir kez daha gösteriyor.

Arşivlenen yürütülebilir dosyayı başlattıktan sonra sisteme nasıl AsyncRAT bulaştığını görebiliriz.

4. PDF’ler

Kimlik avında PDF’leri kullanmanın birincil yolu, bunları kötü amaçlı bir bağlantıyla yerleştirmektir. Bu bağlantılar genellikle yasal belgelere benzerlik gösterecek şekilde hazırlanır.

Kullanıcılar, PDF’nin içindeki bağlantıya tıklayarak bir sonraki saldırı aşamasını tetikler; bu aşama, oturum açma kimlik bilgilerinin ve kişisel bilgilerinin çalınmasını veya sonunda sistemlerine kötü amaçlı yazılımın düşmesini içerebilmektedir.

Örnek:

Burada PDF dosyası örneği kimlik avı bağlantısı içeriyor. Bu durumda, kullanıcı bu bağlantıya tıklayarak kötü amaçlı bir yürütülebilir dosya içeren bir arşivi indirir. Saldırının son aşaması, yüklerini bırakmaya devam eden DBatLoader’ın konuşlandırılmasıdır.

5. URL’ler

Son olarak, son derece yaygın bir kimlik avı yöntemi, e-postaların bir parçası olarak gönderilen kötü amaçlı bağlantılara dayanmaktadır. Bu URL’lerin daha orijinal görünmesini sağlamak için siber suçlular, kötü amaçlı bağlantılar oluşturmak amacıyla sıklıkla URL kısaltma, yazım hatası veya homografi saldırılarını kullanır.

Kurban, tıkladıktan sonra oturum açma bilgilerini ve kişisel bilgilerini çalabilecek veya kötü amaçlı yazılım indirip çalıştırmasını sağlayabilecek sahte bir web sitesine yönlendiriliyor.

Örnek:

Bu korumalı alan oturumu Kullanıcıları sahte bir MS Outlook sayfasına parolalarını girmeleri için kandırmaya çalışan popüler bir kimlik avı saldırısını gösterir. Saldırganlar ayrıca sayfalarının daha güvenilir görünmesini sağlamak amacıyla meşru IPFS.io hizmetini kötüye kullanıyor.

ANY.RUN’da Kimlik Avını Analiz Edin

ANY.RUN’un bulut tabanlı sanal alanı, tamamen etkileşimli Windows ve Linux VM ortamlarıyla kimlik avı saldırılarını analiz etmek için idealdir.

Saldırıyı izlemek, gerekli tüm araştırma etkinliklerini gerçekleştirmek ve ağ trafiği, kayıt defteri değişiklikleri, etkin işlemler, TTP’ler ve daha fazlasına ilişkin ayrıntılı bir görünüm elde etmek için yüklenen dosyalar ve URL’lerle etkileşime geçin.

Get 6 Months of ANY.RUN Malware Sandbox Paid Plans for Free before May 31st - Register Here