Kimlik avcıları, dünyanın en büyük teknoloji şirketlerinden ve müşteri destek şirketlerinden bazılarında çalışanlardan uzaktan erişim kimlik bilgilerini ve tek seferlik şifreleri çalmak için metin mesajlarını kullanarak kayda değer bir başarının tadını çıkarıyor. Bir siber suçlu grubunun kısa süre önce gerçekleştirdiği bir dizi SMS kimlik avı saldırısı, etkilenen şirketlerden bir dizi güvenlik ihlali açıklamasına neden oldu ve bu şirketlerin tümü aynı kalıcı güvenlik tehdidiyle mücadele etmek için mücadele ediyor: Dolandırıcıların çalışanlarla mobil cihazları aracılığıyla doğrudan etkileşim kurma yeteneği.

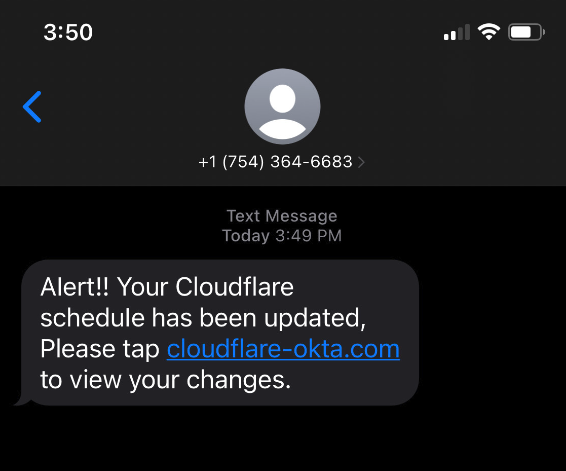

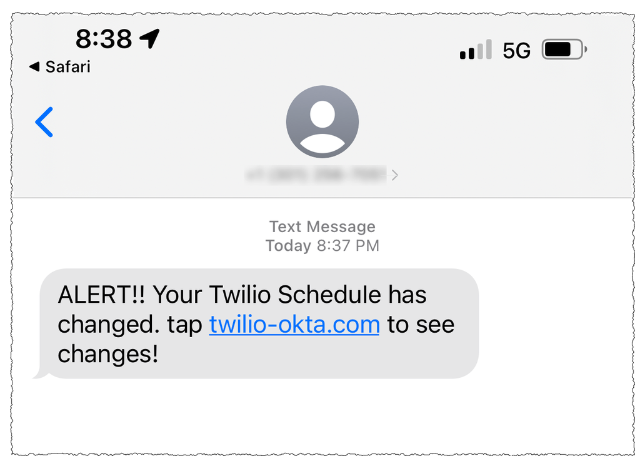

Haziran 2022’nin ortalarında, müşteri desteği sağlayan ve binlerce şirkete dış kaynak sağlayan ticari personel bulma şirketlerindeki çalışanları hedefleyen bir SMS kimlik avı mesajı seli başladı. Mesajlar, kullanıcılardan bir bağlantıyı tıklamalarını ve işverenlerinin Okta kimlik doğrulama sayfasını taklit eden bir kimlik avı sayfasında oturum açmalarını istedi. Kimlik bilgilerini gönderenlerden daha sonra çok faktörlü kimlik doğrulama için gereken tek seferlik şifreyi girmeleri istendi.

Bu planın arkasındaki kimlik avcıları, genellikle hedef şirketin adını içeren yeni kayıtlı alan adlarını kullandı ve çalışanları, çalışma programlarında bekleyen bir değişiklikle ilgili bilgileri görüntülemek için bu alan adlarının bağlantılarını tıklamaya teşvik eden kısa mesajlar gönderdi.

Kimlik avı siteleri, gönderilen kimlik bilgilerini gerçek zamanlı olarak iletmek için bir Telegram anlık mesaj botundan yararlandı ve saldırganların gerçek işveren web sitesinde o çalışan olarak oturum açmak için kimlik avı kullanıcı adını, şifreyi ve tek seferlik kodu kullanmalarına izin verdi. Ancak botun yapılandırılma şekli nedeniyle, güvenlik araştırmacılarının kurbanlar tarafından halka açık Telegram sunucusuna gönderilen bilgileri yakalaması mümkün oldu.

Bu veri hazinesi ilk olarak Singapur merkezli güvenlik araştırmacıları tarafından bildirildi. Grup-IBkimlik yönetimi araçlarını kullanan kuruluşları hedef alan saldırganlar için “0ktapus” kampanyası olarak adlandırılan . Okta.com.

Group-IB, “Bu dava ilgi çekici çünkü düşük beceri yöntemleri kullanılmasına rağmen çok sayıda tanınmış kuruluşu tehlikeye atabildi” diye yazdı. “Ayrıca, saldırganlar bir organizasyonun güvenliğini ihlal ettiğinde, hızlı bir şekilde kendi ekseni etrafında dönerek sonraki tedarik zinciri saldırılarını başlatabildiler, bu da saldırının önceden dikkatlice planlandığını gösteriyor.”

Bu kimlik avı metin mesajlarından kaçının gönderildiği belli değil, ancak KrebsOnSecurity tarafından incelenen Telegram bot verileri, yüzden fazla şirketi hedef alan yaklaşık iki aylık ara sıra SMS kimlik avı saldırılarında yaklaşık 10.000 yanıt ürettiklerini gösteriyor.

Kimlik avcılarına yönelik küfür veya hakaret içeren yüzlerce düşmanca yanıtın kanıtladığı gibi, plana akıllıca davrananlardan çok sayıda yanıt geldi: Telegram bot verilerine kaydedilen ilk yanıt, böyle bir çalışandan geldi. “havefuninjail” kullanıcı adıyla yanıt verdi.

Yine de binlerce kişi meşru gibi görünen kimlik bilgileriyle yanıt verdi – bunların çoğu, çok faktörlü kimlik doğrulama için gereken tek seferlik kodlar dahil. 20 Temmuz’da saldırganlar gözlerini internet altyapısı devine çevirdi Cloudflare.comve ele geçirilen kimlik bilgileri en az beş çalışanın dolandırıcılığa düştüğünü gösteriyor (yalnızca iki çalışan aynı zamanda çok önemli bir kerelik MFA kodunu da sağladı).

Resim: Cloudflare.com

Bu ayın başlarında bir blog gönderisinde Cloudflare, hesap devralmalarını tespit ettiğini ve hiçbir Cloudflare sisteminin güvenliğinin ihlal edilmediğini söyledi. Ancak Cloudflare, kimlik avı saldırılarına dikkat çekmek istediğini çünkü muhtemelen diğer şirketlerin çoğuna karşı çalışacaklarını söyledi.

Cloudflare CEO’su, “Bu, çalışanları ve sistemleri, çoğu kuruluşun ihlal edileceğine inandığımız şekilde hedefleyen karmaşık bir saldırıydı.” Matta Prensi yazdı. “20 Temmuz 2022’de Cloudflare Güvenlik ekibi, çalışanların bir Cloudflare Okta giriş sayfasına işaret eden meşru görünümlü metin mesajları aldığına dair raporlar aldı. Mesajlar 2022-07-20 22:50 UTC’de başladı. 1 dakikadan kısa bir süre içinde en az 76 çalışan, kişisel ve iş telefonlarına kısa mesaj aldı. Çalışanların aile üyelerine de bazı mesajlar gönderildi.”

Kimlik avcıları, üç ayrı olayda şu adresteki çalışanları hedef aldı: Twilio.com, kısa mesaj ve telefon araması yapmak ve almak için hizmet veren San Francisco merkezli bir şirket. Kaç Twilio çalışanının SMS kimlik avı aldığı belli değil, ancak veriler en az dört Twilio çalışanının 27 Temmuz, 2 Ağustos ve 7 Ağustos’ta bir dizi SMS kimlik avı girişimine yanıt verdiğini gösteriyor.

Bu son tarihte, Twilio, 4 Ağustos’ta, sınırlı sayıda Twilio müşteri hesabıyla ilgili bilgilere yetkisiz erişimin, çalışan kimlik bilgilerini çalmak için tasarlanmış karmaşık bir sosyal mühendislik saldırısı yoluyla farkına vardığını açıkladı.

Twilio, “Çalışan tabanımıza yönelik bu geniş tabanlı saldırı, bazı çalışanları kimlik bilgilerini sağlamaya kandırmayı başardı” dedi. “Saldırganlar daha sonra, belirli müşteri verilerine erişebildikleri bazı dahili sistemlerimize erişmek için çalınan kimlik bilgilerini kullandılar.”

Bu “belirli müşteri verileri”, güvenli mesajlaşma uygulamasının yaklaşık 1.900 kullanıcısı hakkında bilgi içeriyordu. sinyal, telefon numarası doğrulama hizmetleri sağlamak için Twilio’ya güveniyordu. Signal, olayla ilgili açıklamasında, Twilio’nun dahili araçlarına erişimleri ile saldırganların bu kullanıcıların telefon numaralarını başka bir cihaza yeniden kaydettirebileceklerini söyledi.

25 Ağustos’ta yemek dağıtım hizmeti kapı paneli üçüncü taraf bir satıcıya yönelik “sofistike bir kimlik avı saldırısının” saldırganların DoorDash’in bazı dahili şirket araçlarına erişmesine izin verdiğini açıkladı. DoorDash, davetsiz misafirlerin, o zamandan beri bilgilendirilen kullanıcıların “küçük bir yüzdesi” hakkında bilgi çaldığını söyledi. TechCrunch geçen hafta, olayın Twilio’yu hedef alan aynı kimlik avı kampanyasıyla bağlantılı olduğunu bildirdi.

Bu kimlik avı çetesi, görünüşe göre tüm büyük mobil kablosuz sağlayıcıların çalışanlarını hedef alarak büyük bir başarı elde etti, ancak özellikle T mobil. 10 Temmuz ile 16 Temmuz arasında, düzinelerce T-Mobile çalışanı kimlik avı mesajlarına düştü ve uzaktan erişim kimlik bilgilerini sağladı.

T-Mobile yaptığı açıklamada, “Kablosuz sağlayıcılar sürekli olarak bunun gibi yasa dışı faaliyetleri sürdürmek için yeni yollar bulmaya odaklanan kötü aktörlerle mücadele ettiğinden, kimlik bilgisi hırsızlığı sektörümüzde devam eden bir sorun olmaya devam ediyor.” Dedi. “Araçlarımız ve ekiplerimiz, bu yılın başlarında birçok şirketi hedef alan bu büyük ölçekli smishing saldırısını hızlı bir şekilde belirlemek ve yanıtlamak için tasarlandığı şekilde çalıştı. Bu tür saldırıları önlemek için çalışmaya devam ediyoruz ve yaklaşımımızı geliştirmeye ve iyileştirmeye devam edeceğiz.”

Aynı grup, aşağıdakiler de dahil olmak üzere en büyük müşteri destek ve personel bulma şirketlerinin bazılarında çalışanlardan yüzlerce yanıt gördü: Teleperformanceusa.com, site.com ve Sykes.com. Teleperformance, yorum taleplerine yanıt vermedi. KrebsOnSecurity, küresel güvenlik şefi Christopher Knauer’den haber aldı. Site Grubu, yakın zamanda Sykes’ı satın alan müşteri destek devi. Knauer, saldırıların yeni kayıtlı alan adlarından yararlandığını ve çalışanlardan çalışma programlarında yapılacak değişiklikleri onaylamalarını istediğini söyledi.

Resim: Grup-IB.

Knauer, saldırganların kimlik avı alanlarını, hedeflenen çalışanlara sahte SMS uyarılarında bu alanlara spam bağlantı göndermeden sadece birkaç dakika önce kurduklarını söyledi. Bu tür taktiklerin, tescil edilen yeni kimlik avı alanlarının belirtileri için marka adlarını izleyen şirketler tarafından oluşturulan otomatik uyarılardan büyük ölçüde kaçındığını söyledi.

Knauer, “Etki alanlarını kullanılabilir hale gelir gelmez kullanıyorlardı” dedi. “Uyarı hizmetleri, genellikle bir alan adı kaydedildikten 24 saat sonrasına kadar sizi bilgilendirmez.”

28 Temmuz’da ve 7 Ağustos’ta, e-posta dağıtım firmasında birkaç çalışan posta çipi bu kimlik avı grubuna uzaktan erişim kimlik bilgilerini sağladı. 12 Ağustos tarihli bir blog gönderisine göre, saldırganlar, kripto para ve finansla uğraşan 214 müşteriden veri çalmak için Mailchimp çalışan hesaplarına erişimlerini kullandılar.

15 Ağustos’ta, barındırma şirketi DijitalOkyanus Mailchimp hesabı ele geçirildikten sonra MailChimp ile bağlarını kopardığını söyleyen bir blog yazısı yayınladı. DigitalOcean, MailChimp olayının, “çok az sayıda” DigitalOcean müşterisinin parola sıfırlama yoluyla hesaplarından ödün verme girişimleriyle sonuçlandığını söyledi.

Grubun vurduğu birden fazla şirketle yapılan röportajlara göre, saldırganlar çoğunlukla kripto para birimine ve kripto para yatırımıyla ilgilenen kişilerle iletişimi yöneten şirketlere erişimi çalmakla ilgileniyor. E-posta ve SMS pazarlama firmasından 3 Ağustos tarihli bir blog gönderisinde Klaviyo.comşirketin CEO’su kimlik avcılarının şirketin dahili araçlarına nasıl eriştiklerini anlattı ve bunu kripto ile ilgili 38 hesap hakkında bilgi indirmek için kullandı.

Cep telefonlarının her yerde bulunması, Coronavirus pandemisi boyunca uzaktaki çalışanlarını yönetmeye çalışan birçok şirket için bir yaşam çizgisi haline geldi. Ancak bu aynı mobil cihazlar, onları bir mobil uygulama tarafından oluşturulan veya SMS yoluyla gönderilen tek seferlik kodlar gibi kimlik avı amaçlı çok faktörlü kimlik doğrulama biçimleri için kullanan kuruluşlar için hızla bir yükümlülük haline geliyor.

Çünkü bu kimlik avı grubunun başarısından görebildiğimiz gibi, bu tür veri çıkarma artık büyük ölçüde otomatik hale getiriliyor ve çalışan kimlik doğrulaması ihlalleri, işverenin ortakları veya tedarik zincirlerindeki herkes için güvenlik ve gizlilik risklerine hızla yol açabilir.

Ne yazık ki, birçok şirket çalışan çok faktörlü kimlik doğrulaması için hala SMS’e güveniyor. Okta tarafından bu yıl yayınlanan bir rapora göre, işgücü müşterilerinin yüzde 47’si çok faktörlü kimlik doğrulama için SMS ve ses faktörlerini kullanıyor. Okta, 2018’de bunu yapan yüzde 53’ten düştü.

Bazı şirketler (Knauer’in Sitel’i gibi), dahili ağlara tüm uzaktan erişimin, diğer cihazlardan erişilemeyen özel profillerle yüklenen iş için verilen dizüstü bilgisayarlar ve/veya mobil cihazlar aracılığıyla yönetilmesini şart koştu.

Diğerleri, SMS ve tek seferlik kod uygulamalarından uzaklaşıyor ve çalışanların güvenlik anahtarları gibi fiziksel FIDO çok faktörlü kimlik doğrulama cihazlarını kullanmalarını zorunlu kılmaya doğru ilerliyor; kullanıcının güvenlik anahtarına veya mobil cihazına erişim.

Bu işe yaradı heyecan, geçen yıl tüm çalışanlarını mobil cihazları aracılığıyla güvenlik anahtarları ve/veya biyometrik kimlik doğrulama kullanmaya taşıdığını açıklamıştı. Kimlik avcılarının Telegram botu, 16 Haziran 2022’de Twitter’daki beş çalışanın çalışma kimlik bilgilerini verdiğini bildirdi. KrebsOnSecurity’den gelen sorulara yanıt olarak Twitter, birkaç çalışanın çalışan kullanıcı adları ve şifrelerinden kurtulduğunu, ancak güvenlik anahtarı gereksiniminin kimlik avcılarının bu bilgileri kötüye kullanmasını engellediğini doğruladı.

Twitter, birkaç çalışanın kimlik bilgilerinin çalındığı ve Twitter’ın dahili araçları için kimlik bilgilerinin alındığı Temmuz 2020 güvenlik olayının ardından çalışan kimlik doğrulamasını iyileştirme planlarını hızlandırdı. Bu saldırıda, saldırganlar Twitter’ın araçlarını kullanarak dünyanın en tanınmış halk figürleri, yöneticileri ve ünlülerinden bazılarının hesaplarını ele geçirdi ve bu hesapları bitcoin dolandırıcılığı bağlantılarını tweetlemeye zorladı.

Twitter, değişiklikle ilgili Ekim 2021 tarihli bir gönderide, “Güvenlik anahtarları, meşru siteleri kötü niyetli sitelerden ayırt edebilir ve SMS 2FA veya tek kullanımlık parola (OTP) doğrulama kodlarının yapamayacağı kimlik avı girişimlerini engelleyebilir” dedi. “Güvenlik anahtarlarını Twitter’da dahili olarak dağıtmak için, çeşitli kimlik avı yapılabilir 2FA yöntemlerinden, dahili sistemlerde desteklenen tek 2FA yöntemimiz olarak güvenlik anahtarlarını kullanmaya geçtik.”