Sabah 03:00 fidye yazılım ortağı, e -posta bombalaması kullanarak yüksek hedefli saldırılar yürütüyor ve sosyal olarak mühendis çalışanlarına kurumsal sistemlere uzaktan erişim için kimlik bilgileri vermek için çağrıları destekliyor.

Bu taktik daha önce Black Basta Fidye yazılımı çetesiyle bağlantılıydı ve daha sonra FIN7 saldırılarında gözlemlendi, ancak etkinliği daha geniş bir benimsemeyi sağladı.

Sophos, Kasım 2024 ile Ocak 2025 arasında bu tekniği kullanan en az 55 saldırının iki farklı tehdit kümesiyle bağlantılı olduğunu bildirdi.

Bu saldırılar, e -posta bombalaması, Microsoft takımları aracılığıyla avlanma ve hızlı bir şekilde istismar da dahil olmak üzere Blackbasta oyun kitabını izledi. Black Basta’nın iç konuşmalarının sızıntısı, diğer tehdit aktörlerinin hızlanmasına yardımcı oldu, çünkü Microsoft Teams Plaj Hishing saldırıları sırasında yardım masalarını taklit eden bir şablon içeriyordu.

Bir Sophos müşterisini hedefleyen sabah 3 fidye yazılımı saldırısı, 2025’in ilk çeyreğinde meydana geldi ve benzer bir yaklaşım kullandı, ancak Microsoft takımları yerine gerçek telefon kimlik avı ile.

Tehdit oyuncusu, çağrıyı meşru görünmesi için hedefin gerçek BT departmanının telefon numarasını taklit etti. Çağrı, üç dakika içinde alınan 24 istenmeyen e -postadan oluşan bir e -posta bombalama dalgası sırasında gerçekleşti.

Saldırgan, çalışanı Microsoft Hızlı Assist’i açmaya ve kötü niyetli etkinliğe yanıt olarak uzaktan erişim sağlamaya ikna etti.

Ardından, saldırgan, bir VBS komut dosyası, bir qemu emülatörü ve QDoor Backdoor ile önceden yüklenmiş bir Windows 7 görüntüsü içeren sahte bir alandan kötü amaçlı bir arşiv indirdi ve çıkardı.

QEMU, platformda oluşturulan ve ağa kalıcı ancak tespit edilmemiş erişime izin veren sanal makineler aracılığıyla ağ trafiğini yönlendirerek algılamadan kaçınmak için kullanıldı.

Bu yolla, saldırganlar WMIC ve PowerShell kullanarak keşif yaptı, RDP aracılığıyla bağlantı kurmak için yerel bir yönetici hesabı oluşturdu, ticari RMM aracı XEoxremote yükledi ve bir etki alanı yöneticisi hesabını tehlikeye attılar.

Sophos, ürünlerinin yanal hareket ve savunma deaktivasyon girişimlerini engellediğini söylese de, saldırgan hala GoodSync aracını kullanarak bulut depolamasını geri almak için 868 GB veriyi ortaya çıkardı.

Sophos’un araçları ayrıca sabah 3 fidye yazılımı şifrelemesini çalıştırmak için sonraki girişimleri engelledi, bu nedenle hasar veri hırsızlığı ve tehlikeye atılan ana bilgisayarın şifrelemesine dahil edildi.

Kaynak: Sophos

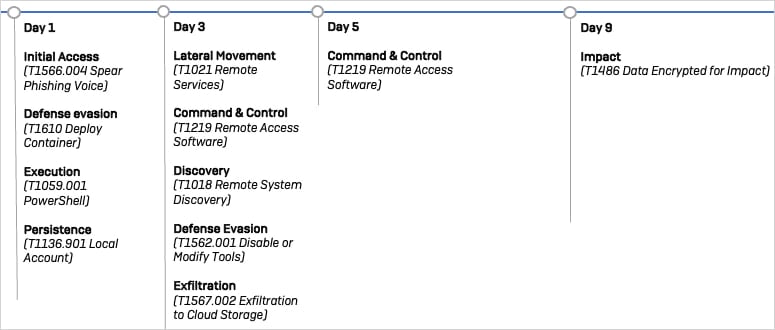

Saldırı 9 gün sürdü ve üçüncü günün tamamlandığı veri hırsızlığı ile tehdit aktörleri daha sonra daha fazla yayılmasını engelledi.

Kaynak: Sophos

Sophos, QEMU ve GoodSync gibi onaylanmamış meşru araçları engellemek ve yalnızca PowerShell yürütme politikaları aracılığıyla imzalanmış senaryoları uygulamak için XDR araçlarını kullanmak da dahil olmak üzere, bu saldırıları engellemek için atılabilecek birkaç önemli savunma adımını önerdi.

Ayrıca, bilinen kötü niyetli kaynaklardan izinsiz girişi önleyen blok listeleri ayarlamak için mevcut uzlaşma göstergelerinin kullanılması önerilmektedir.

Nihayetinde, e -posta bombalama ve sesli kimlik avı, ancak çalışanların farkındalığını artırarak etkili bir şekilde engellenebilir.

03:00 fidye yazılımı operasyonu 2023’ün sonlarında başlatıldı ve daha sonra Conti ve Royal fidye yazılımı çetelerine bağlandı.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.